Cerber ransomware est de retour, car une nouvelle famille de ransomwares adopte l’ancien nom et cible les serveurs Atlassian Confluence et GitLab en utilisant des vulnérabilités d’exécution de code à distance.

Alors que les ransomwares commençaient à s’accélérer en 2016, une nouvelle opération de ransomware Cerber est apparue, qui est rapidement devenue l’un des gangs les plus prolifiques de l’époque. Cependant, son activité s’est progressivement tassée jusqu’à sa disparition fin 2019.

À partir du mois dernier, un ransomware appelé Cerber a de nouveau fait son apparition, car il a commencé à infecter des victimes dans le monde entier avec un crypteur Windows et Linux.

La nouvelle version de Cerber crée des notes de rançon nommées __$$RECOVERY_README$$__.html et ajoute l’extension .locked aux fichiers cryptés.

Parmi les victimes vues par EZpublish-france.fr, le nouveau gang de ransomware Cerber exige des rançons allant de 1 000 $ à 3 000 $.

Source : BleepingOrdinateur

CTO Emsisoft et expert en ransomware Fabien Wosar a examiné la nouvelle variante et a déclaré qu’elle ne correspondait pas au code de l’ancienne famille. En particulier, la nouvelle version utilise la bibliothèque Crypto+++, tandis que l’ancienne variante utilisait les bibliothèques Windows CryptoAPI.

Ces différences de code et le fait que le Cerber original n’avait pas de variante Linux nous amènent à croire qu’un nouvel acteur de la menace a adopté le nom, la demande de rançon et le site de paiement Tor, et n’est pas l’opération d’origine.

Ciblage des serveurs Confluence et GitLab

Cette semaine, des chercheurs et des fournisseurs en sécurité ont vu la nouvelle opération de ransomware Cerber pirater des serveurs à l’aide de vulnérabilités d’exécution de code à distance dans Atlassian Confluence et GitLab.

Le chercheur en sécurité BoanBird a partagé un échantillon du nouveau ransomware Cerber avec EZpublish-france.fr qui montre que cette nouvelle souche cible spécifiquement les dossiers Atlassian Confluence répertoriés ci-dessous.

C:Program FilesAtlassianApplication Data C:Program FilesAtlassianApplication DataConfluence C:Program FilesAtlassianApplication DataConfluencebackups

BoanBird a également partagé un lien vers les forums GitLab où les administrateurs ont révélé que Cerber exploitait une vulnérabilité récemment révélée dans le composant ExifTool de GitLab.

Ces vulnérabilités sont tracées sous les noms CVE-2021-26084 (Confluence) et CVE-2021-22205 (GitLab) et peuvent être exploitées à distance sans authentification. De plus, les deux vulnérabilités ont divulgué publiquement des exploits de preuve de concept (PoC), permettant aux attaquants de violer facilement les serveurs.

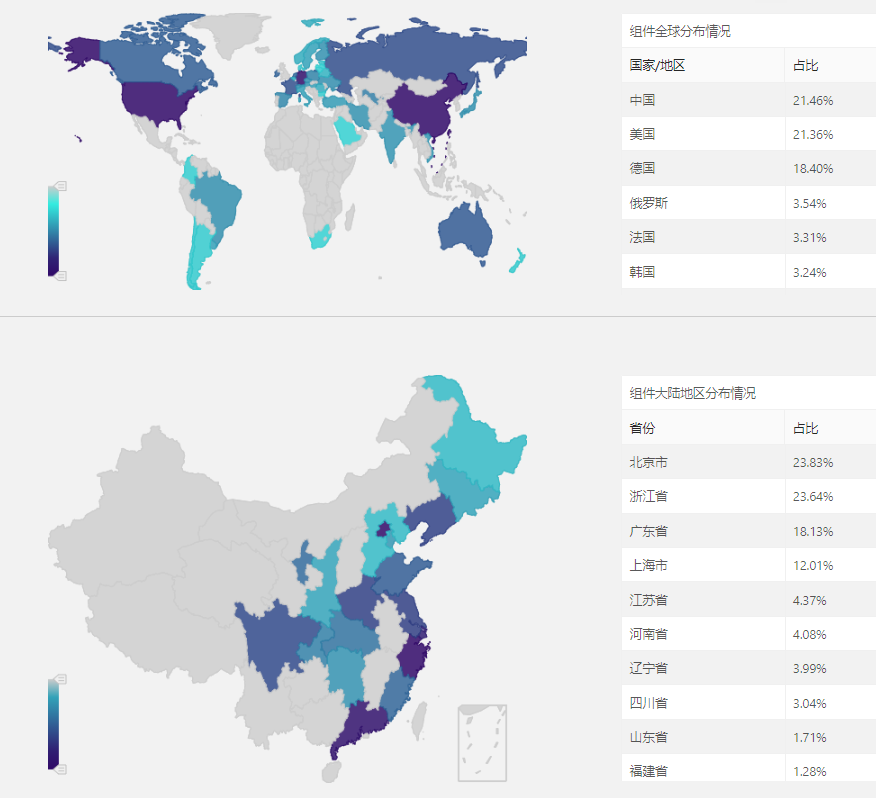

Un rapport publié cette semaine par chercheurs chez Tencent montre que les attaques déployant le nouveau ransomware Cerber ciblent principalement les États-Unis, l’Allemagne et la Chine.

Bien que la version précédente de Cerber exclue les cibles de la CEI (Communauté des États indépendants), les données de télémétrie de Tencent provenant des récentes attaques montrent le contraire. En outre, EZpublish-france.fr a également confirmé de manière indépendante plusieurs victimes en Russie, indiquant que ces acteurs menaçants sont indiscriminés quant à ceux qu’ils ciblent.

Source : Tencent

À l’heure actuelle, la meilleure approche pour se protéger contre Cerber serait d’appliquer les mises à jour de sécurité disponibles pour Atlassian Confluence et GitLab.

Cependant, à mesure que de plus en plus de serveurs sont corrigés, nous devrions nous attendre à ce que les acteurs de la menace ciblent d’autres vulnérabilités pour violer les serveurs.