Un nouveau gang de rançongiciels connu sous le nom de Black Basta s’est rapidement mis en service ce mois-ci, violant au moins douze entreprises en quelques semaines seulement.

Les premières attaques connues de Black Basta se sont produites au cours de la deuxième semaine d’avril, alors que l’opération commençait rapidement à attaquer des entreprises du monde entier.

Bien que les demandes de rançon varient probablement d’une victime à l’autre, EZpublish-france.fr a connaissance d’une victime qui a reçu une demande de plus de 2 millions de dollars du gang Black Basta pour décrypter des fichiers et ne pas divulguer de données.

On ne sait pas grand-chose d’autre sur le nouveau gang de rançongiciels car ils n’ont pas commencé à commercialiser leur opération ou à recruter des affiliés sur des forums de piratage.

Cependant, en raison de leur capacité à amasser rapidement de nouvelles victimes et du style de leurs négociations, il ne s’agit probablement pas d’une nouvelle opération, mais plutôt d’une nouvelle image d’un ancien gang de rançongiciels de premier plan qui a amené ses affiliés.

Vole les données avant le chiffrement

Comme d’autres opérations de ransomware ciblant les entreprises, Black Basta volera des données et des documents d’entreprise avant de chiffrer les appareils d’une entreprise.

Ces données volées sont ensuite utilisées dans des attaques de double extorsion, où les acteurs de la menace exigent une rançon pour recevoir un décrypteur et empêcher la publication des données volées de la victime.

La partie extorsion de données de ces attaques est menée sur le site Tor « Black Basta Blog » ou « Basta News », qui contient une liste de toutes les victimes qui n’ont pas payé de rançon. Black Basta divulguera lentement les données de chaque victime pour essayer de les forcer à payer une rançon.

La source: EZpublish-france.fr

Le site de fuite de données Black Basta contient actuellement des pages de fuite de données pour dix entreprises qu’ils ont violées. Cependant, EZpublish-france.fr connaît d’autres victimes qui ne sont pas actuellement répertoriées sur le site de fuite de données.

Leur dernière victime répertoriée est Deutsche Windtechnik, qui a subi une cyberattaque le 11 avril mais n’avait pas révélé qu’il s’agissait d’une attaque de ransomware.

Hier, le site de fuite de données a également commencé à divulguer les données de l’American Dental Association, qui a subi une attaque le 22 avril, mais cette page a depuis été supprimée. La suppression de leur page indique que l’entreprise négocie avec les acteurs de la menace.

Une plongée plus profonde dans Black Basta

EZpublish-france.fr a effectué une brève analyse du rançongiciel Black Basta à partir d’échantillons en ligne.

Une fois exécuté, le chiffreur Black Basta doit être exécuté avec des privilèges administratifs, sinon il ne chiffrera pas les fichiers. Une fois lancé, le chiffreur supprimera les clichés instantanés de volumes à l’aide de la commande suivante :

C:Windowssystem32cmd.exe /c C:WindowsSysNativevssadmin.exe delete shadows /all /quiet

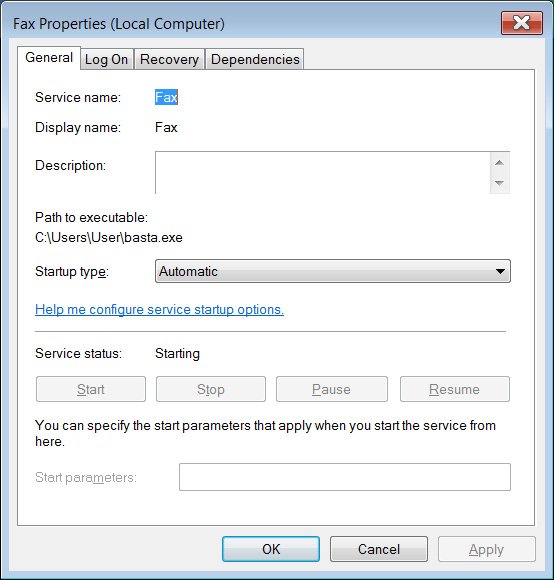

Il détournera ensuite un service Windows existant et l’utilisera pour lancer l’exécutable de cryptage du ransomware. Lors de nos tests, le service Windows piraté était le service « Fax », comme indiqué ci-dessous.

La source: EZpublish-france.fr

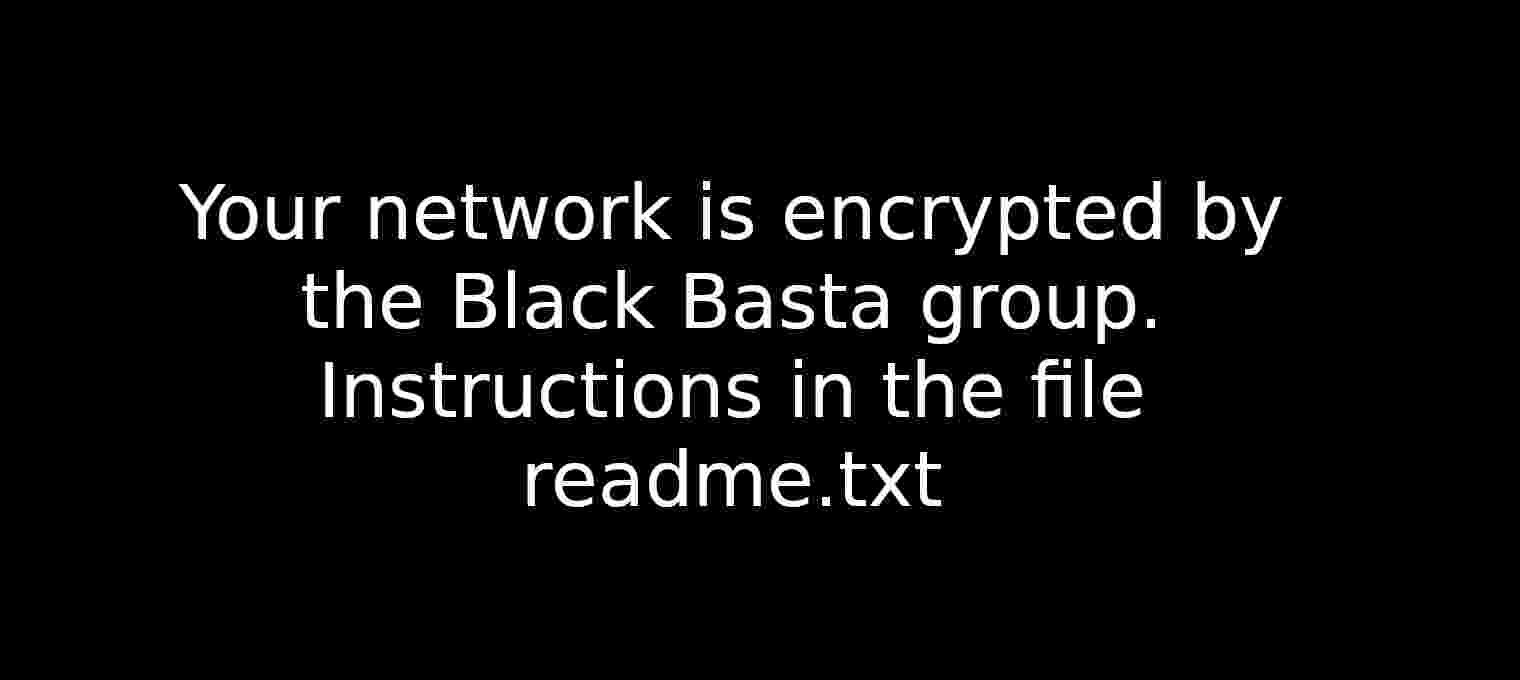

Le rançongiciel modifiera également le fond d’écran pour afficher un message indiquant : « Votre réseau est crypté par le groupe Black Basta. Instructions dans le fichier readme.txt. »

La source: EZpublish-france.fr

Le rançongiciel va maintenant redémarrer l’ordinateur en mode sans échec avec mise en réseau, où le service Windows piraté démarrera et commencera automatiquement à chiffrer les fichiers sur l’appareil.

Expert en rançongiciels Michel Gillespie, qui a analysé le processus de cryptage de Black Basta, a déclaré à EZpublish-france.fr qu’il utilise l’algorithme ChaCha20 pour crypter les fichiers. La clé de chiffrement ChaCha20 est ensuite chiffrée avec une clé publique RSA-4096 incluse dans l’exécutable.

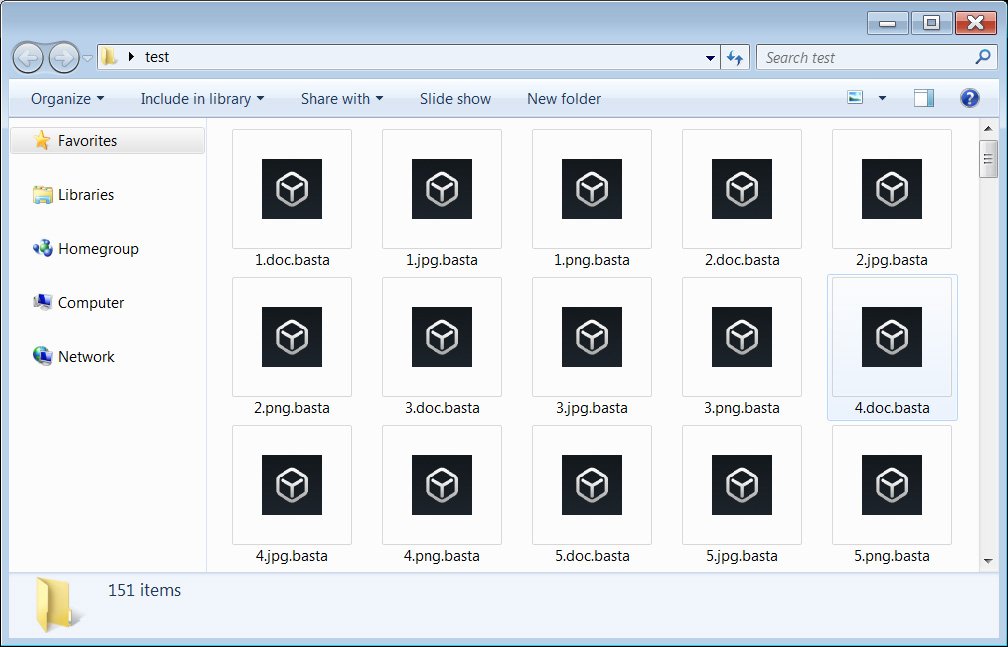

Lors du cryptage des fichiers, le ransomware ajoutera l’extension .basta au nom du fichier crypté. Ainsi, par exemple, test.jpg serait crypté et renommé en test.jpg.basta.

La source: EZpublish-france.fr

Pour afficher l’icône personnalisée associée à l’extension .basta, le ransomware créera une extension personnalisée dans le registre Windows et associera l’icône à un fichier ICO nommé au hasard dans le dossier %Temp%. Cette icône personnalisée est très similaire à celle utilisée par le application icy.tools.

Éditeur du Registre Windows Version 5.00

[HKEY_LOCAL_MACHINESOFTWAREClasses.basta]

[HKEY_LOCAL_MACHINESOFTWAREClasses.bastaDefaultIcon]

@= »C:\Windows\TEMP\fkdjsadasd.ico »

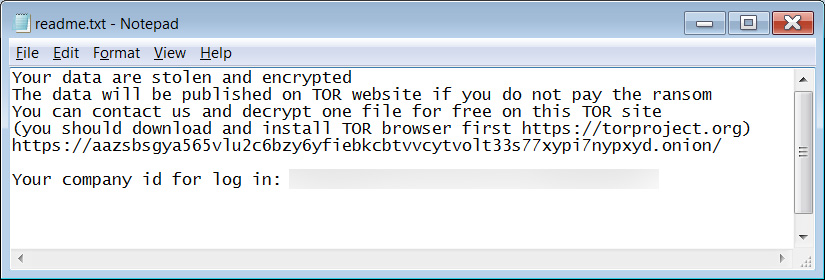

Dans chaque dossier de l’appareil crypté, le rançongiciel créera un fichier readme.txt contenant des informations sur l’attaque, ainsi qu’un lien et un identifiant unique requis pour se connecter à leur session de chat de négociation.

La source: EZpublish-france.fr

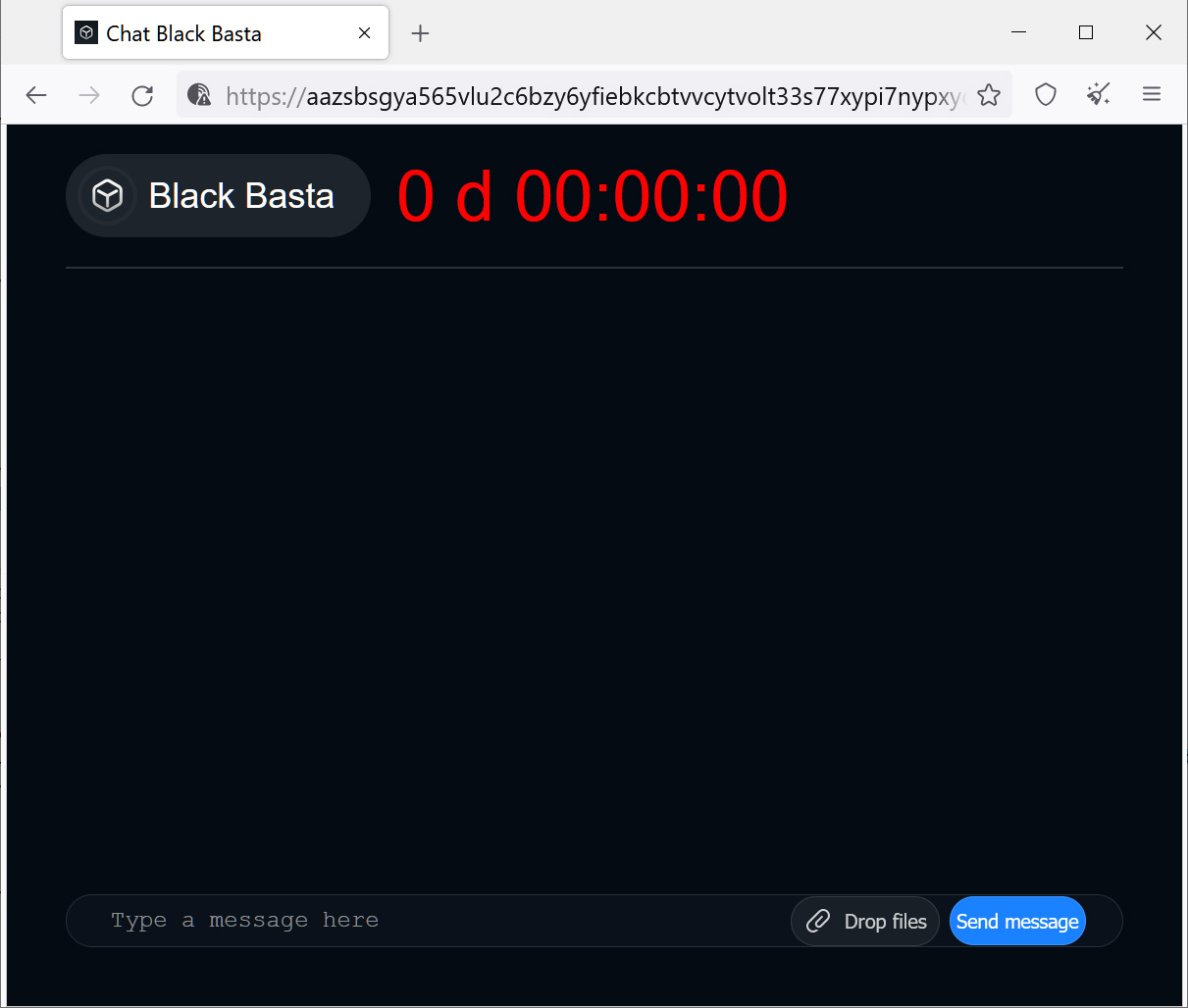

Le site de négociation Tor s’intitule « Chat Black Basta » et ne comprend qu’un écran de connexion et un chat Web qui peuvent être utilisés pour négocier avec les acteurs de la menace.

Les acteurs de la menace utilisent cet écran pour émettre un message de bienvenue contenant une demande de rançon, une menace de fuite de données si le paiement n’est pas effectué dans les sept jours et la promesse d’un rapport de sécurité après le paiement d’une rançon.

La source: EZpublish-france.fr

Malheureusement, Gillespie dit que l’algorithme de cryptage est sécurisé et qu’il n’y a aucun moyen de récupérer des fichiers gratuitement.

Un changement de nom probable

Sur la base de la rapidité avec laquelle Black Basta a amassé des victimes et du style de leurs négociations, il s’agit très probablement d’une nouvelle image d’une opération expérimentée.

Une théorie discutée entre le chercheur en sécurité MalwareHunterTeam et cet auteur est que Black Basta est peut-être une nouvelle image de l’opération de rançongiciel Conti.

Conti a fait l’objet d’un examen minutieux au cours des deux derniers mois après qu’un chercheur ukrainien a divulgué un trésor de conversations privées et le code source du rançongiciel.

Pour cette raison, il a été supposé que Conti rebaptiserait son opération pour échapper aux forces de l’ordre et recommencerait sous un nom différent.

Bien que le chiffreur Black Basta soit très différent de celui de Conti, MalwareHunterÉquipe estime qu’il existe de nombreuses similitudes dans leur style de négociation et la conception de leur site Web.

De plus, Black Basta a publié les données d’une toute nouvelle victime après la fuite d’une capture d’écran de la négociation.

Cette « punition » est la même que celle que Conti a introduite pour endiguer la vague de négociations divulguées sur Twitter.

Bien que ces connexions soient ténues, le gang Black Basta doit être surveillé de près car il vient tout juste de commencer ses opérations.