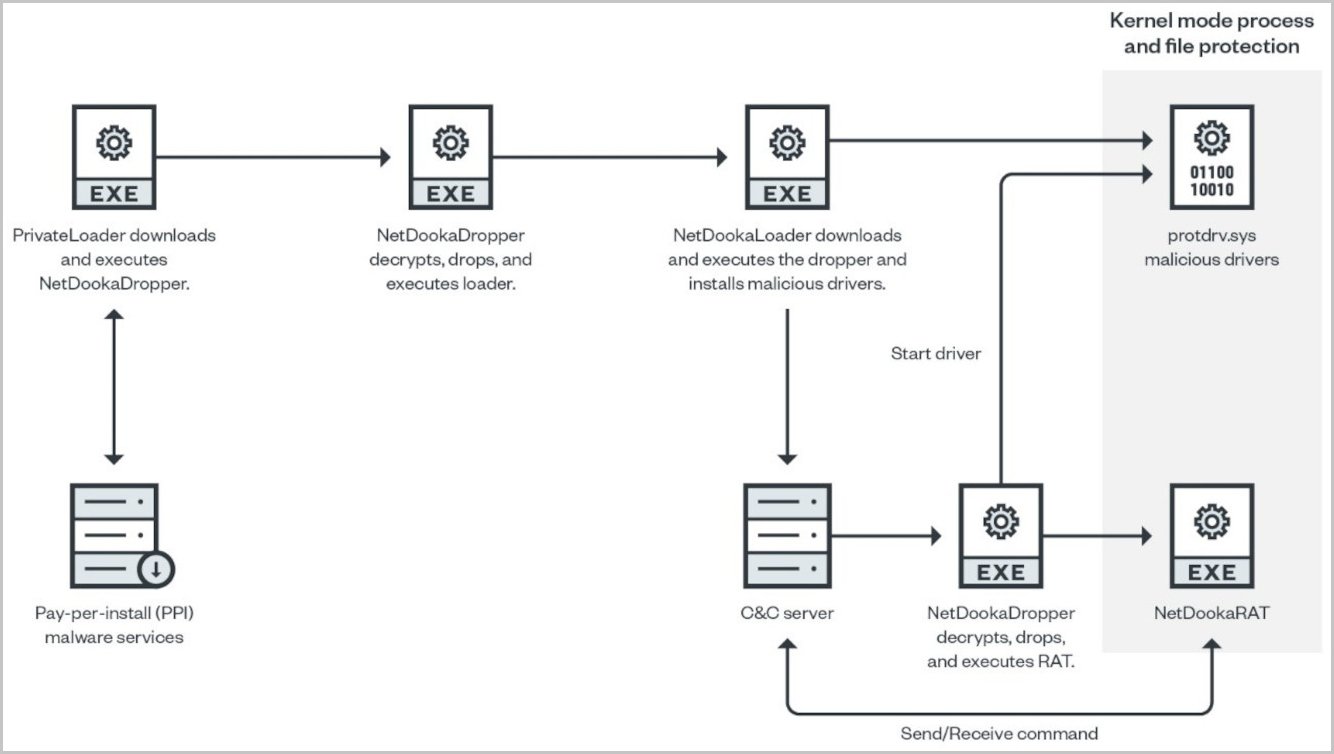

Un nouveau framework de logiciels malveillants connu sous le nom de NetDooka a été découvert en train d’être distribué via le service de distribution de logiciels malveillants PrivateLoader pay-per-install (PPI), permettant aux acteurs de la menace d’accéder pleinement à un appareil infecté.

Ce framework de logiciels malveillants jusqu’alors non documenté comprend un chargeur, un dropper, un pilote de protection et un puissant composant RAT qui s’appuie sur un protocole de communication réseau personnalisé.

Les premiers échantillons de NetDooka ont été découverts par des chercheurs de TrendMicroqui avertissent que si l’outil est encore dans une phase de développement précoce, il est déjà très performant.

Le fait qu’il soit distribué via le service de distribution de logiciels malveillants PrivateLoader reflète cette puissance, car ses auteurs ont estimé que le logiciel malveillant était prêt pour un déploiement à grande échelle.

Déploiement de PrivateLoader

Le service PrivateLoader PPI a été repéré pour la première fois il y a un an et analysé par Intel471 en février 2022. En bref, il s’agit d’une plate-forme de distribution de logiciels malveillants qui s’appuie sur l’empoisonnement SEO et les fichiers lacés téléchargés sur des sites torrent.

Il a été observé en train de distribuer une grande variété de logiciels malveillants, notamment Raccoon Stealer, Redline, Smokeloader, Vidar, Mars stealer, Trickbot, Danabot, Remcos et diverses autres souches de logiciels malveillants.

Les analystes de TrendMicro ont repéré NetDooka prenant le contrôle de la chaîne d’infection après avoir été déposé sur la machine de la victime lors d’opérations récentes.

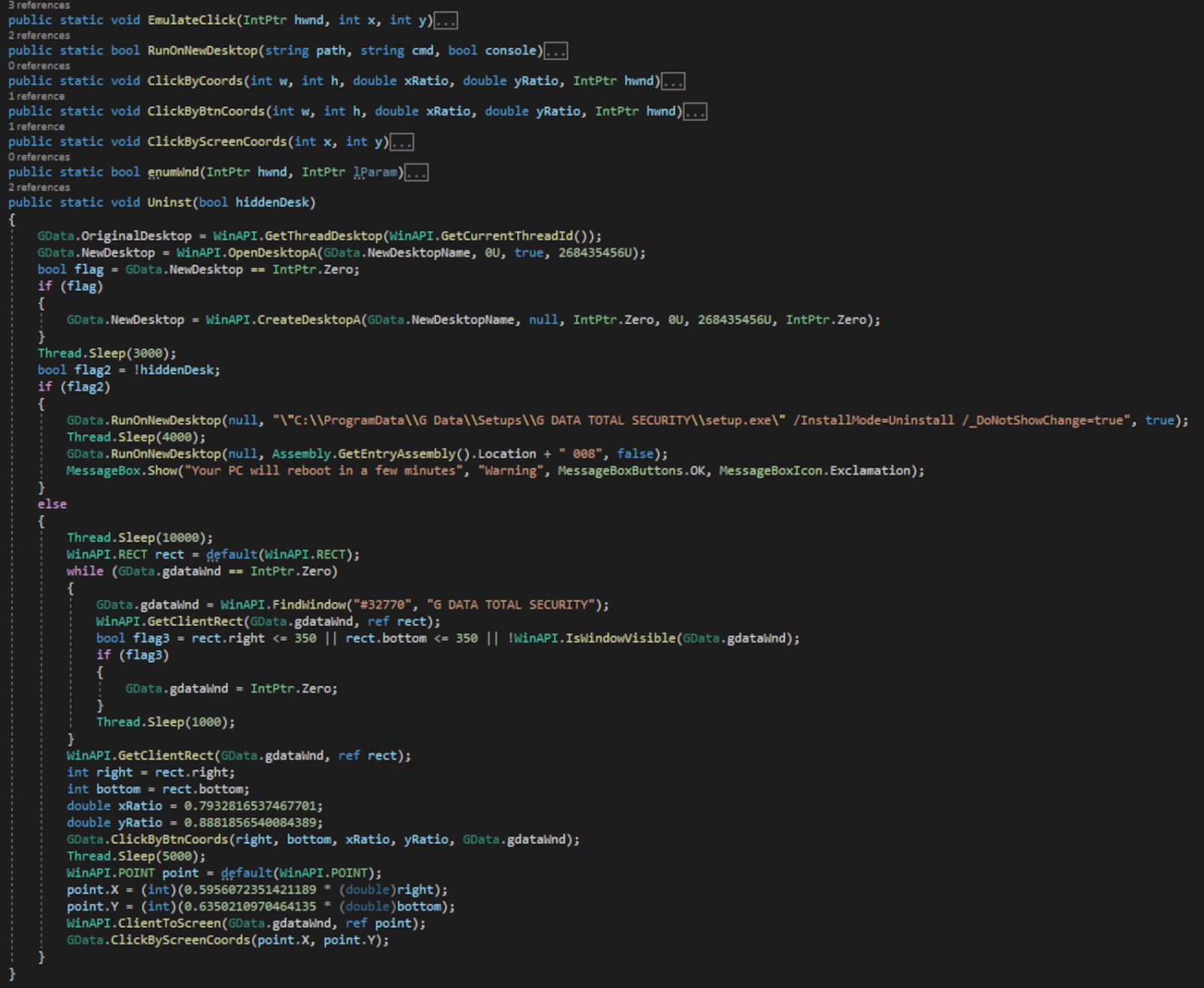

Tout d’abord, un chargeur est déchiffré et exécuté, vérifiant dans le registre Windows l’existence d’outils antivirus qui seront supprimés ou désactivés.

Ensuite, un ensemble de pilotes malveillants est installé pour agir en tant que protection en mode noyau pour le composant RAT, empêchant la suppression de la charge utile ou l’arrêt de ses processus.

Enfin, le framework établit un lien de communication vers C2 pour récupérer la charge utile finale, le NetDooka RAT. Trend Micro note que dans certains cas, PrivateLoader supprime directement le RAT.

RAT NetDooka

Avant d’entrer en mode de fonctionnement normal, NetDooka RAT vérifie s’il s’exécute dans un environnement d’analyse et si une copie de lui-même existe déjà sur le système.

Le RAT reçoit des commandes via TCP et prend en charge une gamme de fonctions telles que l’exécution d’actions sur les fichiers, l’enregistrement des frappes au clavier, l’exécution de commandes shell, l’utilisation des ressources de l’hôte pour les attaques DDoS ou l’exécution d’opérations de bureau à distance.

La liste complète des fonctions prises en charge est donnée ci-dessous :

- Exfiltrer les informations système

- Envoyer l’ID de session

- Envoyer le message

- Coque inversée

- Attaque DDoS

- Envoyer le fichier

- Télécharger un fichier

- Copier les données du navigateur

- Copier les données du navigateur

- Démarrer HVNC

- Envoyer le journal

- Prise de micro

- Démarrer l’informatique en réseau virtuel (VNC)

- Capturer la webcam

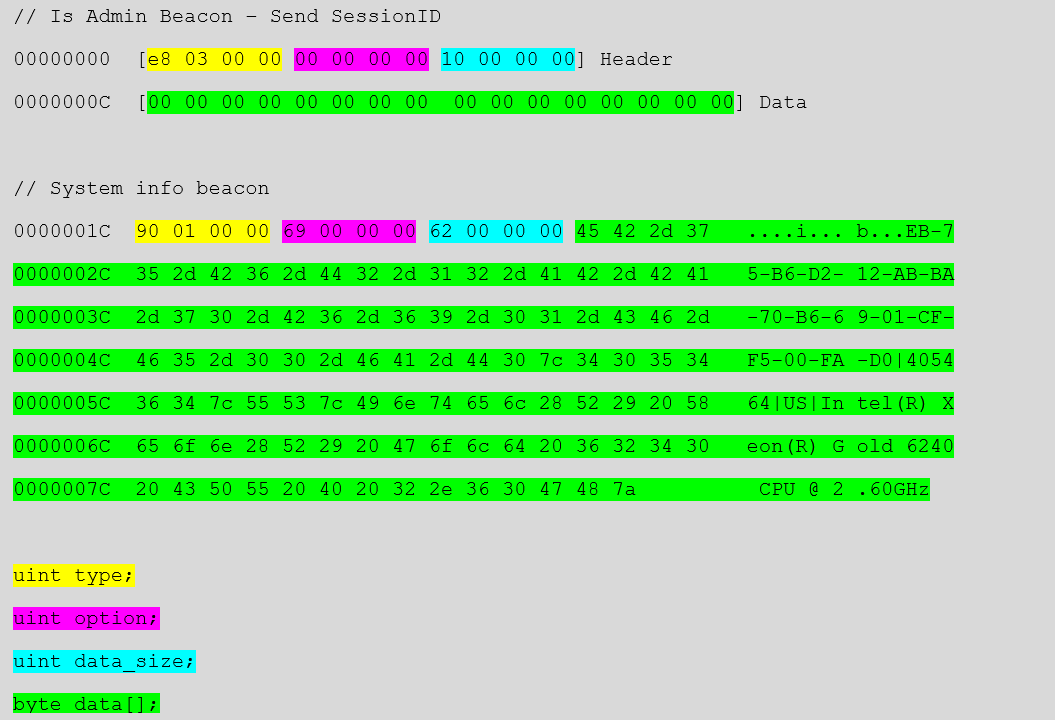

La communication entre C2 et NetDooka RAT repose sur un protocole personnalisé, les paquets échangés ressemblant au format suivant :

Étant donné que NetDooka est dans une phase de développement précoce, tout ce qui précède peut changer bientôt, et il existe déjà des variantes en circulation qui comportent différents ensembles de fonctions.

À l’heure actuelle, c’est un outil que les acteurs de la menace pourraient utiliser pour établir une persistance à court terme et effectuer des opérations de vol d’informations et d’espionnage.

Cependant, comme il intègre un chargeur dans le cadre du malware, il pourrait récupérer d’autres souches de malware en plus de son propre composant RAT.