Un nouveau logiciel malveillant de vol de porte-monnaie cryptographique modulaire appelé « BHUNT » a été repéré ciblant le contenu, les mots de passe et les phrases de sécurité du portefeuille de crypto-monnaie.

Il s’agit d’un autre voleur de chiffrement ajouté à un grand nombre de logiciels malveillants qui ciblent la monnaie numérique, mais il mérite une attention particulière en raison de sa furtivité.

Vecteur infectieux

La découverte et l’analyse du nouveau malware BHUNT proviennent de Bitdefender, qui a partagé ses découvertes avec EZpublish-france.fr avant la publication.

Pour échapper à la détection et au déclenchement des avertissements de sécurité, BHUNT est emballé et fortement crypté à l’aide de Themida et VMProtect, deux packers de machines virtuelles qui entravent la rétro-ingénierie et l’analyse par les chercheurs.

Les acteurs de la menace ont signé l’exécutable du logiciel malveillant avec une signature numérique volée à Piriform, les créateurs de CCleaner. Cependant, comme les développeurs de logiciels malveillants l’ont copié à partir d’un exécutable non lié, il est marqué comme invalide en raison d’une incompatibilité binaire.

Source : Bitdefender

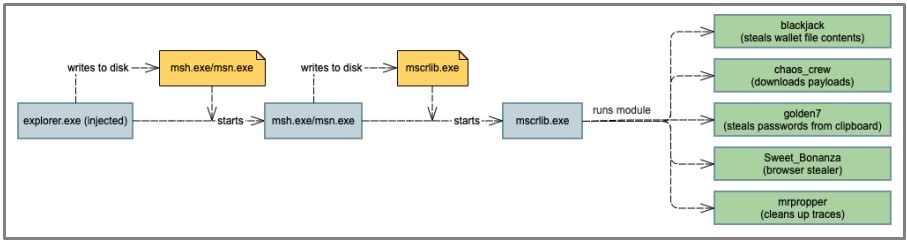

Bitdefender a découvert que BHUNT est injecté dans explorer.exe et est probablement livré au système compromis via les téléchargements KMSpico, un utilitaire populaire pour activer illégalement les produits Microsoft.

KMS (Key Management Services) est un système d’activation de licence Microsoft dont les pirates de logiciels abusent fréquemment pour activer les produits Windows et Office.

EZpublish-france.fr a récemment signalé un cas similaire d’activateurs malveillants de KMSPico laissant tomber des voleurs de portefeuille de crypto-monnaie sur les systèmes de pirates.

Ce logiciel malveillant a été détecté dans le monde entier, avec sa plus grande concentration d’utilisateurs infectés en Inde, comme indiqué dans la carte thermique ci-dessous.

Source : Bitdefender

Modules BHUNT

Le composant principal de BHUNT est « mscrlib.exe », qui extrait d’autres modules qui sont lancés sur un système infecté pour effectuer différents comportements malveillants.

Source : Bitdefender

Chaque module est conçu dans un but spécifique allant du vol de portefeuilles de crypto-monnaie au vol de mots de passe. En utilisant une approche modulaire, les pirates peuvent personnaliser BHUNT pour différentes campagnes ou ajouter facilement de nouvelles fonctionnalités.

Les modules actuels inclus dans l’exécutable BHUNT ‘mscrlib.exe’ sont décrits ci-dessous :

- blackjack – vole le contenu du fichier du portefeuille, l’encode avec la base 64 et le télécharge sur le serveur C2

- chaos_crew – télécharge les charges utiles

- golden7 – vole les mots de passe du presse-papiers et télécharge les fichiers sur le serveur C2

- Sweet_Bonanza – vole des informations des navigateurs (Chrome, IE, Firefox, Opera, Safari)

- mrpropper – nettoie les traces (fichiers d’arguments)

Les portefeuilles ciblés sont Exodus, Electrum, Atomic, Jaxx, Ethereum, Bitcoin et Litecoin.

Comme vous pouvez le voir dans l’extrait de code ci-dessous, le module de blackjack est utilisé pour rechercher et voler des portefeuilles de crypto-monnaie sur l’appareil d’un utilisateur et les envoyer à un serveur distant sous le contrôle de l’attaquant.

Source : Bitdefender

Une fois que l’auteur de la menace a accès à la graine ou au fichier de configuration du portefeuille, il peut l’utiliser pour importer le portefeuille sur ses propres appareils et voler la crypto-monnaie contenue.

Bien que l’objectif de BHUNT soit clairement financier, ses capacités de vol d’informations pourraient permettre à ses opérateurs de collecter bien plus que de simples données de crypto-portefeuille.

« Alors que le malware se concentre principalement sur le vol d’informations liées aux portefeuilles de crypto-monnaie, il peut également récolter des mots de passe et des cookies stockés dans les caches du navigateur », explique Bitdefender. rapport.

« Cela peut inclure des mots de passe de compte pour les médias sociaux, les services bancaires, etc., qui pourraient même entraîner une prise de contrôle d’identité en ligne. »

Pour éviter d’être infecté par BHUNT, vous devez simplement éviter de télécharger des logiciels piratés, des cracks et des activateurs de produits illégitimes.

Comme cela a été prouvé à maintes reprises, les économies financières prévues grâce à l’utilisation de logiciels piratés sont insignifiantes par rapport aux dommages qu’ils peuvent causer aux systèmes infectés.