Le cheval de Troie bancaire Android Medusa connaît une augmentation des taux d’infection car il cible davantage de régions géographiques pour voler des informations d’identification en ligne et effectuer des fraudes financières.

Aujourd’hui, les chercheurs de ThreatFabric ont publié un nouveau rapport détaillant les dernières astuces employées par le malware Medusa et comment il continue d’évoluer avec de nouvelles fonctionnalités.

Méduse à la hausse

Medusa (alias TangleBot) n’est pas un nouveau cheval de Troie bancaire, mais sa distribution a augmenté, avec des campagnes ciblant désormais l’Amérique du Nord et l’Europe en utilisant le même service de distribution que le célèbre malware FluBot.

EZpublish-france.fr a précédemment signalé que les chevaux de Troie Medusa et FluBot avaient précédemment utilisé « duckdns.org », un DNS dynamique gratuit utilisé abusivement comme mécanisme de livraison, ce n’est donc pas le premier signe de chevauchement entre les deux.

Dans un nouveau rapport de ThreatFabric, des chercheurs ont découvert que MedusaBot utilise désormais le même service que FluBot pour effectuer des campagnes de smishing (hameçonnage par SMS).

« Les échantillons vus dans les campagnes côte à côte avec Cabassous sont identifiés par les acteurs eux-mêmes avec les balises FLUVOICE, FLUFLASH et FLUDHL (éventuellement en référence aux campagnes Cabassous/Flubot correspondantes) », explique ThreatFabric dans leur rapport.

Les chercheurs pensent que les acteurs de la menace Medusa ont commencé à utiliser ce service de distribution après avoir constaté à quel point les campagnes de FluBot étaient largement diffusées et réussies.

La principale force de Medusa réside dans son utilisation abusive du moteur de script « Accessibility » d’Android, qui permet aux acteurs d’effectuer diverses actions comme s’ils étaient l’utilisateur.

Ces actions sont :

- home_key – Effectue l’action globale HOME

- ges – Exécute un geste spécifié sur l’écran de l’appareil

- fid_click – Clics sur l’élément de l’interface utilisateur avec l’ID spécifié

- sleep – Sommeil (attend) pendant le nombre spécifié de microsecondes

- recent_key – Affiche un aperçu des applications récentes

- scrshot_key – Effectue l’action globale TAKE_SCREENSHOT

- notification_key – Ouvre les notifications actives

- lock_key – Verrouille l’écran

- back_key – Effectue l’action globale BACK

- text_click – Clics sur l’élément de l’interface utilisateur qui a spécifié le texte affiché

- fill_text – Pas encore implémenté

Dans l’ensemble, il s’agit d’un cheval de Troie bancaire très performant avec des fonctionnalités d’enregistrement de frappe, de streaming audio et vidéo en direct, des options d’exécution de commandes à distance, etc.

Source : ThreatFabric

ThreatFabric a pu accéder au panneau d’administration principal du logiciel malveillant et a découvert que ses opérateurs pouvaient modifier n’importe quel champ de n’importe quelle application bancaire exécutée sur l’appareil. Cette fonctionnalité permet au logiciel malveillant de cibler presque toutes les plateformes bancaires avec de faux formulaires de connexion de phishing pour voler les informations d’identification.

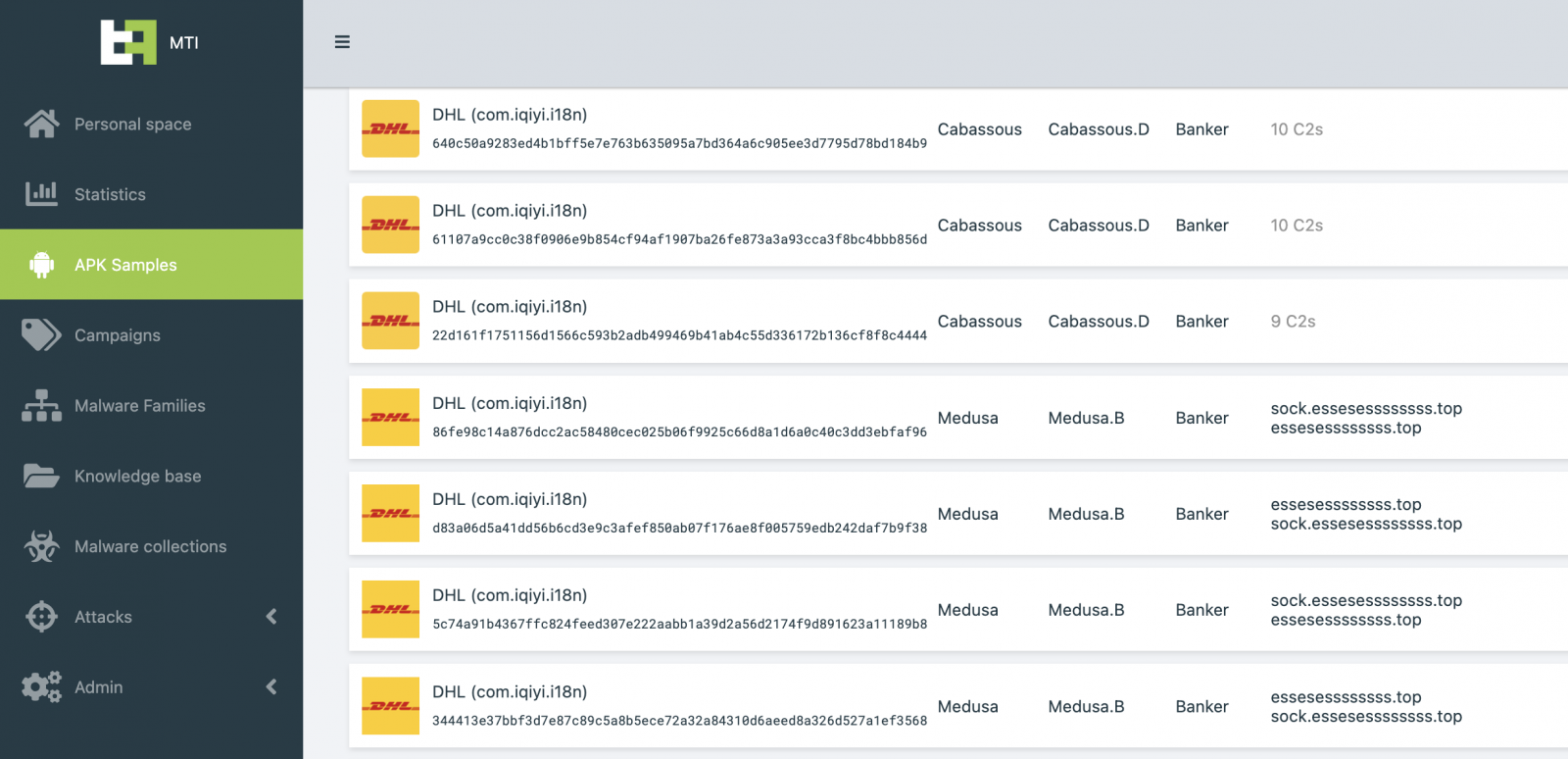

Le logiciel malveillant est généralement distribué sous forme d’applications DHL ou Purolator usurpées, mais les chercheurs ont également vu des packages se faisant passer pour Android Update, Flash Player, Amazon Locker et Video Player.

Source : ThreatFabric

Ces APK sont installés manuellement par les victimes elles-mêmes, qui reçoivent un message SMS avec une URL menant à un site poussant l’application Android malveillante.

Pour éviter d’être infecté par ces infections de logiciels malveillants, traitez toujours les URL étranges envoyées à partir de votre liste de contacts comme non fiables car elles peuvent avoir été envoyées par des logiciels malveillants sur l’appareil de l’expéditeur.

Comme toujours, ne téléchargez en aucun cas des fichiers APK à partir de sites Web inconnus, car ils conduisent invariablement à des infections par des logiciels malveillants.