Des chercheurs en sécurité ont découvert une campagne malveillante qui s’appuie sur un certificat de signature de code valide pour déguiser le code malveillant en exécutable légitime.

L’une des charges utiles que les chercheurs ont appelée Blister, agit comme un chargeur pour d’autres logiciels malveillants et semble être une nouvelle menace qui bénéficie d’un faible taux de détection.

L’acteur de la menace derrière Blister s’est appuyé sur plusieurs techniques pour garder ses attaques sous le radar, l’utilisation de certificats de signature de code n’étant qu’une de leurs astuces.

Signé scellé délivré

Celui qui est derrière le malware Blister mène des campagnes depuis au moins trois mois, depuis au moins le 15 septembre, ont découvert des chercheurs en sécurité de la société de recherche Elastic.

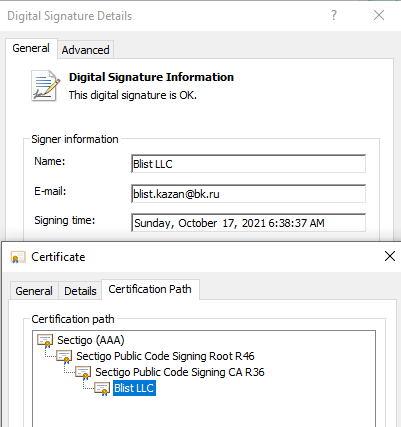

L’acteur de la menace a cependant utilisé un certificat de signature de code valide à partir du 23 août. Il a été émis par le fournisseur d’identité numérique Sectigo pour une société appelée Blist LLC avec une adresse e-mail d’un fournisseur russe Mail.Ru.

L’utilisation de certificats valides pour signer des logiciels malveillants est une vieille astuce que les acteurs malveillants ont apprise il y a des années. À l’époque, ils volaient des certificats à des entreprises légitimes. De nos jours, les acteurs malveillants demandent un certificat valide en utilisant les détails d’une entreprise qu’ils ont compromise ou d’une entreprise de façade.

Dans un article de blog cette semaine, Elastic dit qu’ils ont signalé de manière responsable le certificat abusé à Sectigo afin qu’il puisse être révoqué.

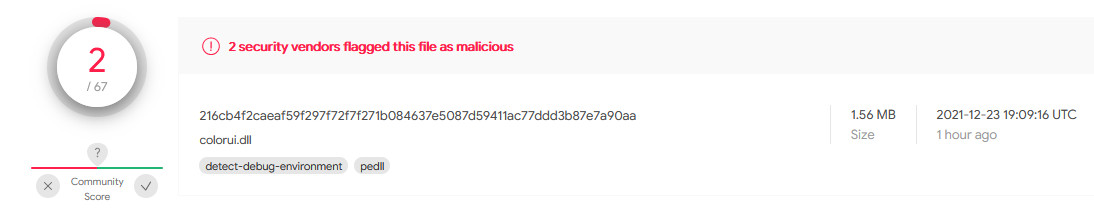

Les chercheurs dire que l’acteur menaçant s’est appuyé sur plusieurs techniques pour éviter que l’attaque ne soit détectée. Une méthode consistait à intégrer le malware Blister dans une bibliothèque légitime (par exemple colorui.dll).

Le malware est ensuite exécuté avec des privilèges élevés via la commande rundll32. Étant signé avec un certificat valide et déployé avec des privilèges d’administrateur, Blister échappe aux solutions de sécurité.

À l’étape suivante, Blister décode à partir de la section des ressources le code d’amorçage qui est « fortement obscurci », selon les chercheurs d’Elastic. Pendant dix minutes, le code reste en veille, probablement dans le but d’échapper à l’analyse du bac à sable.

Il passe ensuite à l’action en déchiffrant les charges utiles intégrées qui fournissent un accès à distance et permettent un mouvement latéral : Cobalt Strike et BitRAT – les deux ont été utilisés par plusieurs acteurs de la menace dans le passé.

Le malware atteint la persistance avec une copie dans le dossier ProgramData et une autre se présentant comme rundll32.exe. Il est également ajouté à l’emplacement de démarrage, il se lance donc à chaque démarrage, en tant qu’enfant de explorer.exe.

Les chercheurs d’Elastic ont trouvé des versions signées et non signées du chargeur Blister, et les deux ont bénéficié d’un faible taux de détection avec les moteurs antivirus sur le service d’analyse VirusTotal.

Bien que l’objectif de ces attaques du vecteur d’infection initial reste incertain, en combinant des certificats de signature de code valides, des logiciels malveillants intégrés dans des bibliothèques légitimes et l’exécution de charges utiles en mémoire, les acteurs de la menace ont augmenté leurs chances de réussite de l’attaque.

Elastic a créé un Règle Yara pour identifier Blister et fournit des indicateurs de compromis pour aider les organisations à se défendre contre la menace.