Les services de renseignement intérieurs allemands du BfV (abréviation de Bundesamt für Verfassungsschutz) mettent en garde contre les attaques en cours coordonnées par le groupe de piratage APT27 soutenu par la Chine.

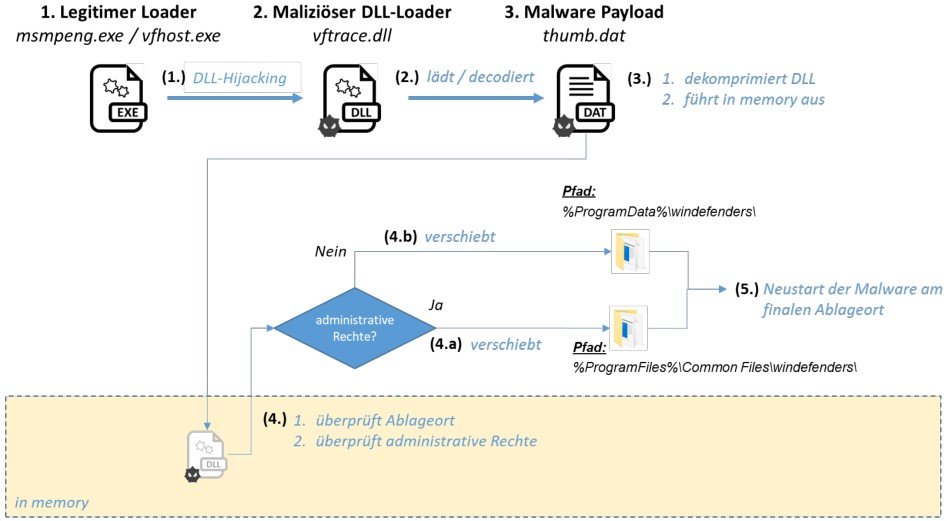

Cette campagne active cible les organisations commerciales allemandes, les attaquants utilisant les chevaux de Troie d’accès à distance HyperBro (RAT) pour détourner leurs réseaux.

HyperFrère aide les acteurs de la menace à maintenir la persistance sur les réseaux des victimes en agissant comme une porte dérobée en mémoire avec des capacités d’administration à distance.

L’agence a déclaré que l’objectif du groupe de menaces était de voler des informations sensibles et pourrait également tenter de cibler les clients de leurs victimes lors d’attaques de la chaîne d’approvisionnement.

« L’Office fédéral pour la protection de la Constitution (BfV) dispose d’informations sur une campagne de cyberespionnage en cours menée par le groupe de cyberattaques APT27 utilisant la variante de logiciel malveillant HYPERBRO contre des sociétés commerciales allemandes », a déclaré le BfV. mentionné.

« Il ne peut être exclu que les acteurs, en plus de voler des secrets commerciaux et de la propriété intellectuelle, tentent également d’infiltrer les réseaux de clients (entreprises) ou de prestataires de services (attaque de la chaîne d’approvisionnement). »

Le BfV a également publié indicateurs de compromission (IOC) et règles YARA pour aider les organisations allemandes ciblées à vérifier les infections HyperBro et les connexions aux serveurs de commande et de contrôle (C2) APT27.

Violation des réseaux via les serveurs Zoho et Exchange

APT27 (également suivi sous les noms de TG-3390, Emissary Panda, BRONZE UNION, Iron Tiger et LuckyMouse) est un groupe de menaces parrainé par la Chine actif depuis au moins 2010 et connu pour son intérêt pour le vol d’informations et les campagnes de cyberespionnage.

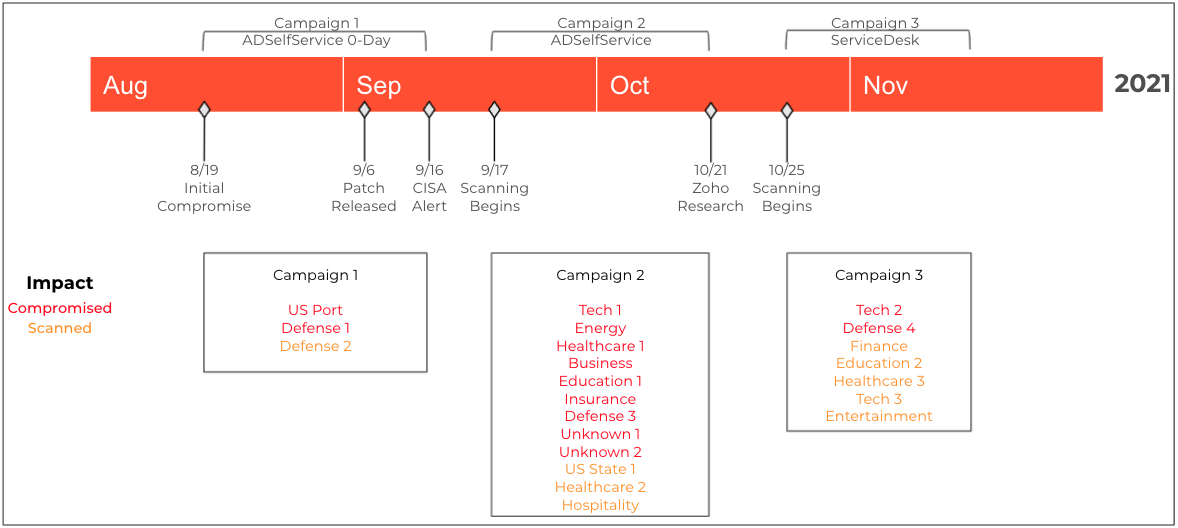

L’agence de renseignement allemande affirme qu’APT27 exploite les failles du logiciel Zoho AdSelf Service Plus, une solution de gestion des mots de passe d’entreprise pour Active Directory et les applications cloud, depuis mars 2021.

Cela correspond aux rapports précédents selon lesquels les installations de Zoho ManageEngine étaient la cible de plusieurs campagnes en 2021, coordonnées par des pirates informatiques d’États-nations utilisant des tactiques et des outils similaires à ceux employés par APT27.

Ils ont d’abord utilisé un exploit zero-day ADSelfService jusqu’à la mi-septembre, puis sont passés à un exploit AdSelfService n-day et ont commencé à exploiter un bug ServiceDesk à partir du 25 octobre.

Dans ces attaques, ils ont réussi à compromettre au moins neuf organisations de secteurs critiques dans le monde entier, notamment la défense, la santé, l’énergie, la technologie et l’éducation, selon les chercheurs de Palo Alto Networks.

À la lumière de ces campagnes, le FBI et la CISA ont émis des avis conjoints (1, 2) avertissant les acteurs APT exploitant les failles de ManageEngine pour déposer des shells Web sur les réseaux d’organisations d’infrastructures critiques violées.

APT27 et d’autres groupes de piratage soutenus par la Chine ont également été liés à des attaques exploitant des bugs ProxyLogon critiques au début de mars 2021, ce qui leur a permis de prendre le contrôle et de voler des données sur des serveurs Microsoft Exchange non corrigés dans le monde entier.

Les États-Unis et leurs alliés (l’Union européenne, le Royaume-Uni et l’OTAN) ont officiellement accusé la Chine en juin d’être responsable de la vaste campagne de piratage de Microsoft Exchange de l’année dernière.