Le Federal Bureau of Investigation (FBI) a publié des détails techniques et des indicateurs de compromission associés aux attaques du rançongiciel LockBit dans une nouvelle alerte flash publiée ce vendredi.

Il a également fourni des informations pour aider les organisations à bloquer les tentatives de cet adversaire de violer leurs réseaux et a demandé aux victimes de signaler d’urgence de tels incidents à leur FBI Cyber Squad local.

Le gang de ransomwares LockBit est très actif depuis septembre 2019, lorsqu’il a été lancé en tant que ransomware-as-a-service (RaaS), avec des représentants de gangs faisant la promotion de l’opération, fournissant un soutien sur les forums de piratage en langue russe et recrutant des acteurs de la menace pour violer et chiffrer les réseaux.

Deux ans plus tard, en juin 2021, LockBit a annoncé le RaaS LockBit 2.0 sur leur site de fuite de données après que les acteurs du ransomware ont été interdits de publier sur les forums de cybercriminalité [1, 2].

Avec la relance, le gang de rançongiciels a repensé les sites Tor et révisé les logiciels malveillants, en ajoutant des fonctionnalités plus avancées, notamment le chiffrement automatique des appareils sur les domaines Windows via les stratégies de groupe Active Directory.

Le gang tente désormais également de supprimer les intermédiaires en recrutant des initiés pour leur fournir un accès aux réseaux d’entreprise via le réseau privé virtuel (VPN) et le protocole de bureau à distance (RDP).

En janvier, il a été découvert que LockBit avait également ajouté un chiffreur Linux ciblant les serveurs VMware ESXi à sa boîte à outils.

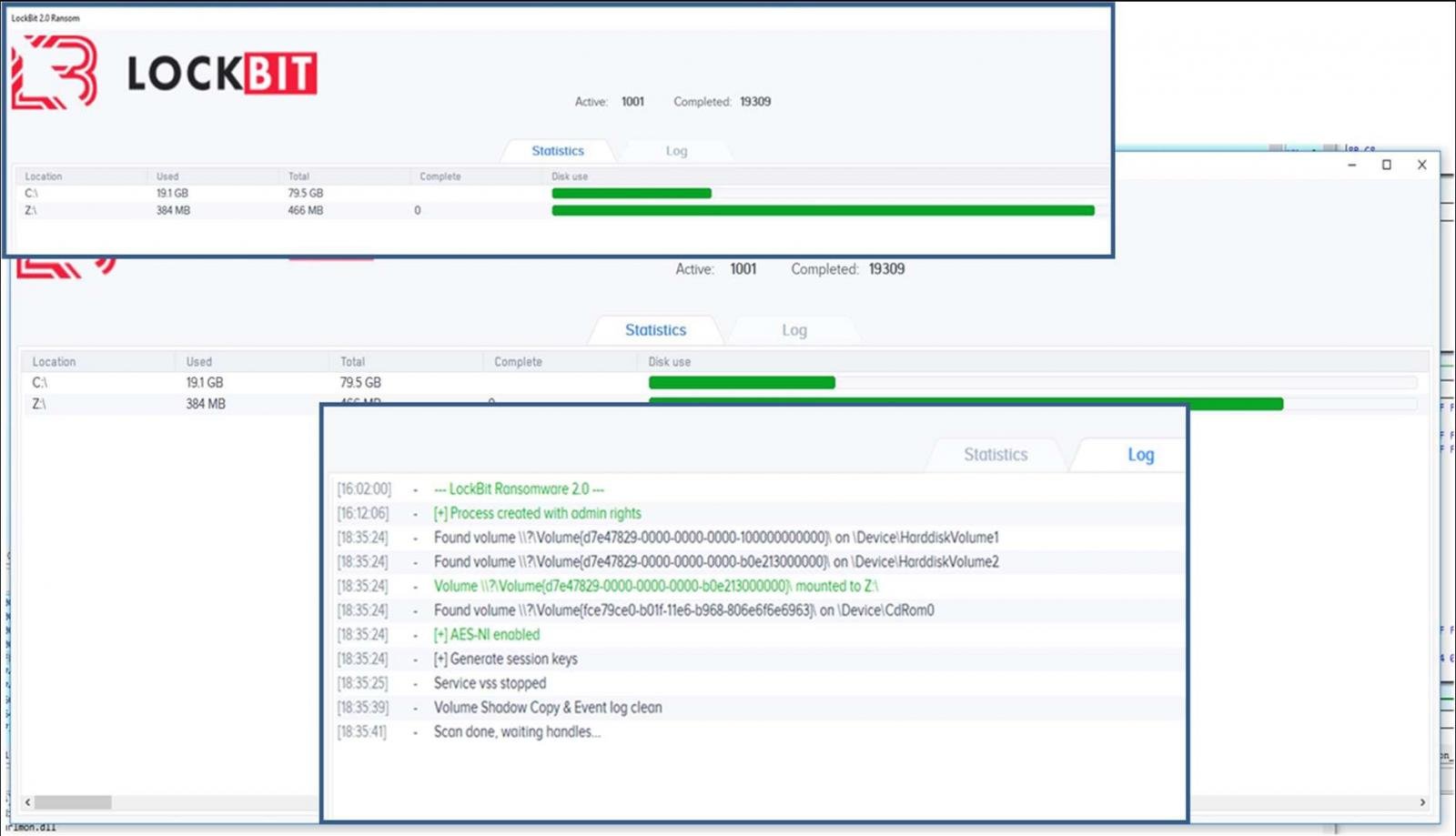

Parmi les détails techniques sur le fonctionnement du ransomware LockBit, le FBI a également révélé que le malware est livré avec une fenêtre de débogage cachée qui peut être activée pendant le processus d’infection à l’aide du raccourci clavier SHIFT + F1.

Une fois qu’il apparaît, il peut être utilisé pour afficher des informations en temps réel sur le processus de cryptage et suivre l’état de la destruction des données de l’utilisateur.

L’avis de cette semaine fait suite à une alerte émise par l’agence australienne de cybersécurité en août 2021 avertissant de l’escalade rapide des attaques de ransomware LockBit.

Quelques jours plus tard, Accenture, une société Fortune 500 et l’une des plus grandes sociétés de services informatiques et de conseil au monde, a confirmé à EZpublish-france.fr qu’elle avait été piratée après que LockBit ait menacé de divulguer des données volées sur son réseau et demandé une rançon de 50 millions de dollars.

Deux mois plus tard, Accenture a également révélé une violation de données dans les documents déposés auprès de la SEC en octobre après « l’extraction d’informations exclusives » lors de l’attaque d’août.

Les entreprises invitées à signaler les attaques de rançongiciels LockBit

Bien que le FBI n’ait pas précisé ce qui avait déclenché cette alerte flash, il a demandé aux administrateurs et aux professionnels de la cybersécurité de partager des informations sur les attaques LockBit ciblant les réseaux de leurs entreprises.

« Le FBI recherche toute information pouvant être partagée, [including] journaux de délimitation montrant les communications vers et depuis les adresses IP étrangères, un exemple de note de rançon, les communications avec les acteurs de la menace, les informations sur le portefeuille Bitcoin, le fichier de décryptage et/ou un échantillon bénin d’un fichier crypté », l’agence fédérale mentionné.

« Le FBI encourage les destinataires de ce document à signaler les informations concernant des activités suspectes ou criminelles à leur bureau local du FBI.

« En signalant toute information connexe aux Cyber Squads du FBI, vous aidez à partager des informations qui permettent au FBI de suivre les acteurs malveillants et de se coordonner avec l’industrie privée et le gouvernement des États-Unis pour empêcher de futures intrusions et attaques. »

Comment défendre son réseau

Le FBI fournit également des mesures d’atténuation qui aideraient les défenseurs à protéger leurs réseaux contre les tentatives d’attaque du rançongiciel LockBit :

- Exiger que tous les comptes avec des connexions par mot de passe (par exemple, compte de service, comptes d’administrateur et comptes d’administrateur de domaine) aient des mots de passe forts et uniques

- Exiger une authentification multifacteur pour tous les services dans la mesure du possible

- Maintenez tous les systèmes d’exploitation et logiciels à jour

- Supprimer l’accès inutile aux partages administratifs

- Utilisez un pare-feu basé sur l’hôte pour autoriser uniquement les connexions aux partages administratifs via le bloc de messages du serveur (SMB) à partir d’un ensemble limité de machines administrateur

- Activez les fichiers protégés dans le système d’exploitation Windows pour empêcher les modifications non autorisées des fichiers critiques.

Les administrateurs peuvent également entraver les efforts de découverte du réseau des opérateurs de ransomwares en prenant ces mesures :

- Segmenter les réseaux pour empêcher la propagation des ransomwares

- Identifiez, détectez et enquêtez sur les activités anormales et la traversée potentielle du ransomware indiqué avec un outil de surveillance du réseau

- Mettre en œuvre un accès basé sur le temps pour les comptes définis au niveau administrateur et supérieur

- Désactiver les activités et les autorisations de ligne de commande et de script

- Maintenir des sauvegardes hors ligne des données et maintenir régulièrement la sauvegarde et la restauration

- Assurez-vous que toutes les données de sauvegarde sont chiffrées, immuables et couvrent l’ensemble de l’infrastructure de données de l’organisation

Payer des rançons est mal vu, mais…

Le FBI a également ajouté qu’il n’encourageait pas le paiement de rançons et déconseille aux entreprises car il n’est pas garanti que le paiement les protégera contre de futures attaques ou fuites de données.

De plus, céder aux demandes des gangs de rançongiciels finance davantage leurs opérations et les motive à cibler davantage de victimes. Cela incite également d’autres groupes cybercriminels à se joindre à eux pour mener des activités illégales.

Malgré cela, le FBI a reconnu que les retombées d’une attaque de ransomware pourraient obliger les entreprises à envisager de payer des rançons pour protéger les actionnaires, les clients ou les employés. L’agence d’application de la loi recommande fortement de signaler de tels incidents à un bureau local du FBI.

Même après avoir payé une rançon, le FBI exhorte toujours à signaler rapidement les incidents de ransomware car il fournira des informations critiques qui permettraient aux forces de l’ordre d’empêcher de futures attaques en suivant les attaquants de ransomware et en les tenant responsables de leurs actions.