Les clés de déchiffrement principales pour les opérations de rançongiciel Maze, Egregor et Sekhmet ont été publiées hier soir sur les forums EZpublish-france.fr par le développeur présumé de logiciels malveillants.

Le ransomware Maze a commencé à fonctionner en mai 2019 et est rapidement devenu célèbre car il était responsable de l’utilisation de tactiques de vol de données et de double extorsion désormais utilisées par de nombreuses opérations de ransomware.

Après que Maze a annoncé sa fermeture en octobre 2020, ils ont été renommés en septembre sous le nom d’Egregor, qui a ensuite disparu après membres ont été arrêtés en Ukraine.

L’opération Sekhmet était en quelque sorte une valeur aberrante lors de son lancement en mars 2020, alors que Maze était toujours active.

Clés maîtresses de déchiffrement publiées

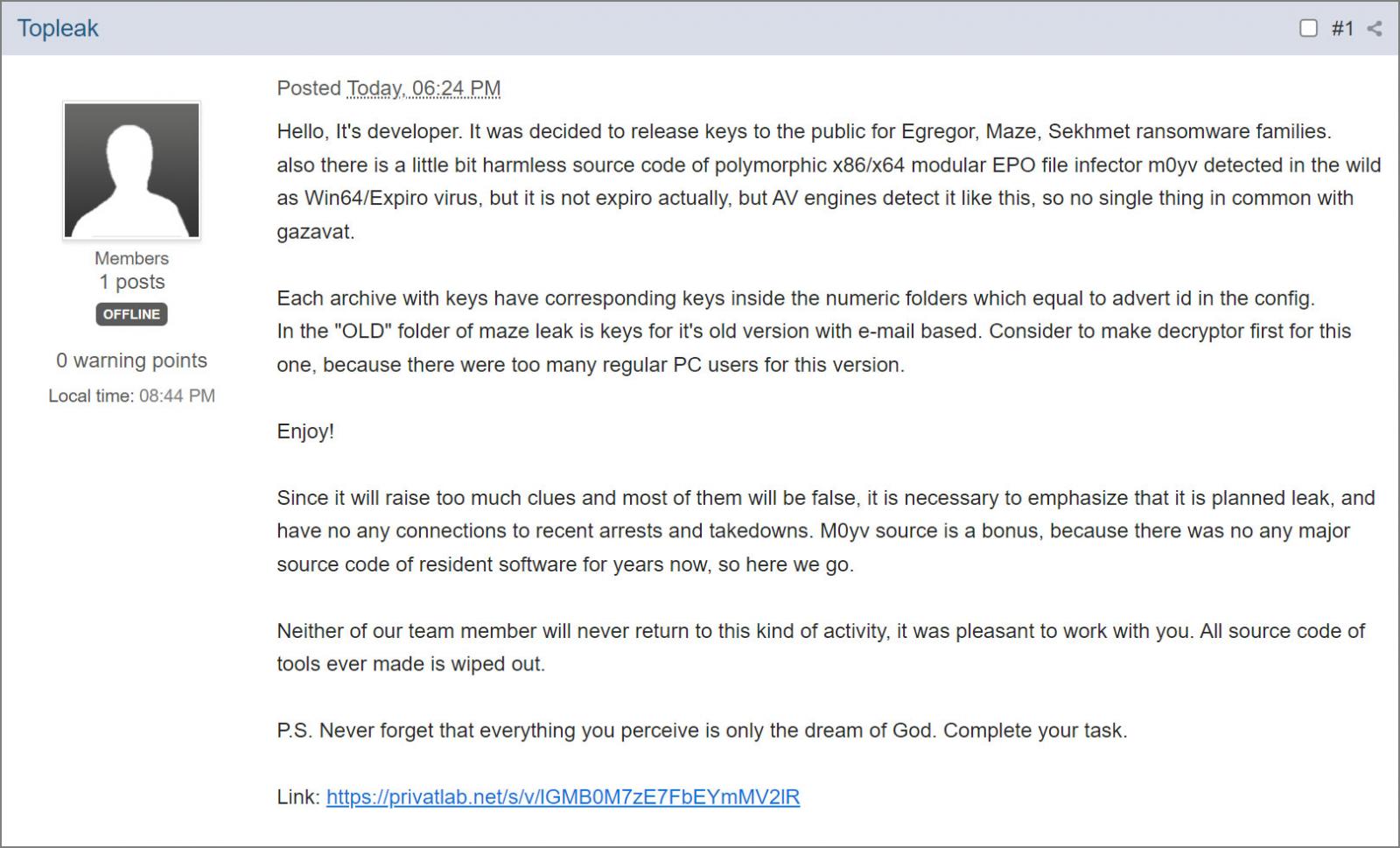

Avance rapide 14 mois plus tard, et les clés de déchiffrement de ces opérations ont maintenant été divulguées dans les forums EZpublish-france.fr par un utilisateur nommé « Topleak » qui prétend être le développeur des trois opérations.

L’affiche indiquait qu’il s’agissait d’une fuite planifiée et qu’elle n’était pas liée aux récentes opérations d’application de la loi qui ont conduit à la saisie de serveurs et à l’arrestation d’affiliés de ransomwares.

« Étant donné que cela soulèvera trop d’indices et que la plupart d’entre eux seront faux, il est nécessaire de souligner qu’il s’agit d’une fuite planifiée et qu’elle n’a aucun lien avec les récentes arrestations et démontages », a expliqué le développeur présumé du rançongiciel.

Ils ont en outre déclaré qu’aucun des membres de leur équipe ne reviendrait jamais au ransomware et qu’ils avaient détruit tout le code source de leur ransomware.

La source: EZpublish-france.fr

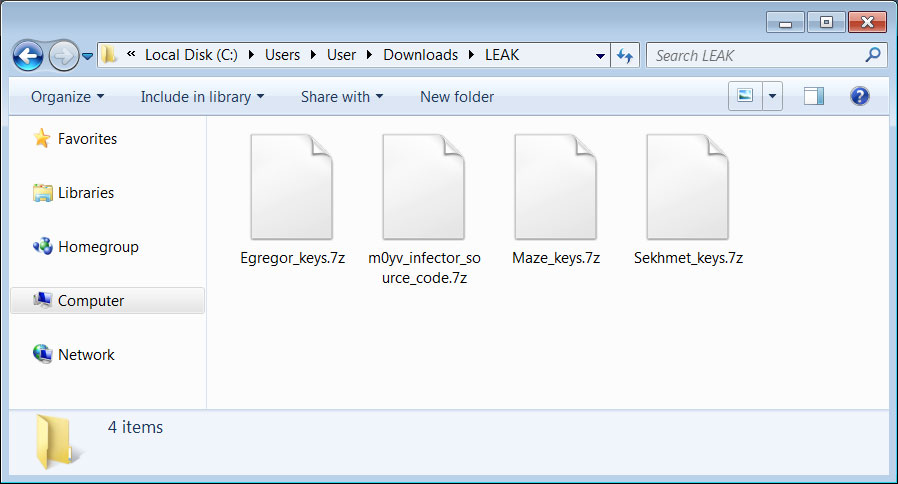

Le message comprend un lien de téléchargement pour un fichier 7zip avec quatre archives contenant les clés de déchiffrement Maze, Egregor et Sekhmet, ainsi que le code source d’un logiciel malveillant « M0yv » utilisé par le gang des rançongiciels.

La source: EZpublish-france.fr

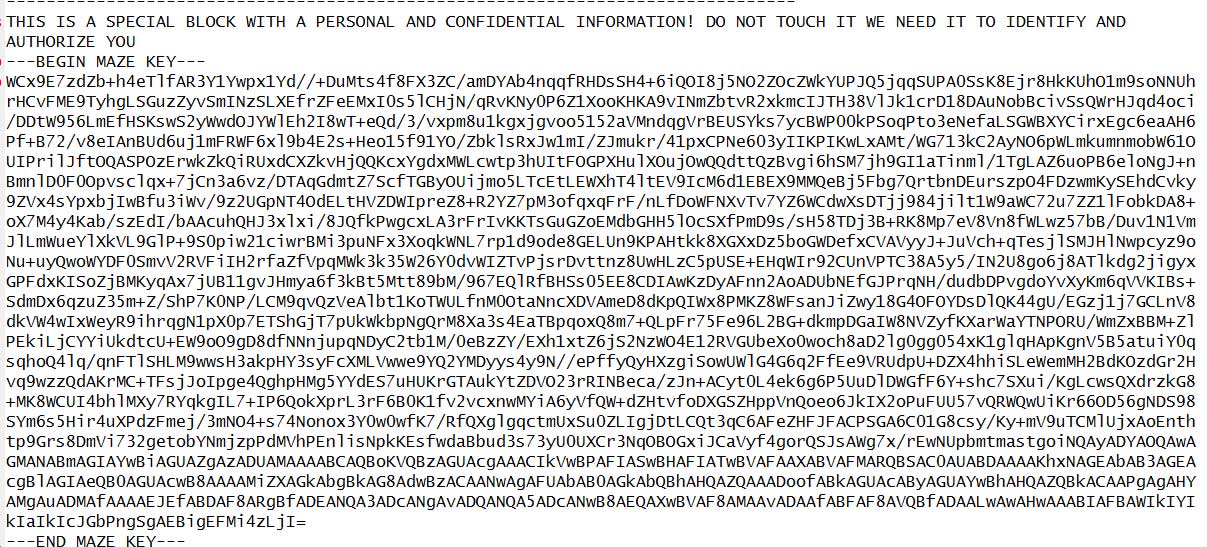

Chacune de ces archives contient la clé de chiffrement principale publique et la clé de déchiffrement principale privée associées à une « publicité » spécifique ou à une filiale de l’opération de rançongiciel.

Au total, voici le nombre de clés de déchiffrement principales RSA-2048 publiées par opération de ransomware :

- Maze : 9 clés principales de déchiffrement pour le logiciel malveillant d’origine qui ciblait les utilisateurs non professionnels.

- Maze : 30 clés principales de déchiffrement.

- Egregor : 19 clés principales de déchiffrement.

- Sekhmet : 1 clé maîtresse de déchiffrement.

d’Emsisoft Michel Gillespie a examiné les clés de déchiffrement et confirmé à EZpublish-france.fr qu’elles sont légitimes et peuvent être utilisées pour déchiffrer les fichiers chiffrés par les trois familles de rançongiciels.

Gillespie nous a dit que les clés sont utilisées pour décrypter les clés cryptées d’une victime qui sont intégrées dans une demande de rançon. Pour cette raison, les victimes auront besoin de la note de rançon créée lors de l’attaque pour utiliser le décrypteur d’Emsisoft.

La source: EZpublish-france.fr

Emsisoft a a publié un décrypteur pour permettre à toutes les victimes de Maze, Egregor et Sekhmet qui attendaient de récupérer leurs fichiers gratuitement.

Bonus code source du logiciel malveillant my0v

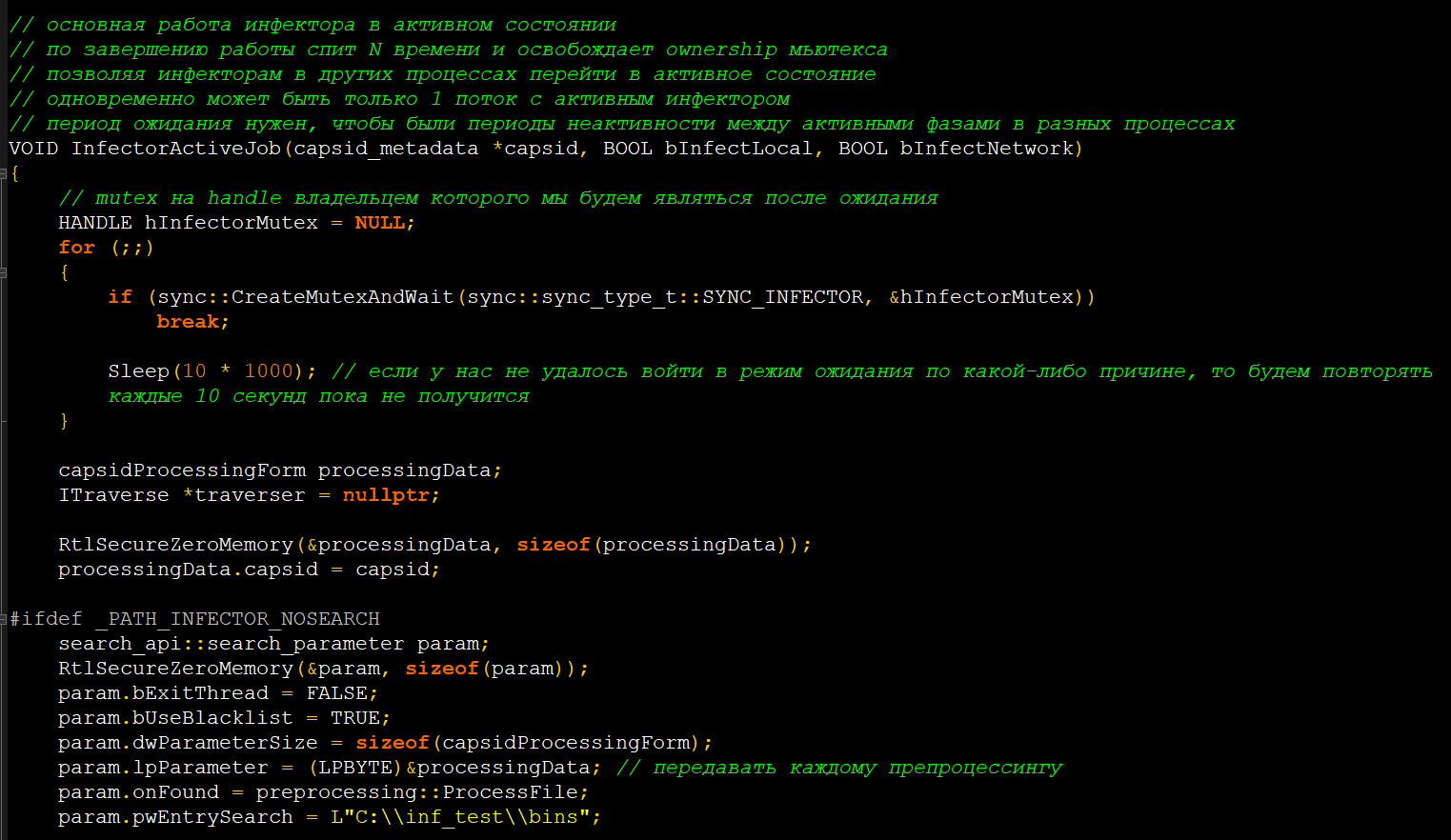

L’archive comprend également le code source de l' »infecteur de fichiers modulaire x86/x64″ M0yv développé par l’opération de rançongiciel Maze et utilisé précédemment dans des attaques.

« Il existe également un code source un peu inoffensif de l’infecteur de fichiers EPO modulaire x86/x64 m0yv détecté dans la nature en tant que virus Win64/Expiro, mais ce n’est pas réellement expiro, mais les moteurs AV le détectent comme ça, donc rien dans commun avec gazavat », a déclaré le développeur du rançongiciel dans le message du forum.

« La source M0yv est un bonus, car il n’y avait pas de code source majeur de logiciel résident depuis des années, alors c’est parti », a expliqué plus tard le développeur.

Ce code source se présente sous la forme d’un projet Microsoft Visual Studio et inclut des DLL déjà compilées.

La source: EZpublish-france.fr

Le fichier todo.txt indique que le code source de ce malware a été mis à jour pour la dernière fois le 19 janvier 2022.

H/T Amigo-A