Une campagne à grande échelle impliquant plus de 800 sites Web WordPress compromis propage des chevaux de Troie bancaires qui ciblent les informations d’identification des utilisateurs brésiliens de services bancaires en ligne.

Le cheval de Troie utilisé dans cette campagne s’appelle « Chaes » et, selon les chercheurs d’Avast, il se propage activement depuis fin 2021.

Bien que la société de sécurité ait informé le CERT brésilien, la campagne est en cours, avec des centaines de sites Web toujours compromis avec des scripts malveillants qui poussent le malware.

La chaîne d’attaque

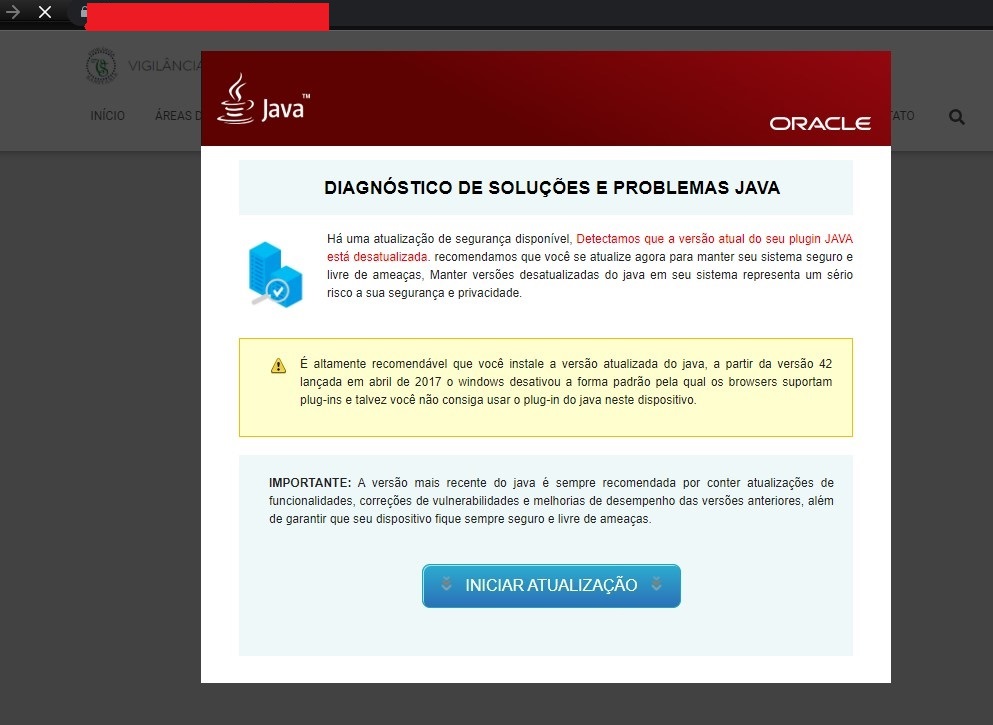

Lorsque la victime visite l’un des sites Web compromis, une fenêtre contextuelle lui demande d’installer une fausse application Java Runtime.

Source : Avast

Le programme d’installation MSI contient trois fichiers JavaScript malveillants (install.js, sched.js, sucesso.js) qui préparent l’environnement Python pour la prochaine étape du chargeur.

Le script sched.js ajoute de la persistance en créant une tâche planifiée et un lien de démarrage, et sucesso.js est chargé de signaler l’état au C2.

Pendant ce temps, le script install.js effectue les tâches suivantes :

- Vérifier la connexion Internet (en utilisant google.com)

- Créer le dossier %APPDATA%\\extensions

- Téléchargez des archives protégées par mot de passe telles que python32.rar/python64.rar et unrar.exe dans ce dossier d’extensions

- Écrivez le chemin du dossier d’extensions nouvellement créé dans HKEY_CURRENT_USER\Software\Python\Config\Path

- Effectue un profilage de base du système

- Exécutez la commande unrar.exe avec le mot de passe spécifié comme argument pour décompresser python32.rar/python64.rar

- Connectez-vous à C2 et téléchargez les scripts __init__.py 32 bits et 64 bits ainsi que deux charges utiles chiffrées. Chaque charge utile a un nom pseudo-aléatoire.

Source : Avast

La chaîne de chargement Python se déroule en mémoire et implique le chargement de plusieurs scripts, shellcodes et DLL Delphi jusqu’à ce que tout soit en place pour exécuter la charge utile finale dans un processus Python.

La dernière étape est entreprise par instructions.js, qui récupère les extensions Chrome et les installe sur le système de la victime. Enfin, toutes les extensions sont lancées avec les bons arguments.

Extensions chromées

Avast dit qu’ils ont vu cinq extensions de navigateur Chrome malveillantes différentes installées sur les appareils de la victime, notamment :

- En ligne – Prend les empreintes digitales de la victime et écrit une clé de registre.

- Mtps4 – Se connecte au C2 et attend les PascalScripts entrants. Également capable de capturer une capture d’écran et de l’afficher en plein écran pour masquer les tâches malveillantes exécutées en arrière-plan.

- Chrolog – Vole les mots de passe de Google Chrome en exfiltrant la base de données vers le C2 via HTTP.

- Chronodx – Un chargeur et un cheval de Troie bancaire JS qui s’exécutent silencieusement en arrière-plan et attendent le lancement de Chrome. Si le navigateur est ouvert, il le fermera immédiatement et rouvrira sa propre instance de Chrome qui rend possible la collecte d’informations bancaires.

- Chremows – Cible les informations d’identification du marché en ligne Mercado Libre.

Source : Avast

À l’heure actuelle, la campagne Chaes est toujours en cours et ceux qui ont été compromis resteront à risque même si les sites Web sont nettoyés.

Avast affirme que certains des sites Web compromis abusés pour avoir abandonné les charges utiles sont très populaires au Brésil, de sorte que le nombre de systèmes infectés est probablement important.