Un correctif gratuit et non officiel est désormais disponible pour une vulnérabilité d’escalade des privilèges locaux zero-day dans le service de profil utilisateur Windows qui permet aux attaquants d’obtenir des privilèges SYSTEM sous certaines conditions.

Le bug, suivi comme CVE-2021-34484, a été incomplètement corrigé par Microsoft lors du Patch Tuesday d’août. L’entreprise n’a abordé que l’impact de la preuve de concept (PoC) fournie par le chercheur en sécurité Abdelhamid Naceri qui a signalé le problème.

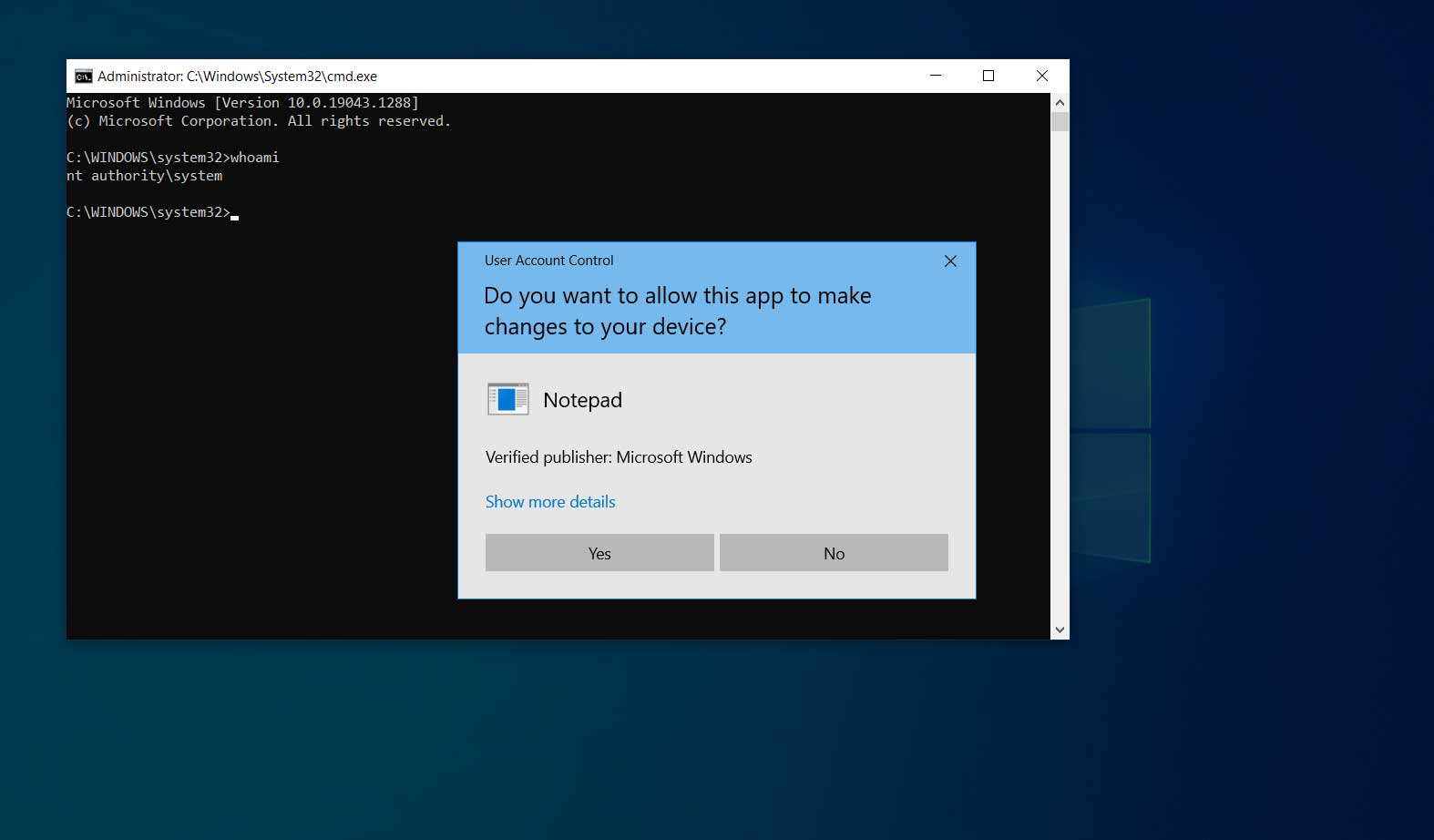

Naceri a découvert plus tard que les acteurs malveillants pouvaient toujours contourner le correctif Microsoft pour élever les privilèges afin d’obtenir les privilèges SYSTEM si certaines conditions sont remplies, obtenant une invite de commande élevée pendant que l’invite de contrôle de compte d’utilisateur (UAC) est affichée.

Analyste de vulnérabilité CERT/CC Will Dormann testé le CVE-2021-34484 contourne l’exploit PoC et a constaté que, même si cela fonctionnait, cela ne créerait pas toujours l’invite de commande élevée. Cependant, dans les tests de EZpublish-france.fr, il a immédiatement lancé une invite de commande élevée, comme indiqué ci-dessous.

Heureusement, l’exploit nécessite que les attaquants sachent et se connectent avec les informations d’identification des autres utilisateurs pour exploiter la vulnérabilité, ce qui signifie qu’il ne sera probablement pas aussi largement abusé que les autres bugs LPE (y compris PrintNightmare).

La mauvaise nouvelle est que cela affecte les appareils entièrement mis à jour exécutant toutes les versions de Windows, y compris Windows 10, Windows 11 et Windows Server 2022.

De plus, le chercheur a déclaré que les acteurs de la menace de EZpublish-france.fr n’auront besoin que d’un autre compte de domaine pour déployer les exploits dans les attaques, c’est donc certainement quelque chose dont les administrateurs devraient se préoccuper.

Après le rapport de EZpublish-france.fr sur le contournement CVE-2021-34484, Microsoft nous a dit qu’ils étaient conscients du problème et « prendraient les mesures appropriées pour protéger les clients ».

Patch gratuit disponible jusqu’à ce que Microsoft corrige le bug

Alors que Microsoft travaille toujours sur une mise à jour de sécurité pour corriger cette faille zero-day, le Service de micropatching 0patch a a publié jeudi un patch non officiel gratuit (connu sous le nom de micropatch).

0patch a développé le micropatch en utilisant les informations fournies par Naceri dans son article et son PoC pour le service de profil utilisateur Windows 0day LPE.

Vous pouvez appliquer ce correctif gratuit pour bloquer les attaques à l’aide du contournement CVE-2021-34484 sur les versions Windows suivantes :

- Windows 10 v21H1 (32 et 64 bits) mis à jour avec les mises à jour d’octobre ou de novembre 2021

- Windows 10 v20H2 (32 et 64 bits) mis à jour avec les mises à jour d’octobre ou de novembre 2021

- Windows 10 v2004 (32 et 64 bits) mis à jour avec les mises à jour d’octobre ou de novembre 2021

- Windows 10 v1909 (32 et 64 bits) mis à jour avec les mises à jour d’octobre ou de novembre 2021

- Windows Server 2019 64 bits mis à jour avec les mises à jour d’octobre ou de novembre 2021

« Bien que cette vulnérabilité ait déjà son identifiant CVE (CVE-2021-33742), nous considérons qu’elle n’a pas de correctif officiel du fournisseur et donc un 0 jour », a déclaré Mitja Kolsek, co-fondatrice de 0patch. expliqué. « Les micropatchs pour cette vulnérabilité seront gratuits jusqu’à ce que Microsoft ait publié un correctif officiel. »

Pour installer ce correctif non officiel sur votre système, vous devrez d’abord enregistrer un compte 0patch puis installez le 0agent de patch.

Une fois que vous lancez l’agent, le micropatch est appliqué automatiquement (s’il n’y a pas de politique d’entreprise de correctifs personnalisés en place le bloquant), sans qu’il soit nécessaire de redémarrer l’appareil.

Bien que ce problème ait en théorie également un impact sur les anciennes versions de Windows, Kolsek a déclaré que « le code vulnérable y est différent, ce qui rend la fenêtre pour gagner la condition de concurrence extrêmement étroite et probablement inexploitable ».

Une démonstration vidéo du micropatch CVE-2021-33742 en action est intégrée ci-dessous.