Un botnet récemment découvert attaque les périphériques de périphérie du réseau d’entreprise AT&T non corrigés en utilisant des exploits pour une faille de sécurité d’injection de commande aveugle de gravité critique vieille de quatre ans.

Le botnet, surnommé EwDoor par les chercheurs du Network Security Research Lab de Qihoo 360 (360 Netlab), cible les clients AT&T utilisant des périphériques EdgeMarc Enterprise Session Border Controller (ESBC).

Les appliances EdgeMarc prennent en charge les environnements VoIP et de données haute capacité, comblant le fossé entre les réseaux d’entreprise et leurs fournisseurs de services, dans ce cas, l’opérateur AT&T.

Cependant, cela nécessite également que les appareils soient publiquement exposés à Internet, ce qui augmente leur exposition aux attaques à distance.

360 Netlab a repéré le botnet le 27 octobre lorsque les premières attaques ciblant les appareils Edgewater Networks exposés à Internet et non corrigés contre la vulnérabilité critique CVE-2017-6079 ont commencé.

Près de 6 000 appareils compromis repérés en trois heures

Les chercheurs ont pu jeter un rapide coup d’œil à la taille du botnet en enregistrant l’un de ses domaines de commande et de contrôle (C2) de sauvegarde et en surveillant les demandes faites à partir d’appareils infectés.

Au cours des trois heures dont ils disposaient avant que les opérateurs du botnet ne passent à un autre modèle de communication réseau C2, 360 Netlab a pu détecter environ 5 700 appareils infectés.

« Nous avons confirmé que les appareils attaqués étaient EdgeMarc Enterprise Session Border Controller, appartenant à la société de télécommunications AT&T, et que toutes les 5,7 000 victimes actives que nous avons vues au cours de la courte fenêtre de temps étaient toutes situées géographiquement aux États-Unis », les chercheurs a déclaré dans un rapport publié aujourd’hui.

« En contre-vérifiant les certificats SSL utilisés par ces appareils, nous avons constaté qu’il y avait environ 100 000 IP utilisant le même certificat SSL. Nous ne savons pas combien d’appareils correspondant à ces IP pourraient être infectés, mais nous pouvons supposer qu’ils appartiennent pour la même classe d’appareils, l’impact possible est réel. »

Notre dernier blog concerne EwDoor Botnet, tous ses appareils infectés sont situés aux États-Unis, nous avons vu environ 6 000 ips compromis dans une courte fenêtre de temps de 3 heures https://t.co/1YHZZYqR3c

— 360 Netlab (@360Netlab) 30 novembre 2021

Porte dérobée avec capacités d’attaque DDoS

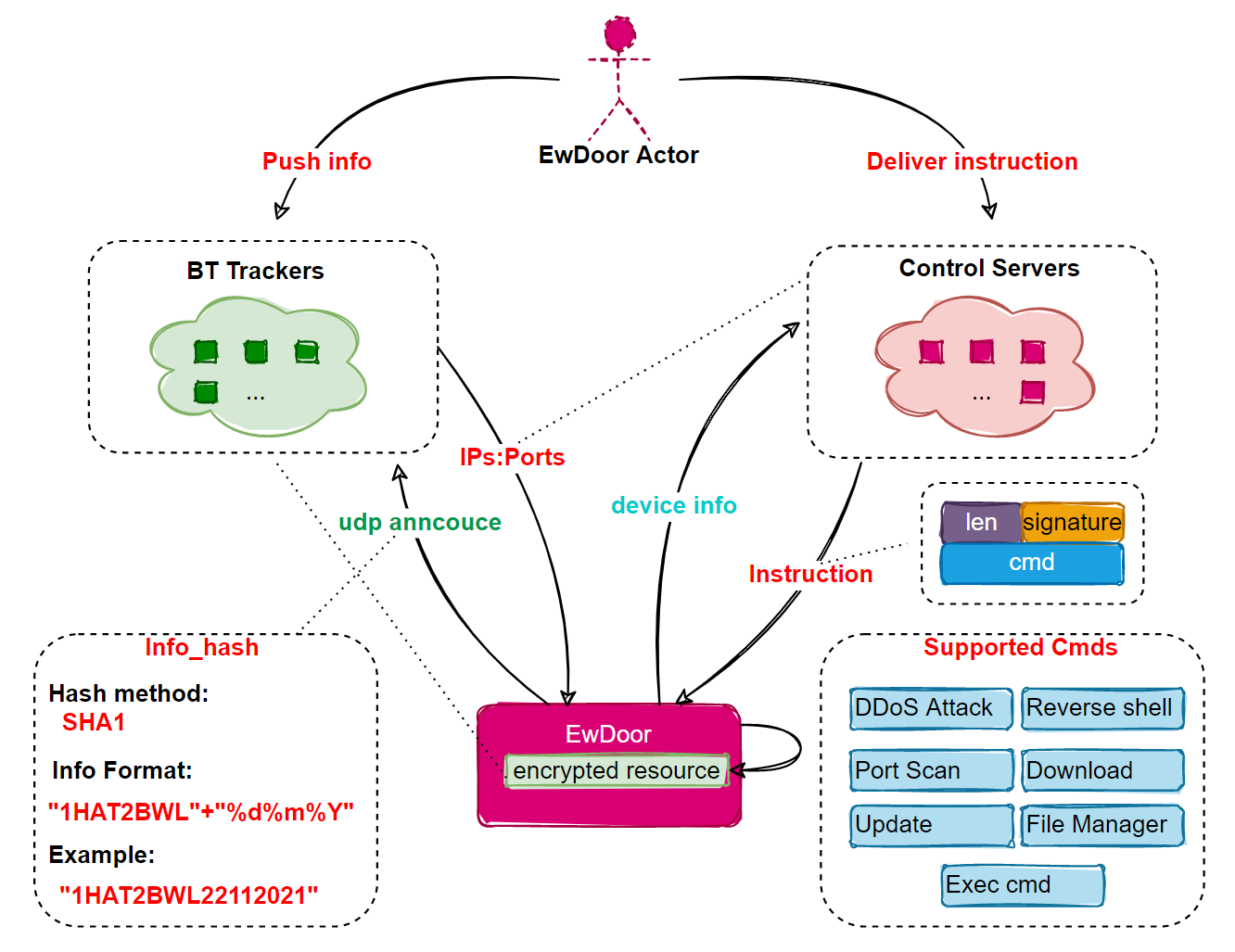

Après avoir analysé les versions capturées depuis la découverte d’EwDoor, 360 Netlab affirme que le botnet est probablement utilisé pour lancer des attaques par déni de service distribué (DDoS) et comme porte dérobée pour accéder aux réseaux des cibles.

Il possède actuellement six fonctionnalités principales : mise à jour automatique, analyse des ports, gestion de fichiers, attaque DDoS, reverse shell et exécution de commandes arbitraires sur des serveurs compromis.

« Jusqu’à présent, l’EwDoor, à notre avis, a subi 3 versions de mises à jour, et ses fonctions principales peuvent être résumées en 2 catégories principales d’attaques DDoS et Backdoor », a ajouté 360 Netlab.

« Sur la base des appareils attaqués sont liés à la communication téléphonique, nous supposons que son objectif principal est les attaques DDoS et la collecte d’informations sensibles, telles que les journaux d’appels. »

EwDoor utilise le cryptage TLS pour bloquer les tentatives d’interception du trafic réseau et crypte les ressources pour bloquer l’analyse des logiciels malveillants.

Des détails techniques supplémentaires sur le botnet EwDoor et les indicateurs de compromission (IOC), y compris les domaines C2 et les exemples de hachage de logiciels malveillants, peuvent être trouvés dans Rapport du 360 Netlab.