L’adoption croissante de l’authentification multifacteur (MFA) pour les comptes en ligne pousse les acteurs du phishing à utiliser des solutions plus sophistiquées pour poursuivre leurs opérations malveillantes, notamment les outils de proxy inverse.

La pandémie de COVID-19 a changé à jamais la façon dont les gens travaillent, prouvant qu’il est possible et parfois même préférable de travailler à domicile.

Cela a augmenté les risques de sécurité pour les entreprises, dont beaucoup peuvent être atténués en utilisant MFA pour protéger les comptes de leurs employés.

Même Google, un fournisseur de services Internet clé, a récemment décidé d’appliquer l’authentification à deux facteurs (2FA) sur tous les comptes Google via un processus d’inscription automatique par étapes.

Avec MFA, un utilisateur doit fournir un deuxième facteur d’authentification en plus du mot de passe de son compte pour y accéder. Ce facteur peut être un code à usage unique envoyé par SMS ou par e-mail, un jeton ou une clé cryptographique unique.

Cette étape supplémentaire crée un problème pratique pour les acteurs de phishing, car le vol des informations d’identification du compte ne suffit plus pour qu’ils en prennent le contrôle.

Évolution naturelle

L’utilisation croissante de MFA a poussé les acteurs de phishing à utiliser des solutions de proxy inverse transparentes, et pour couvrir cette demande croissante, des kits de phishing par proxy inverse sont mis à disposition.

Un proxy inverse est un serveur situé entre l’internaute et les serveurs Web derrière un pare-feu. Le proxy inverse transmet ensuite les demandes des visiteurs aux serveurs appropriés et renvoie la réponse résultante. Cela permet à un serveur Web de répondre aux demandes sans se rendre directement disponible sur Internet.

Comme détaillé dans un rapport publié aujourd’hui par Point de preuve, de nouveaux kits de phishing sont apparus et proposent des modèles pour créer des pages Web de connexion convaincantes qui imitent les sites populaires.

Ces kits plus récents sont plus avancés car ils intègrent désormais un système de capture MFA, qui permet aux acteurs de la menace de voler les identifiants de connexion et les codes MFA qui protégeraient normalement le compte.

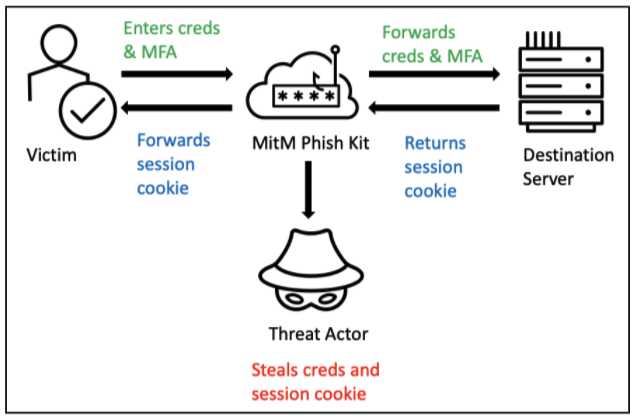

Comme illustré ci-dessous, lorsqu’une victime se connecte à la page de phishing, le kit envoie le MFA au véritable service en ligne, intercepte le cookie de session et le transmet éventuellement à la victime.

Source : Proofpoint

Cela permet à la victime de se connecter au site réel et de ne pas éveiller de soupçons. Pendant ce temps, les acteurs de la menace ont volé à la fois les informations d’identification et le cookie nécessaires pour accéder au compte.

Proofpoint a identifié trois types de kits de phishing utilisant des systèmes de proxy inverse, l’un utilisant Modlishka, l’autre utilisant Muraena/Necrobrowser et l’autre reposant sur Evilginx2.

Modlishka est le moins sophistiqué du groupe, créé à titre de démonstration en 2018, mais il est toujours capable de récolter la session d’une victime même lorsque des systèmes de notification push sont utilisés.

Necrobrowser est sorti en 2019, offrant des fonctionnalités supplémentaires telles que la connexion automatique, le changement de mot de passe, la désactivation des notifications Google Workspace, le vidage des e-mails, la modification des clés de session SSH, le téléchargement de référentiels depuis GitHub, etc.

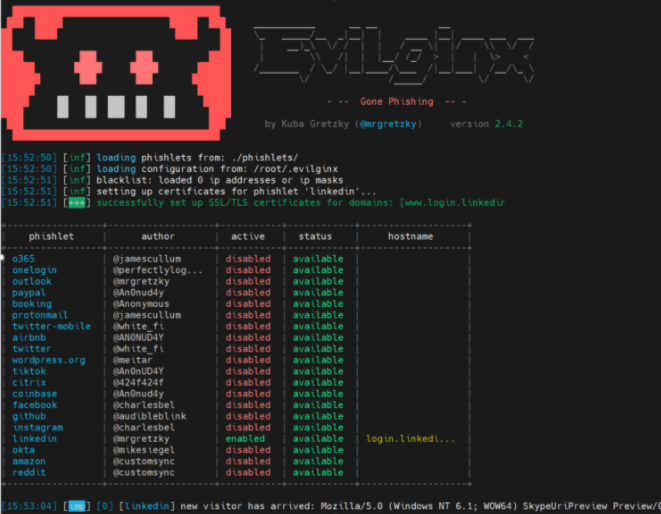

Evilginx2 s’appuie sur un système propriétaire de « phishlets » configurables qui permettent aux pirates de cibler n’importe quel site de leur choix. Le kit comprend également plusieurs « phishlets » préinstallés, ce qui permet de commencer immédiatement.

Source : Proofpoint

Un angle mort en matière de sécurité

Bien que l’existence et les implications de ces outils aient été bien documentées, le problème reste en grande partie non résolu, et de plus en plus d’acteurs de phishing se tournent vers leur utilisation, ce qui rend la MFA moins sécurisée.

Une façon de résoudre le problème consiste à identifier les pages de l’homme du milieu utilisées dans ces attaques. Cependant, comme les conclusions de une étude récente ont montré, seulement environ la moitié d’entre eux sont bloqués à un moment donné.

L’actualisation constante des domaines et des adresses IP utilisés pour les attaques par proxy inverse réduit l’efficacité des listes de blocage, car la plupart d’entre elles durent entre 24 et 72 heures.

En tant que tel, la seule méthode qui peut résoudre le problème consiste à ajouter une empreinte digitale TLS côté client, ce qui pourrait aider à identifier et à filtrer les demandes MITM.