Les pirates attirent les utilisateurs sans méfiance avec une fausse mise à niveau de Windows 11 qui contient des logiciels malveillants qui volent les données du navigateur et les portefeuilles de crypto-monnaie.

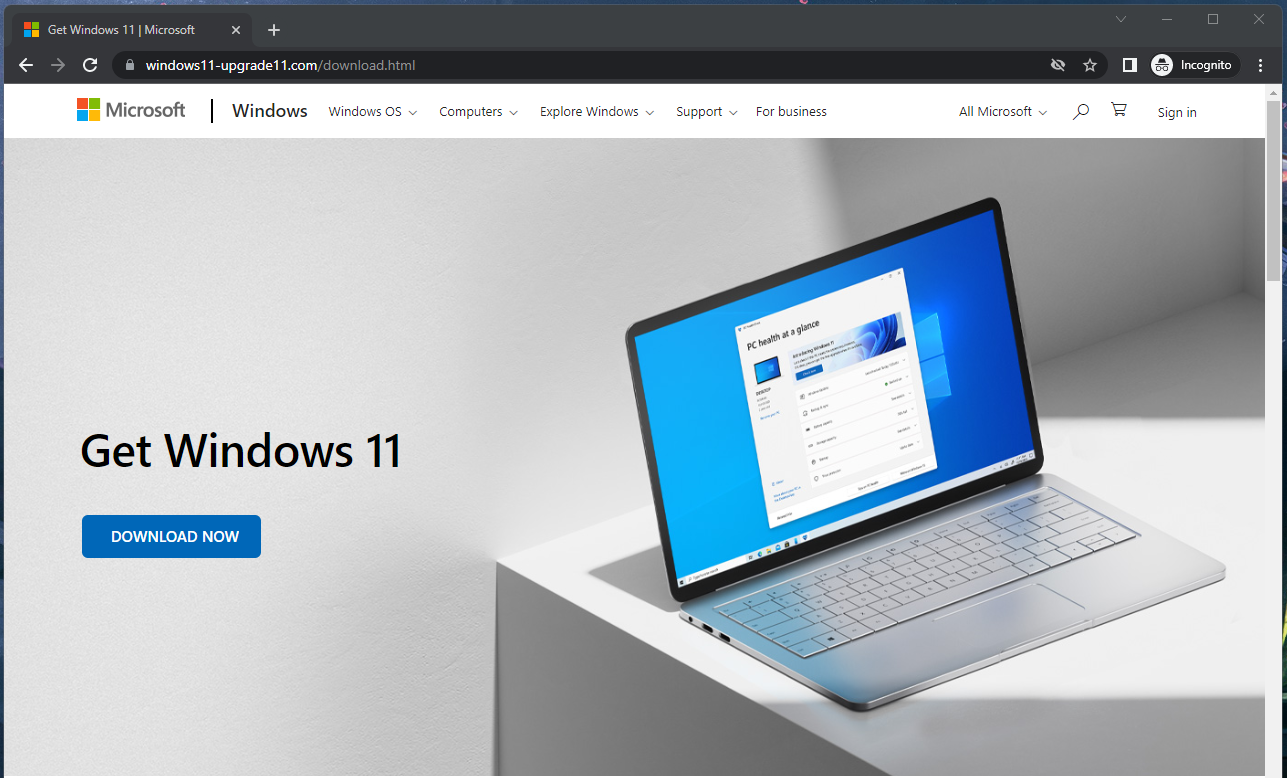

La campagne est actuellement active et s’appuie sur l’empoisonnement des résultats de recherche pour pousser un site Web imitant la page promotionnelle de Microsoft pour Windows 11, afin d’offrir le voleur d’informations.

Microsoft propose un outil de mise à niveau permettant aux utilisateurs de vérifier si leur machine prend en charge le dernier système d’exploitation (OS) de l’entreprise. L’une des exigences est la prise en charge de la version 2.0 du module de plateforme sécurisée (TPM), qui est présente sur les machines datant de moins de quatre ans.

Les pirates s’attaquent aux utilisateurs qui sautent sur l’installation de Windows 11 sans passer le temps d’apprendre que le système d’exploitation doit répondre à certaines spécifications.

Le site Web malveillant proposant le faux Windows 11 est toujours actif au moment de la rédaction. Il comporte les logos officiels de Microsoft, des favicons et un bouton « Télécharger maintenant » invitant.

Si le visiteur charge le site Web malveillant via une connexion directe – le téléchargement n’est pas disponible via TOR ou VPN, il obtiendra un fichier ISO qui abrite l’exécutable d’un nouveau logiciel malveillant voleur d’informations.

Les chercheurs en menaces de CloudSEK ont analysé le logiciel malveillant et partagé un rapport technique exclusivement avec EZpublish-france.fr.

Processus d’infection

Selon CloudSEK, les acteurs de la menace à l’origine de cette campagne utilisent un nouveau malware que les chercheurs ont nommé « Inno Stealer » en raison de son utilisation du programme d’installation Inno Setup Windows.

Les chercheurs affirment qu’Inno Stealer n’a aucune similitude de code avec d’autres voleurs d’informations actuellement en circulation et qu’ils n’ont trouvé aucune preuve du téléchargement du logiciel malveillant sur la plate-forme d’analyse Virus Total.

Le fichier de chargement (basé sur Delphi) est l’exécutable « Configuration de Windows 11 » contenu dans l’ISO, qui, lorsqu’il est lancé, vide un fichier temporaire nommé is-PN131.tmp et crée un autre fichier .TMP dans lequel le chargeur écrit 3 078 Ko de données.

CloudSEK explique que le chargeur génère un nouveau processus en utilisant le Créer un processus L’API Windows aide à générer de nouveaux processus, à établir la persistance et à planter quatre fichiers.

La persistance est obtenue en ajoutant un fichier .LNK (raccourci) dans le répertoire de démarrage et en utilisant icacls.exe pour définir ses autorisations d’accès pour la furtivité.

Deux des quatre fichiers supprimés sont des scripts de commande Windows pour désactiver la sécurité du registre, ajouter des exceptions Defender, désinstaller les produits de sécurité et supprimer le volume fantôme.

Selon les chercheurs, le logiciel malveillant supprime également les solutions de sécurité d’Emsisoft et d’ESET, probablement parce que ces produits le détectent comme malveillant.

Le troisième fichier est un utilitaire d’exécution de commandes qui s’exécute avec les privilèges système les plus élevés ; et le quatrième est un script VBA requis pour exécuter dfl.cmd.

Au deuxième stade de l’infection, un fichier avec l’extension .SCR est déposé dans le répertoire C:Users\AppDataRoamingWindows11InstallationAssistant du système compromis.

Ce fichier est l’agent qui déballe la charge utile du voleur d’informations et l’exécute en engendrant un nouveau processus appelé « Windows11InstallationAssistant.scr », le même que lui-même.

Capacités d’Inno Stealer

Les capacités d’Inno Stealer sont typiques de ce type de malware, notamment la collecte de cookies de navigateur Web et d’informations d’identification stockées, de données dans des portefeuilles de crypto-monnaie et de données du système de fichiers.

L’ensemble de navigateurs ciblés et de portefeuilles cryptographiques est vaste, notamment Chrome, Edge, Brave, Opera, Vivaldi, 360 Browser et Comodo.

Une caractéristique intéressante d’Inno Stealer est que la gestion du réseau et les fonctions de vol de données sont multi-thread.

Toutes les données volées sont copiées via une commande PowerShell dans le répertoire temporaire de l’utilisateur, cryptées, puis envoyées au serveur de commande et de contrôle de l’opérateur (« windows-server031.com »)

Le voleur peut également récupérer des charges utiles supplémentaires, une action effectuée uniquement la nuit, éventuellement pour profiter d’une période où la victime n’est pas devant l’ordinateur.

Ces charges utiles Delphi supplémentaires, qui prennent la forme de fichiers TXT, utilisent le même chargeur basé sur Inno qui manipule les outils de sécurité de l’hôte et utilise le même mécanisme d’établissement de la persistance.

Leurs capacités supplémentaires incluent le vol des informations du presse-papiers et l’exfiltration des données d’énumération des répertoires.

Conseil de sécurité

Toute la situation de la mise à niveau de Windows 11 a créé un terrain fertile pour la prolifération de ces campagnes, et ce n’est pas la première fois que quelque chose comme ça est signalé.

Il est recommandé d’éviter de télécharger des fichiers ISO à partir de sources obscures et d’effectuer uniquement des mises à niveau majeures du système d’exploitation à partir de votre panneau de configuration Windows 10 ou d’obtenir les fichiers d’installation. directement de la source.

Si une mise à niveau vers Windows 11 n’est pas disponible pour vous, il est inutile d’essayer de contourner les restrictions manuellement, car cela s’accompagnera d’un ensemble d’inconvénients et de risques de sécurité graves.