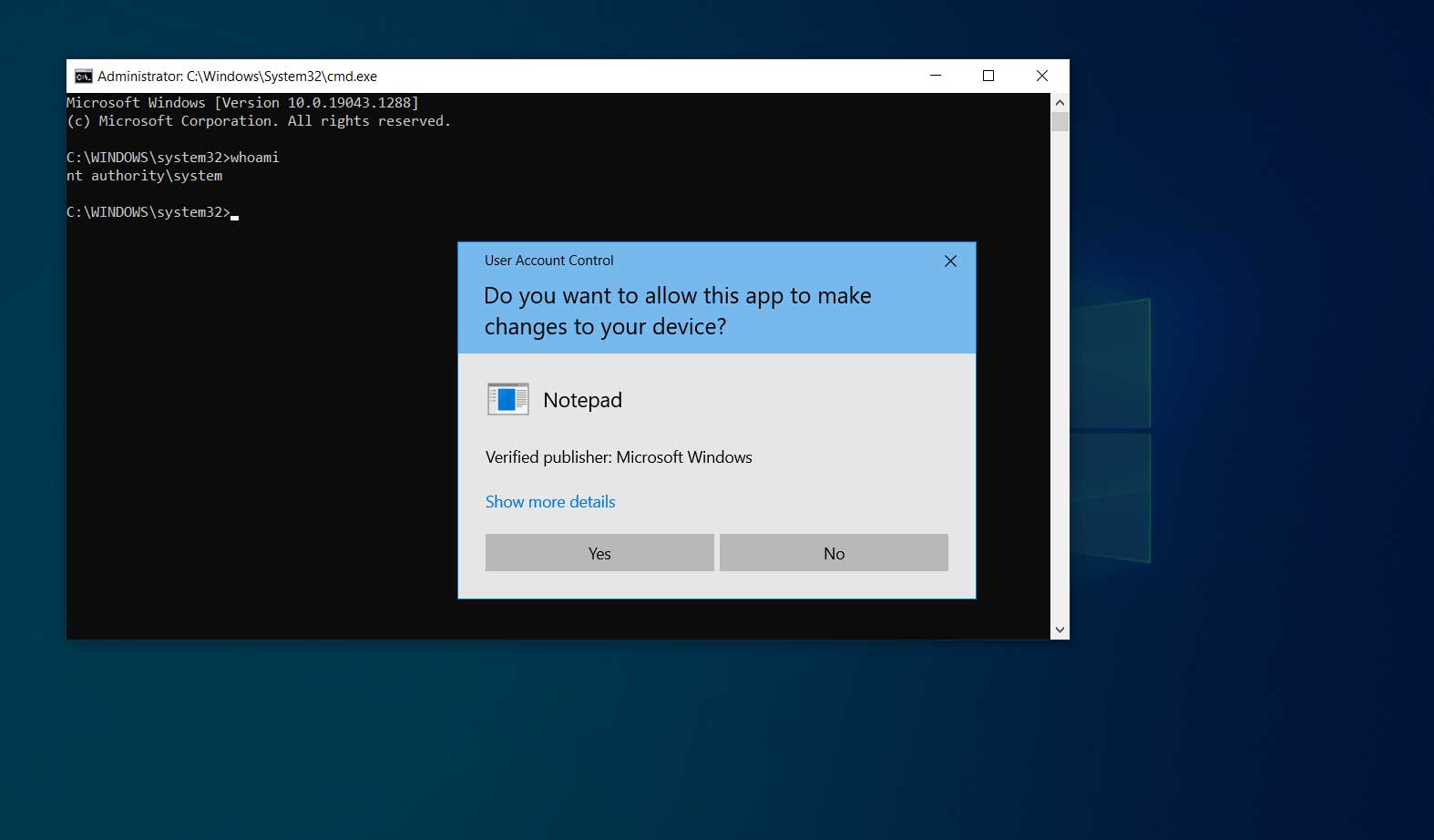

Une vulnérabilité de jour zéro d’escalade des privilèges locaux de Windows que Microsoft n’a pas réussi à résoudre complètement depuis plusieurs mois maintenant, permet aux utilisateurs d’obtenir des privilèges administratifs dans Windows 10, Windows 11 et Windows Server.

La vulnérabilité exploitée localement dans le service de profil utilisateur Windows est identifiée comme CVE-2021-34484 et a reçu un score CVSS v3 de 7,8. Bien que des exploits aient été divulgués publiquement dans le passé, on ne pense pas qu’ils soient activement exploités dans la nature.

La particularité de cette affaire réside dans le fait que Microsoft n’a pas été en mesure de corriger la faille depuis sa découverte l’été dernier et qu’elle a marqué le bug comme fixé deux fois.

Selon l’équipe 0patch, qui a officieusement fourni des correctifs pour les versions de Windows abandonnées et certaines vulnérabilités que Microsoft ne corrigera pas, la faille est toujours un jour zéro. En fait, les correctifs de Microsoft n’ont pas réussi à corriger le bug et ont cassé le précédent correctif non officiel de 0patch.

Le LPE qui ne restera pas fixe

La vulnérabilité d’élévation des privilèges du service de profil utilisateur Windows, suivie comme CVE-2021-34484a été découvert par un chercheur en sécurité Abdelhamid Naceri et divulgué à Microsoft, qui l’a corrigé dans le cadre du patch mardi d’août 2021.

Peu de temps après la publication du correctif, Naceri a remarqué que le correctif de Microsoft était incomplet et a présenté une preuve de concept (PoC) qui le contournait sur toutes les versions de Windows.

La source: EZpublish-france.fr

L’équipe 0patch est intervenue à ce moment-là, publiant une mise à jour de sécurité non officielle pour toutes les versions de Windows et la rendant gratuite à télécharger pour tous les utilisateurs enregistrés.

Microsoft a également répondu à ce contournement avec une deuxième mise à jour de sécurité publiée avec le patch mardi de janvier 2022, donnant au contournement un nouvel ID de suivi comme CVE-2022-21919 et le marquer comme fixe. Cependant, Naceri a trouvé un moyen de contourner ce correctif tout en commentant que cette tentative était pire que la première.

En testant leur correctif contre le deuxième contournement du chercheur, 0patch a découvert que leur correctif pour la DLL « profext.dll » protégeait toujours les utilisateurs contre la nouvelle méthode d’exploitation, permettant à ces systèmes de rester sécurisés.

Cependant, la deuxième tentative de réparation de Microsoft a remplacé le fichier « profext.dll », entraînant la suppression du correctif non officiel de tous ceux qui avaient appliqué les mises à jour Windows de janvier 2022.

0patch a maintenant a porté le correctif pour travailler avec les mises à jour du Patch Tuesday de mars 2022 et les rendre disponibles gratuitement à tous les utilisateurs enregistrés.

Les versions de Windows pouvant profiter du nouveau micro-patch sont les suivantes :

- Windows 10 v21H1 (32 et 64 bits) mis à jour avec les mises à jour de mars 2022

- Windows 10 v20H2 (32 et 64 bits) mis à jour avec les mises à jour de mars 2022

- Windows 10 v1909 (32 et 64 bits) mis à jour avec les mises à jour de mars 2022

- Windows Server 2019 64 bits mis à jour avec les mises à jour de mars 2022

Il convient de noter que Windows 10 1803, Windows 10 1809 et Windows 10 2004 sont toujours protégés par le correctif d’origine de 0patch, car ces appareils ont atteint la fin du support et n’ont pas reçu la mise à jour Microsoft qui a remplacé la DLL.

Comment installer le micro-patch

Le micro-correctif restera disponible en téléchargement gratuit pour les utilisateurs des versions Windows ci-dessus tant que Microsoft n’aura pas publié de correctif complet pour le problème LPE particulier et tous ses contournements.

Pour ceux qui souhaitent profiter de cette offre, mettez à jour votre Windows 10 avec le dernier niveau de correctif (mars 2022), créez un compte gratuit dans 0patch centralepuis installez et enregistrez l’agent 0patch d’ici.

Cela lancera un processus de micro-correction automatisé sans actions manuelles ni redémarrages nécessaires pour que les chances de prendre effet sur votre système.

EZpublish-france.fr a contacté Microsoft pour lui demander s’il prévoyait de revoir la faille particulière et peut-être d’essayer de la corriger via une mise à jour de sécurité à l’avenir, et un porte-parole de la société a partagé le commentaire suivant :

« Nous sommes au courant de ce rapport et prendrons les mesures nécessaires pour protéger les clients. »