Microsoft a corrigé une nouvelle vulnérabilité Windows RPC CVE-2022-26809 qui suscite des inquiétudes parmi les chercheurs en sécurité en raison de son potentiel de cyberattaques généralisées et importantes une fois qu’un exploit est développé. Par conséquent, toute organisation doit appliquer les mises à jour de sécurité Windows dès que possible.

Microsoft a corrigé cette vulnérabilité dans le cadre des mises à jour du mardi du correctif d’avril 2022 et l’a classée comme « critique », car elle permet l’exécution de code à distance non autorisé via un bug dans le protocole de communication Microsoft Remote Procedure Call (RPC).

En cas d’exploitation, toutes les commandes seront exécutées au même niveau de privilège que le serveur RPC, qui dans de nombreux cas dispose d’autorisations élevées ou de niveau SYSTEM, offrant un accès administratif complet au périphérique exploité.

Le protocole Microsoft Remote Procedure Call (RPC) est un protocole de communication qui permet aux processus de communiquer entre eux, même si ces programmes s’exécutent sur un autre appareil.

RPC permet aux processus de différents appareils de communiquer entre eux, les hôtes RPC écoutant les connexions distantes sur les ports TCP, le plus souvent les ports 445 et 135.

CVE-2022-26809 dans le collimateur

Après que Microsoft a publié les mises à jour de sécurité, les chercheurs en sécurité ont rapidement vu le potentiel d’exploitation de ce bug dans des attaques généralisées, similaires à ce que nous avons vu avec le ver Blaster 2003 et les attaques Wannacry 2017 utilisant la vulnérabilité Eternal Blue.

Les chercheurs ont déjà commencé à analyser et à publier des détails techniques sur la vulnérabilité, que d’autres chercheurs et acteurs de la menace utiliseront pour reconstituer un exploit exploitable.

Par exemple, les chercheurs d’Akamai ont déjà suivi le bug jusqu’à un débordement de mémoire tampon dans la DLL rpcrt4.dll.

« En approfondissant le code vulnérable dans OSF_SCALL:GetCoalescedBuffer, nous avons remarqué que le bug de dépassement d’entier pouvait entraîner un débordement de tampon de tas, où les données sont copiées sur un tampon trop petit pour le remplir », a expliqué Akamai dans leur rédaction technique.

« Cela permet à son tour aux données d’être écrites en dehors des limites du tampon, sur le tas. Lorsqu’elle est exploitée correctement, cette primitive peut conduire à l’exécution de code à distance. »

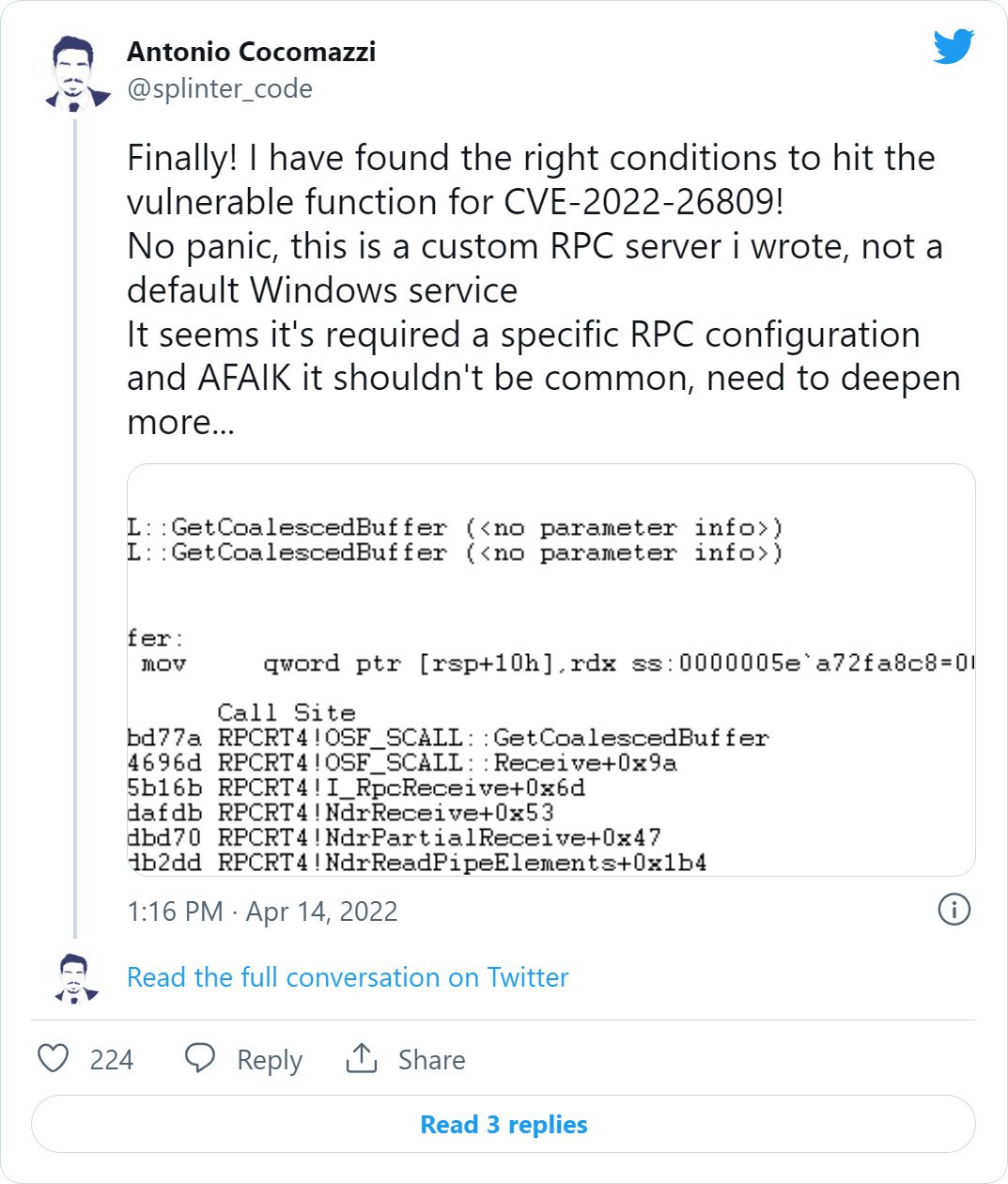

Le chercheur de Sentinel One, Antonio Cocomazzi, a également joué avec le bug et l’a exploité avec succès sur un serveur RPC personnalisé, et non sur un service Windows intégré.

La bonne nouvelle est qu’il peut nécessiter une configuration RPC spécifique pour être vulnérable, mais cela est toujours en cours d’analyse.

Alors que les chercheurs travaillent toujours à comprendre tous les détails techniques du bug et comment l’exploiter de manière fiable, le chercheur en sécurité Matthieu Hickeyco-fondateur de Hacker House, s’est également amusé à analyser la vulnérabilité.

Hickey a déclaré à EZpublish-france.fr que ce n’est qu’une question de temps avant qu’un exploit ne soit développé et qu’il pourrait avoir des résultats dommageables.

« C’est aussi mauvais que possible pour les systèmes d’entreprise Windows, il est important de souligner que les gens doivent appliquer le correctif car il peut apparaître dans un certain nombre de configurations des services RPC client et serveur », a déclaré Hickey à EZpublish-france.fr dans une conversation sur le insecte.

« Cela a le potentiel d’être un autre événement mondial similaire à WCRY, selon le temps qu’il faut aux attaquants pour armer et exploiter. Je m’attends à ce que les attaques commencent à s’intensifier avec cette vulnérabilité dans les semaines à venir. »

Hickey indique à EZpublish-france.fr que la DLL vulnérable, rpcrt4.dll, n’est pas seulement utilisée par les services Microsoft mais également par d’autres applications, ce qui augmente encore l’exposition de cette vulnérabilité.

« Le principal problème est que, parce que dans rpcrt4.dll, il n’y a pas seulement des services Microsoft par défaut, mais toutes sortes d’applications tierces qui seront affectées, donc même si vous bloquez simplement les ports Windows communs, vous pourriez toujours avoir des logiciels qui est à la fois vulnérable en mode client/serveur – des éléments tels que les agents de sauvegarde, les antivirus, les logiciels de point de terminaison et même les outils de pentest qui utilisent RPC. »

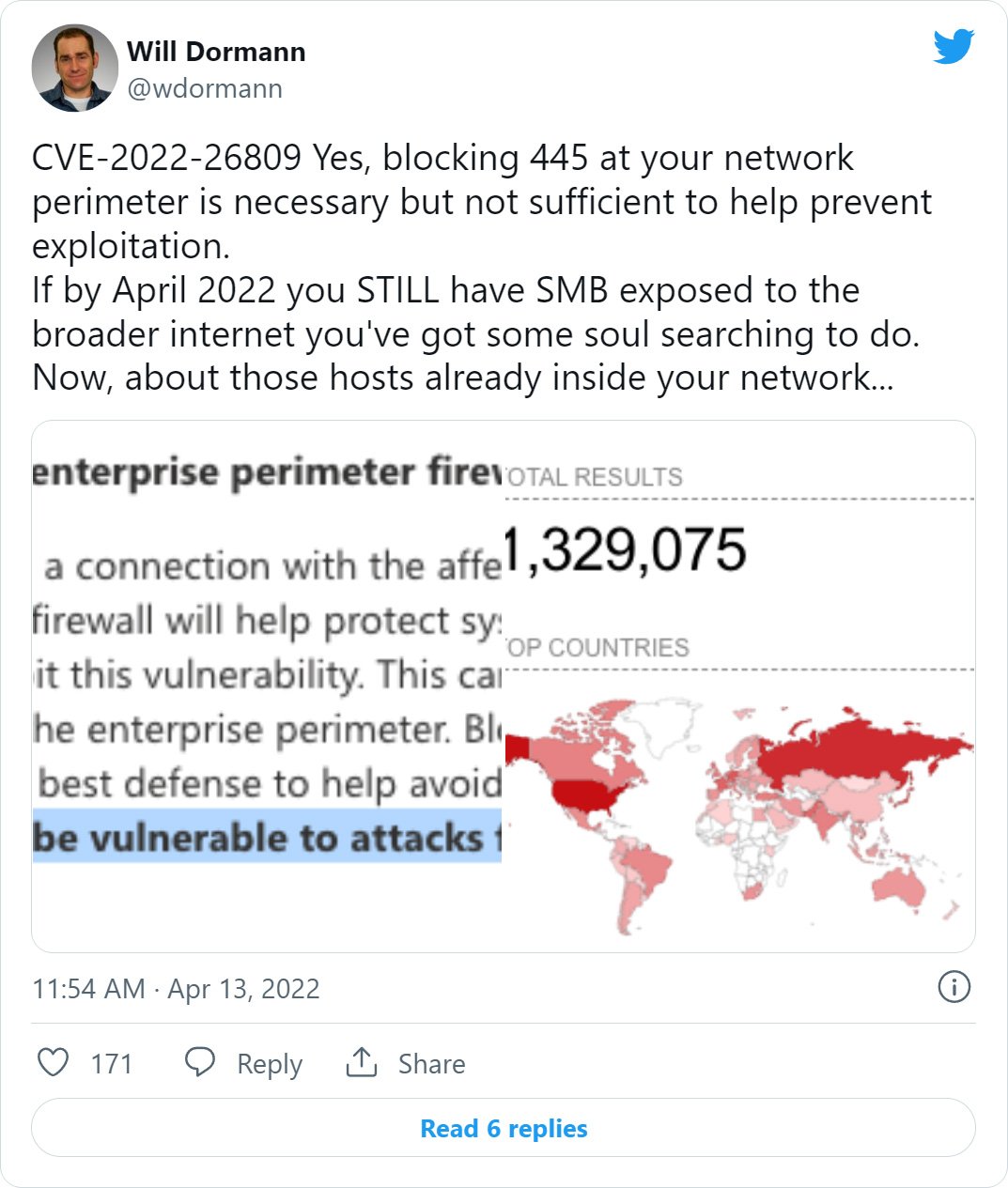

Will Dormann, analyste des vulnérabilités au CERT/CC, avertit que tous les administrateurs doivent bloquer le port 445 au périmètre du réseau afin que les serveurs vulnérables ne soient pas exposés à Internet. En bloquant le port 445, les appareils sont non seulement protégés contre les acteurs malveillants distants, mais également contre les vers de réseau potentiels susceptibles d’utiliser l’exploit.

Cependant, à moins que des mises à jour de sécurité ne soient installées, les appareils seront toujours vulnérables en interne aux acteurs de la menace qui compromettent un réseau.

Comme cette vulnérabilité est idéale pour se propager latéralement dans un réseau, nous la verrons presque sûrement utilisée par des gangs de rançongiciels à l’avenir.

Bien qu’il ne soit pas temps de paniquer à propos de cette vulnérabilité, les administrateurs doivent faire de la correction de ces appareils une priorité, car un exploit peut être publié à tout moment.

Une fois qu’un exploit est publié, il ne faut généralement que peu de temps aux acteurs de la menace pour le transformer en arme lors d’attaques.