Les acteurs de la menace peuvent tirer parti d’une faiblesse qui affecte l’antivirus Microsoft Defender sur Windows pour connaître les emplacements exclus de l’analyse et y installer des logiciels malveillants.

Le problème persiste depuis au moins huit ans, selon certains utilisateurs, et affecte Windows 10 21H1 et Windows 10 21H2.

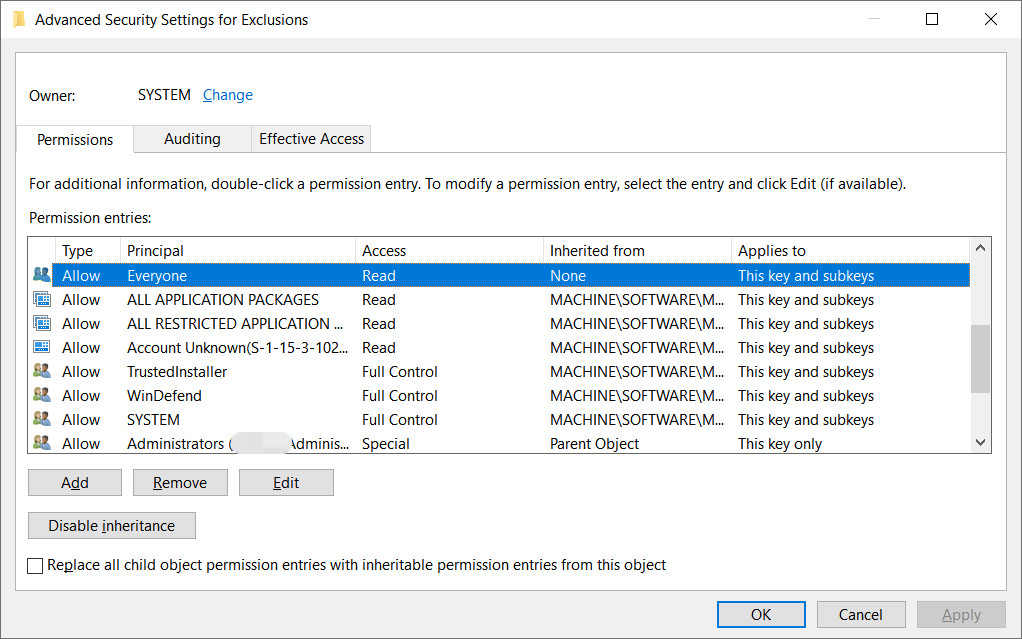

Autorisations laxistes

Comme toute solution antivirus, Microsoft Defender permet aux utilisateurs d’ajouter des emplacements (locaux ou sur le réseau) sur leurs systèmes qui doivent être exclus des analyses de logiciels malveillants.

Les gens font généralement des exclusions pour empêcher l’antivirus d’affecter les fonctionnalités d’applications légitimes qui sont détectées par erreur comme des logiciels malveillants.

Étant donné que la liste des exceptions d’analyse diffère d’un utilisateur à l’autre, il s’agit d’une information utile pour un attaquant sur le système, car cela lui donne les emplacements où il peut stocker des fichiers malveillants sans craindre d’être détecté.

Les chercheurs en sécurité ont découvert que la liste des emplacements exclus de l’analyse de Microsoft Defender n’est pas protégée et que tout utilisateur local peut y accéder.

Quelles que soient leurs autorisations, les utilisateurs locaux peuvent interroger le registre et connaître les chemins que Microsoft Defender n’est pas autorisé à rechercher des logiciels malveillants ou des fichiers dangereux.

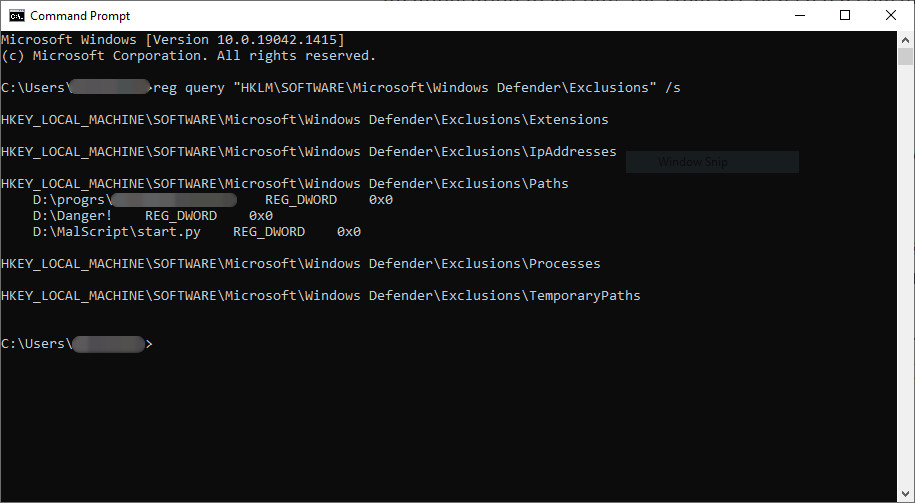

Antonio Cocomazzi, un chercheur sur les menaces SentinelOne qui est crédité d’avoir signalé la vulnérabilité RemotePotato0, fait remarquer qu’il n’y a aucune protection pour ces informations, qui doivent être considérées comme sensibles, et que l’exécution de la commande « reg query » révèle tout ce que Microsoft Defender a pour instruction de ne pas analyser, qu’il s’agisse de fichiers, de dossiers, d’extensions ou de processus.

Un autre expert en sécurité, Nathan McNulty, a confirmé que le problème est présent sur les versions 21H1 et 21H2 de Windows 10 mais qu’il n’affecte pas Windows 11.

McNulty a également confirmé que l’on peut récupérer la liste des exclusions de l’arborescence du registre avec des entrées qui stockent les paramètres de stratégie de groupe. Ces informations sont plus sensibles car elles fournissent des exclusions pour plusieurs ordinateurs.

Un architecte de sécurité versé dans la protection de la pile Microsoft, McNulty met en garde que Microsoft Defender sur un serveur a des « exclusions automatiques qui sont activées lorsque des rôles ou des fonctionnalités spécifiques sont installés » et que celles-ci ne couvrent pas les emplacements personnalisés.

Bien qu’un acteur malveillant ait besoin d’un accès local pour obtenir la liste des exclusions de Microsoft Defender, c’est loin d’être un obstacle. De nombreux attaquants sont déjà sur des réseaux d’entreprise compromis à la recherche d’un moyen de se déplacer latéralement aussi furtivement que possible.

En connaissant la liste des exclusions de Microsoft Defender, un acteur malveillant qui a déjà compromis une machine Windows peut alors stocker et exécuter des logiciels malveillants à partir des dossiers exclus sans craindre d’être repéré.

Dans les tests effectués par EZpublish-france.fr, une souche de malware exécutée à partir d’un dossier exclu s’est déroulée sans entrave sur le système Windows et n’a déclenché aucune alerte de Microsoft Defender.

Nous avons utilisé un échantillon du ransomware Conti et lorsqu’il s’est exécuté à partir d’un emplacement normal, Microsoft Defender a déclenché et bloqué le malware.

Après avoir placé le malware Conti dans un dossier exclu et l’avoir exécuté à partir de là, Microsoft Defender n’a affiché aucun avertissement et n’a pris aucune mesure, permettant au ransomware de chiffrer la machine.

Cette faiblesse de Microsoft Defender n’est pas nouvelle et a été mise en évidence publiquement dans le passé par Paul Bolton :

Un consultant senior en sécurité dit qu’ils remarqué le problème il y a environ huit ans et reconnu l’avantage qu’il offrait à un développeur de logiciels malveillants.

« Je me suis toujours dit que si j’étais une sorte de développeur de logiciels malveillants, je chercherais simplement les exclusions WD et je m’assurerais de déposer ma charge utile dans un dossier exclu et/ou de le nommer de la même manière qu’un nom de fichier ou une extension exclus » – Aura

Étant donné que cela fait si longtemps et que Microsoft n’a pas encore résolu le problème, les administrateurs réseau doivent consulter la documentation pour configurer correctement Microsoft Defender exclusions sur les serveurs et machines locales via les politiques de groupe.