Les attaques de phishing sont devenues un problème majeur pour les organisations de toutes tailles. Selon L’étude récente d’Expert Insights, « Près de 20 % de tous les employés sont susceptibles de cliquer sur des liens de courrier électronique d’hameçonnage et, parmi ceux-ci, 67,5 % d’entre eux entrent ensuite leurs informations d’identification sur un site Web d’hameçonnage. »

Ce type de vol d’informations d’identification peut avoir des conséquences considérables allant de la fuite de données aux attaques de ransomwares opérées par l’homme.

La partie la plus troublante de cela est de savoir que n’importe quel utilisateur peut potentiellement déclencher une attaque dévastatrice contre votre organisation d’un simple clic de souris. Les organisations doivent donc prendre des mesures décisives pour empêcher les utilisateurs d’être victimes d’attaques de phishing.

Le filtrage du courrier ne suffit pas

Malheureusement, il n’existe pas de solution unique qui arrêtera efficacement toutes les attaques de phishing.

À ce titre, les organisations devraient pratiquer la défense en profondeur. Le filtrage des e-mails entrants et la suppression des messages de phishing avant qu’ils n’arrivent dans la boîte de réception d’un utilisateur est une première étape essentielle, mais cela seul ne suffit pas.

Certains messages de phishing passeront inévitablement à travers même le meilleur filtre.

Formation des utilisateurs finaux

Étant donné que les entreprises ne peuvent pas compter sur le filtrage des e-mails pour bloquer toutes les tentatives d’attaques par hameçonnage, elles doivent accorder une grande importance à la formation des utilisateurs finaux.

Dans le passé, ces efforts étaient largement inefficaces. Une organisation peut, par exemple, envoyer des e-mails instructifs aux utilisateurs dans le but de leur apprendre à reconnaître les messages de phishing. Cependant, il était facile pour les utilisateurs d’ignorer simplement ces messages.

Plus récemment, les organisations ont commencé à lancer leurs propres attaques de phishing simulées pour éduquer les utilisateurs, tout en évaluant la vulnérabilité de l’organisation à de telles attaques.

Microsoft, par exemple, a créé un Outil de simulation d’attaque qui est inclus dans Microsoft Defender pour Office 365 Plan 2 (une version moins performante de l’outil est incluse dans les plans Microsoft 365 Enterprise E3).

Bien sûr, Microsoft n’est qu’une des nombreuses entreprises qui proposent des outils de simulation d’attaques de phishing. Certains des autres fournisseurs qui proposent de tels outils incluent Boîte d’hameçonnage, Hameçonnéet BarracudaJuste pour en nommer quelques-uns.

Chacun de ces outils a ses propres nuances et fonctionne d’une manière légèrement différente. Cependant, l’idée de base est qu’un administrateur peut mettre en place sa propre campagne de phishing dirigée contre des utilisateurs spécifiques ou contre l’entreprise dans son ensemble.

Les différents outils de simulation permettent généralement à l’administrateur de choisir le type d’attaque de phishing qu’il souhaite effectuer. Par exemple, un administrateur peut tenter une attaque de collecte d’informations d’identification, dans laquelle il essaie d’inciter les utilisateurs à saisir leur mot de passe sur un site Web malveillant simulé. De même, une campagne peut être conçue pour inciter les utilisateurs à ouvrir une pièce jointe malveillante, à cliquer sur un lien dans une pièce jointe ou à cliquer sur une URL malveillante.

Dans chaque cas, le message envoyé aux utilisateurs ciblés est conçu pour être aussi réaliste que possible. Ces messages contiennent généralement tous les signes révélateurs habituels d’une attaque de phishing. Une fois le message généré et envoyé, l’administrateur n’a plus qu’à attendre les résultats.

Encore une fois, la fonctionnalité réelle varie selon le produit, mais un administrateur recevra généralement un rapport détaillant les utilisateurs qui ont ouvert le message et les actions ultérieures entreprises.

Par exemple, un administrateur peut être en mesure de dire si un utilisateur qui a ouvert un message d’hameçonnage simulé a cliqué sur un lien dans le message et s’il a pris l’étape supplémentaire de saisir son mot de passe lorsqu’il y est invité.

Cette pratique est cependant débattue, car nous voulons que les utilisateurs finaux fassent confiance à leurs services informatiques plutôt que de craindre un piratage de phishing orchestré, mais cela peut être un outil efficace pour freiner les activités en ligne dangereuses.

Lorsqu’un utilisateur est victime d’hameçonnage

Dans cette attaque simulée, si un utilisateur tombe dans le piège de l’e-mail de phishing, l’utilisateur verra généralement un message lui indiquant qu’il est tombé dans le piège d’un message malveillant simulé.

Selon le produit utilisé, l’utilisateur peut être invité à regarder une courte vidéo expliquant comment il peut faire la différence entre un message légitime et un message de phishing.

Des simulations ultérieures peuvent être utilisées pour déterminer si la formation a été efficace ou non.

Apporter de la cohérence au processus de réinitialisation du mot de passe

Aussi importants que puissent être la formation des utilisateurs finaux et le filtrage des messages, il y a une troisième chose que les organisations peuvent faire pour aider à faire pencher la balance en leur faveur. Étant donné que les attaques de phishing par collecte d’informations d’identification sont si souvent déguisées en messages de réinitialisation de mot de passe, il est important de gérer les réinitialisations de mot de passe de manière à ce qu’il soit évident pour les utilisateurs que les e-mails ne font pas partie du processus de réinitialisation de mot de passe.

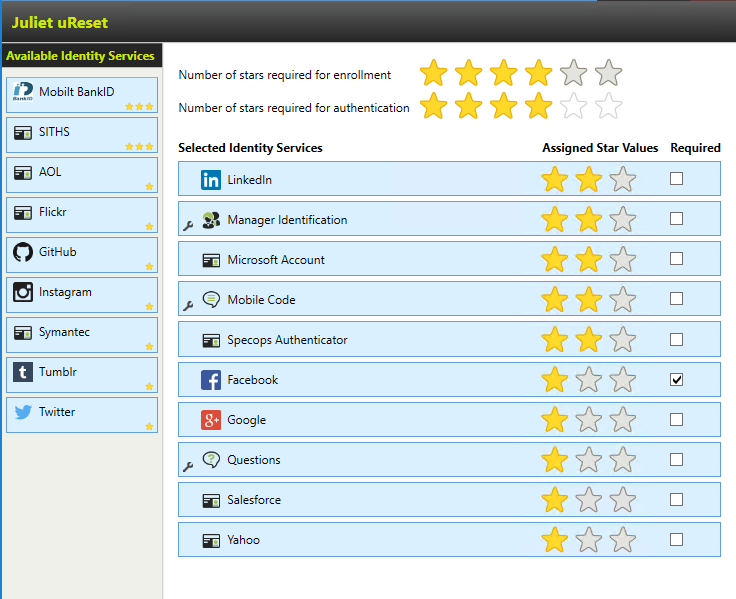

Par exemple, une organisation peut utiliser Specops uReset pour gérer les demandes de réinitialisation de mot de passe. Specops uReset ne demande jamais le mot de passe Windows avant que l’utilisateur ne soit d’abord authentifié avec une autre méthode ; Si les utilisateurs savent que cela est vrai, ils peuvent se méfier de tout e-mail de type hameçonnage qui tente de leur faire entrer leur mot de passe AD pour le réinitialiser.

En supprimant l’e-mail de l’équation, il est moins probable qu’un utilisateur clique un jour sur un faux message de réinitialisation de mot de passe, simulé ou non.

En fin de compte, vous ne pouvez pas compter sur le filtrage pour supprimer tous les e-mails de phishing. La technologie n’est tout simplement pas assez bonne pour détecter 100 % de toutes les attaques de phishing.

C’est pourquoi il est si important d’éduquer vos utilisateurs sur la façon d’identifier un message de phishing et d’évaluer éventuellement la capacité d’un utilisateur à identifier de tels messages par le biais de campagnes de phishing simulées ultérieures.

Il est sans doute plus important de normaliser le processus de réinitialisation de mot de passe de manière à aider les utilisateurs à reconnaître immédiatement les messages de réinitialisation de mot de passe comme étant faux, et ainsi les empêcher de cliquer sur ces messages.