La campagne de phishing par SMS de Roaming Mantis a finalement atteint l’Europe, alors que les chercheurs détectent des campagnes ciblant les utilisateurs d’Android et d’iPhone en Allemagne et en France avec des applications malveillantes et des pages de phishing.

Roaming Mantis est une campagne de vol d’informations d’identification et de distribution de logiciels malveillants qui utilise le phishing par SMS (smishing) pour distribuer des applications Android malveillantes sous forme de fichiers APK autonomes en dehors du Google Play Store.

Au cours des quatre dernières années, la campagne a été en constante évolution et a été repérée pour la première fois en 2018, ciblant les utilisateurs de smartphones Android au Japon via le piratage DNS.

Il a ensuite évolué pour cibler les utilisateurs d’iOS avec des pages de phishing pour le vol d’informations d’identification et étendre les pays ciblés pour inclure Taïwan et la Corée.

Faux textes d’expédition

Dans sa forme la plus récente, Roaming Mantis utilise un cheval de Troie nommé ‘Wroba,’ et cible les utilisateurs en France et en Allemagne avec des messages de smishing et des pages de destination injectées sur des sites Web légitimes compromis.

L’objectif de Wroba est de voler des informations bancaires en ligne et, comme d’autres chevaux de Troie similaires, il se propage automatiquement à l’aide de SMS de phishing aux personnes figurant dans les contacts de l’appareil infecté.

La chaîne d’infection commence par l’arrivée d’un SMS sur l’appareil cible, qui contient un court message d’avertissement concernant un colis expédié avec une URL incluse.

.

Si l’URL est cliqué à partir d’un appareil Apple, il redirige la victime vers une page de phishing, où il tente de voler les identifiants de connexion Apple de l’utilisateur.

Cependant, si la victime utilise un appareil Android, elle est redirigée vers une page de destination qui l’invite à installer un logiciel malveillant déguisé en application Android.

Les applications usurpées qui contiennent le Wroba sont principalement destinées à Google Chrome, mais imitent également les applications de transport Yamato et ePOST.

Vous trouverez ci-dessous les statistiques de téléchargement d’une seule journée de septembre 2021, comptant des dizaines de milliers de téléchargements d’APK malveillants en Europe.

Source : Kaspersky

Maintenant voler vos images et vidéos

Par rapport aux variantes précédentes, le chargeur et la charge utile de Wrogba ont évolué et sont désormais écrits en Kotlin, un langage avec une excellente interopérabilité avec Java.

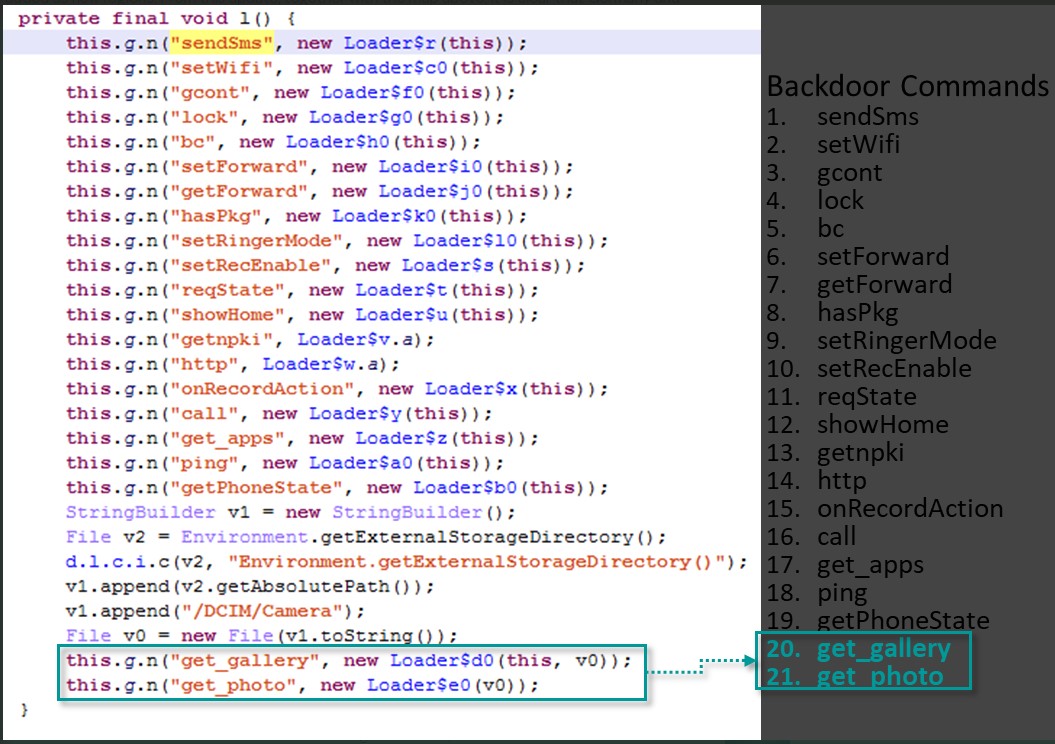

La porte dérobée comprend 21 commandes malveillantes pouvant être exécutées par les attaques, avec deux nouvelles ajoutées dans les campagnes récentes. Ces nouvelles commandes sont « get_gallery » et « get_photo », qui sont destinées à voler les photos et vidéos de la victime et à les télécharger sur les serveurs de l’attaquant.

Source : Kaspersky

Kaspersky explique que les acteurs de la menace peuvent utiliser l’ajout de ces deux nouvelles commandes pour la fraude financière, le vol d’identité, le chantage et l’extorsion en cas de vol de supports sensibles.

« Un scénario possible est que les criminels volent des détails tels que des permis de conduire, des cartes d’assurance maladie ou des cartes bancaires, pour signer des contrats avec des services de paiement par code QR ou des services de paiement mobile », explique Kaspersky dans leur rapport.

« Les criminels peuvent également utiliser des photos volées pour obtenir de l’argent par d’autres moyens, comme le chantage ou la sextorsion. »

Ne vous faites pas mordre par la Mantis

Pour empêcher Roaming Mantis et d’autres logiciels malveillants Android d’infecter votre appareil, vous devez toujours éviter de télécharger des fichiers APK à partir de sources inhabituelles et ne jamais autoriser l’installation de packages provenant de sources inconnues.

De plus, les SMS contenant des URL doivent toujours être traités avec prudence et suspicion, même s’ils proviennent de quelqu’un que vous connaissez.

Enfin, un outil de sécurité Internet Android d’un fournisseur de confiance pourrait aider à signaler ces URL lors de leur visite, car les analystes suivent activement ces campagnes.