GitHub a annoncé lundi avoir étendu les capacités d’analyse des secrets de sa plate-forme d’hébergement de code pour les clients de GitHub Advanced Security afin de bloquer automatiquement les fuites de secrets.

L’analyse secrète est une option de sécurité avancée que les organisations utilisant GitHub Enterprise Cloud avec une licence GitHub Advanced Security peuvent activer pour une analyse supplémentaire du référentiel.

Il fonctionne en faisant correspondre des modèles définis par l’organisation ou fournis par des partenaires et des prestataires de services. Chaque correspondance est signalée comme une alerte de sécurité dans l’onglet Sécurité du référentiel ou aux partenaires si elle correspond à un modèle de partenaire.

Bloque automatiquement l’exposition accidentelle des secrets

La nouvelle fonctionnalité, connue sous le nom de anti-pousséeest conçu pour empêcher l’exposition accidentelle des informations d’identification avant de valider le code dans les référentiels distants.

Cette nouvelle capacité intègre l’analyse secrète dans le flux de travail des développeurs, et elle fonctionne avec 69 types de jetons (clés API, jetons d’authentification, jetons d’accès, certificats de gestion, identifiants, clés privées, clés secrètes, etc.) détectables avec un faible taux de détection de « faux positifs ».

« Avec la protection push, GitHub vérifiera les secrets de haute confiance lorsque les développeurs pousseront le code et bloqueront le push si un secret est identifié », GitHub mentionné.

« Pour rendre cela possible sans perturber la productivité du développement, la protection push ne prend en charge que les types de jetons qui peuvent être détectés avec précision. »

Si GitHub Enterprise Cloud identifie un secret avant de pousser le code, le git push est bloqué pour permettre aux développeurs d’examiner et de supprimer les secrets du code qu’ils ont essayé de pousser vers des référentiels distants.

Les développeurs peuvent également marquer ces alertes de sécurité comme faux positifs, cas de test ou les marquer pour qu’elles soient corrigées ultérieurement.

Comment activer la protection push de l’analyse secrète

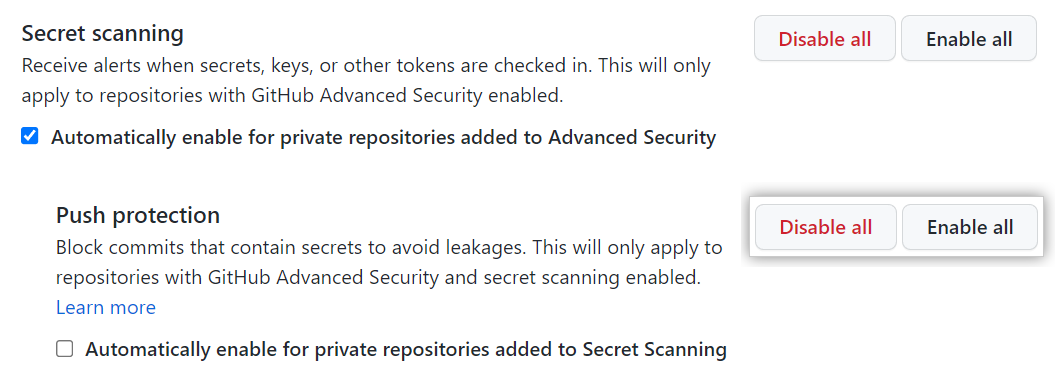

Les organisations disposant de GitHub Advanced Security peuvent activer la fonction de protection push par analyse secrète au niveau du référentiel et de l’organisation via l’API ou en un seul clic depuis l’interface utilisateur.

La procédure détaillée d’activation de la protection push pour votre organisation nécessite que vous :

- Sur GitHub.com, accédez à la page principale de l’organisation.

- Sous le nom de votre organisation, cliquez sur Paramètres.

- Dans la section « Sécurité » de la barre latérale, cliquez sur Sécurité et analyse du code.

- Sous « Sécurité et analyse du code », recherchez « GitHub Advanced Security ».

- Sous « Analyse secrète », sous « Protection push », cliquez sur Activer tout.

- Si vous le souhaitez, cliquez sur « Activer automatiquement pour les référentiels privés ajoutés à l’analyse secrète ».

Vous pouvez également l’activer pour des référentiels uniques en l’activant à partir de la boîte de dialogue Paramètres > Sécurité et analyse > GitHub Advanced Security du référentiel.

Vous pouvez trouver plus d’informations sur les capacités d’analyse secrète à partir de ici et des détails supplémentaires sur la façon d’utiliser la protection push à partir de la ligne de commande ou d’autoriser certains secrets à être poussés depuis ici.

« À ce jour, GitHub a détecté plus de 700 000 secrets dans des milliers de référentiels privés à l’aide de l’analyse des secrets pour GitHub Advanced Security ; GitHub analyse également les modèles de nos partenaires dans tous les référentiels publics (gratuitement) », a ajouté GitHub.

« Aujourd’hui, nous ajoutons l’option pour les clients de GitHub Advanced Security d’empêcher complètement les fuites en analysant les secrets avant qu’un git push ne soit accepté. »

Comme EZpublish-france.fr l’a signalé précédemment [1, 2, 3]les informations d’identification et les secrets exposés ont conduit à des violations à fort impact.

Par conséquent, l’activation de l’analyse automatisée des secrets avant de valider votre code permettra aux organisations de se protéger davantage contre les fuites accidentelles et d’accroître la sécurité de la chaîne d’approvisionnement.