Le fournisseur externalisé de services d’assistance d’Okta, Sitel (Sykes) a partagé plus d’informations cette semaine en réponse aux documents divulgués qui détaillaient les différentes tâches de réponse aux incidents effectuées par Sitel après le piratage de Lapsus$.

Les documents, divulgués par un chercheur en ligne, ont perpétué le mythe selon lequel Sitel stockait ses mots de passe d’administrateur de domaine extraits de LastPass dans une feuille de calcul Excel, une affirmation désormais dissipée par Sitel.

Sitel : la feuille de calcul Excel n’avait pas de mot de passe

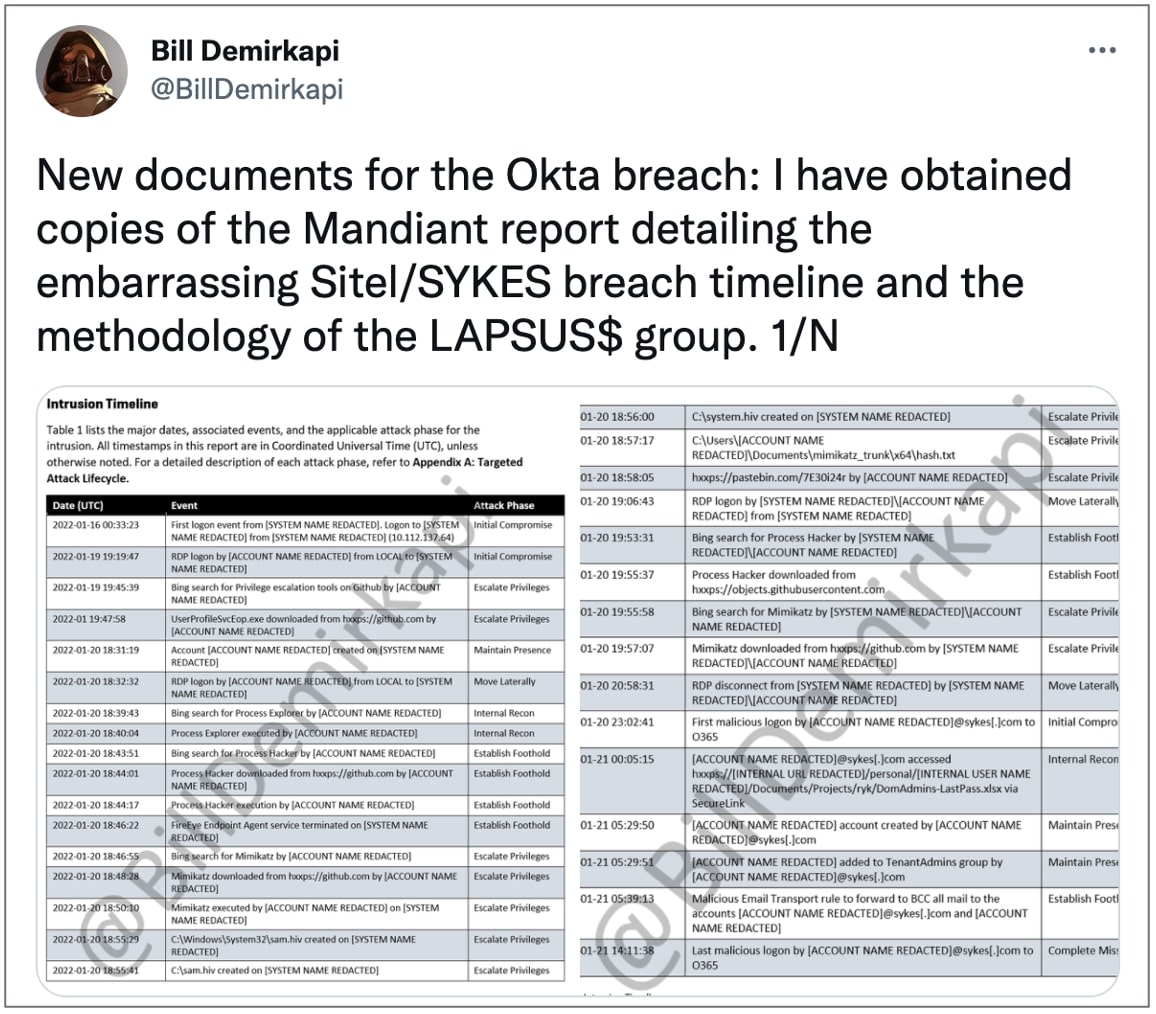

Le lundi 28 mars, le chercheur d’infosec Bill Demirkapi a partagé des documents qu’il a appelés le « rapport Mandiant » montrant une chronologie détaillée de la violation d’Okta et les activités de réponse aux incidents menées par Sitel (Sykes), le fournisseur de support tiers d’Okta.

« J’ai obtenu des copies du rapport Mandiant détaillant la chronologie embarrassante de la violation de Sitel/SYKES et la méthodologie du groupe LAPSUS$ », tweeté le chercheur.

Les documents suggéraient que les pirates voyaient une feuille de calcul Excel, DomAdmins-LastPass.xlsx qui, comme son nom l’indique, contenait peut-être les informations d’identification de l’administrateur de domaine de Sitel exportées depuis LastPass.

Interrogés sur l’authenticité de ces documents à l’époque, ni Sitel ni Mandiant n’ont contesté l’affirmation, selon journaliste infosec Zack Whittaker.

Se référant à la chronologie des violations de données, Demirkapi a commenté que les pirates ont exploité une vulnérabilité zero-day d’escalade de privilèges Windows, CVE-2021-34484.

Dans un déclaration publié cette semaine, cependant, Sitel a abordé les « inexactitudes signalées » qui alléguaient que la feuille de calcul contenait des mots de passe ou que la feuille de calcul était responsable de l’incident de sécurité.

« Cette ‘feuille de calcul’ identifiée dans des articles de presse récents répertorie simplement les noms de compte de l’ancien Sykes mais ne contient aucun mot de passe », explique Sitel, qui avait acquis fournisseur d’externalisation des processus métier Sykes en août 2021.

« La seule référence aux mots de passe dans la feuille de calcul était la date à laquelle les mots de passe ont été modifiés par compte répertorié ; aucun mot de passe n’a été inclus dans cette feuille de calcul. Ces informations sont inexactes et trompeuses et [the spreadsheet] n’a pas contribué à l’incident. »

En outre, Sitel a imputé la brèche de janvier à l’infrastructure « héritée » de Sykes nouvellement acquise, qui a contribué à l’incident.

Le 21 janvier, Sitel « a fait appel à un responsable de la cybersécurité très expérimenté pour mener une enquête médico-légale immédiate et complète sur l’affaire », ce qui fait également allusion à l’engagement de Sitel avec Mandiant.

Les documents n’ont brisé aucune NDA, dit un chercheur

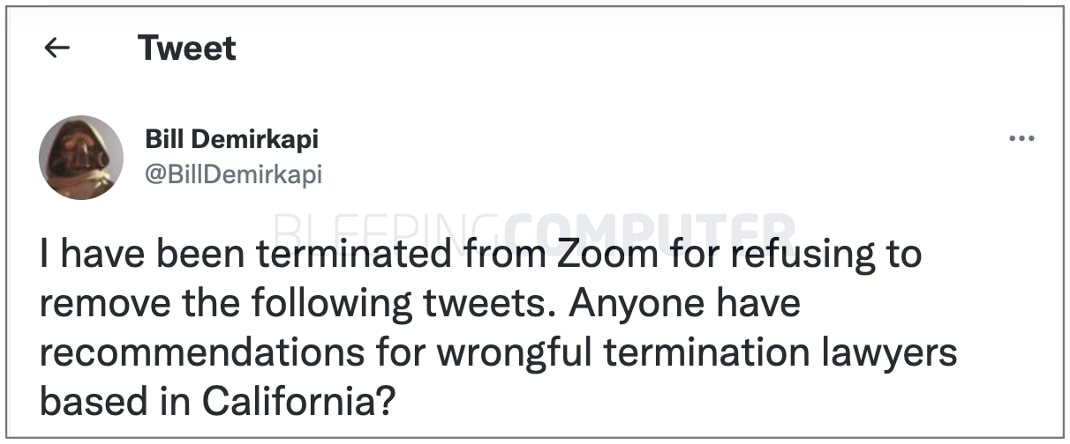

Peu de temps après avoir partagé le « rapport Mandiant », Demirkapi a brièvement annoncé son licenciement de Zoom.

Selon le chercheur, les documents ont été obtenus de manière indépendante et n’ont enfreint aucun NDA (avec Zoom).

Dans une suite tweeterDemirkapi a précisé que les documents n’étaient pas non plus « privilégiés avocat-client » et qu’il n’avait rompu aucun contrat en les partageant.

Mais cela n’explique toujours pas la source de ces documents, la nature de la source et s’ils ont été obtenus de manière entièrement légale.

EZpublish-france.fr a remarqué, comme de nombreuses entreprises, à la fois Sitel et Sykes sont des clients Zoom, et Okta et Zoom également entretenir une relation commercialece qui implique qu’il aurait été dans l’intérêt de Zoom de minimiser tout conflit d’intérêts en cas de « demande » de ses clients.

Ni Zoom ni Demirkapi n’ont répondu aux multiples demandes de commentaires de EZpublish-france.fr envoyées bien à l’avance.

Récapitulatif : violation d’Okta-Lapsus $

Tout a commencé vers le 22 mars lorsque le groupe d’extorsion de données Lapsus$ a publié plusieurs captures d’écran sur Telegram, alléguant qu’il avait violé les réseaux clients d’Okta.

Suite au message Telegram, Okta a commencé à enquêter sur ces allégations de violation de données.

Initialement, Okta avait qualifié l’incident de « tentative » par des pirates informatiques en janvier pour compromettre le compte d’un ingénieur de support tiers. Cependant, il est apparu plus tard que 2,5 % des clients d’Okta, 366 pour être exact, étaient effectivement touchés par l’incident.

Le retard de deux mois d’Okta pour divulguer publiquement la violation de données ainsi que les incohérences dans le libellé de la divulgation ont suscité beaucoup de réactions négatives de la part de la communauté. Le cours de l’action de la société a également chuté d’un cinquième de sa valeur en moins d’une semaine.

Quelques jours après le développement, la police de la ville de Londres a arrêté sept membres liés au gang Lapsus $ pour avoir divulgué des données exclusives d’entreprises telles que Nvidia, Samsung, Microsoft et, plus récemment, Okta.

Tout en présentant des excuses la semaine dernière pour sa divulgation tardive de la violation, Okta a partiellement imputé le retard à Sitel, mais a tout de même admis qu’il était responsable de ses fournisseurs tiers sous contrat.

h/t Esquiver cette sécurité pour le pourboire.