F5 a émis un avertissement de sécurité concernant une faille qui pourrait permettre à des attaquants non authentifiés disposant d’un accès au réseau d’exécuter des commandes système arbitraires, d’effectuer des actions sur les fichiers et de désactiver des services sur BIG-IP.

La vulnérabilité est suivie comme CVE-2022-1388 et a un indice de gravité CVSS v3 de 9,8, classé comme critique. Son exploitation peut potentiellement conduire à une prise de contrôle complète du système.

Selon l’avis de sécurité de F5, la faille réside dans le composant iControl REST et permet à un acteur malveillant d’envoyer des requêtes non divulguées pour contourner l’authentification iControl REST dans BIG-IP.

En raison de la gravité de la vulnérabilité et du déploiement généralisé des produits BIG-IP dans des environnements critiques, la CISA (Cybersecurity and Infrastructure Security Agency) a également émis une alerte aujourd’hui.

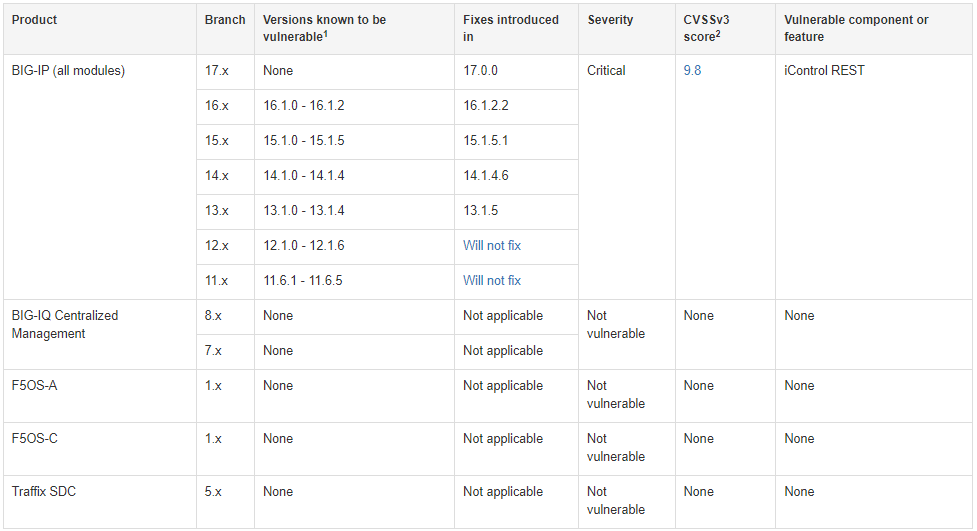

La liste complète des produits concernés est donnée ci-dessous :

- BIG-IP versions 16.1.0 à 16.1.2

- BIG-IP versions 15.1.0 à 15.1.5

- BIG-IP versions 14.1.0 à 14.1.4

- BIG-IP versions 13.1.0 à 13.1.4

- BIG-IP versions 12.1.0 à 12.1.6

- BIG-IP versions 11.6.1 à 11.6.5

F5 a introduit des correctifs dans les v17.0.0, v16.1.2.2, v15.1.5.1, v14.1.4.6 et v13.1.5. Les branches de 12.x et 11.x ne recevront pas de patch de fixation.

En outre, l’avis précise que la gestion centralisée BIG-IQ, F5OS-A, F5OS-C et Traffic SDC ne sont pas affectés par CVE-2022-1388.

F5 a fourni les trois atténuations efficaces suivantes qui peuvent être utilisées temporairement pour ceux qui ne peuvent pas appliquer les mises à jour de sécurité immédiatement.

Bloquez tous les accès à l’interface iControl REST de votre système BIG-IP via des adresses IP autonomes, limitez l’accès uniquement aux utilisateurs et appareils de confiance via l’interface de gestion ou modifiez la configuration httpd de BIG-IP.

F5 a fourni tous les détails sur la façon de faire ce qui précède dans le conseil, mais certaines méthodes, telles que le blocage total de l’accès, peuvent avoir un impact sur les services, notamment en cassant les configurations de haute disponibilité (HA). En tant que tel, l’application des mises à jour de sécurité reste la voie recommandée à suivre, si possible.

Enfin, F5 a publié un avis plus générique pour couvrir un ensemble supplémentaire de 17 vulnérabilités de haute gravité découvertes et corrigées dans BIG-IP, alors assurez-vous de vérifie celui-là aussi.

Plus de 16 000 appareils BIG-IP exposés

Avec les appareils F5 BIG-IP couramment utilisés dans l’entreprise, cette vulnérabilité présente un risque important pour permettre aux acteurs de la menace d’obtenir un accès initial aux réseaux d’entreprise.

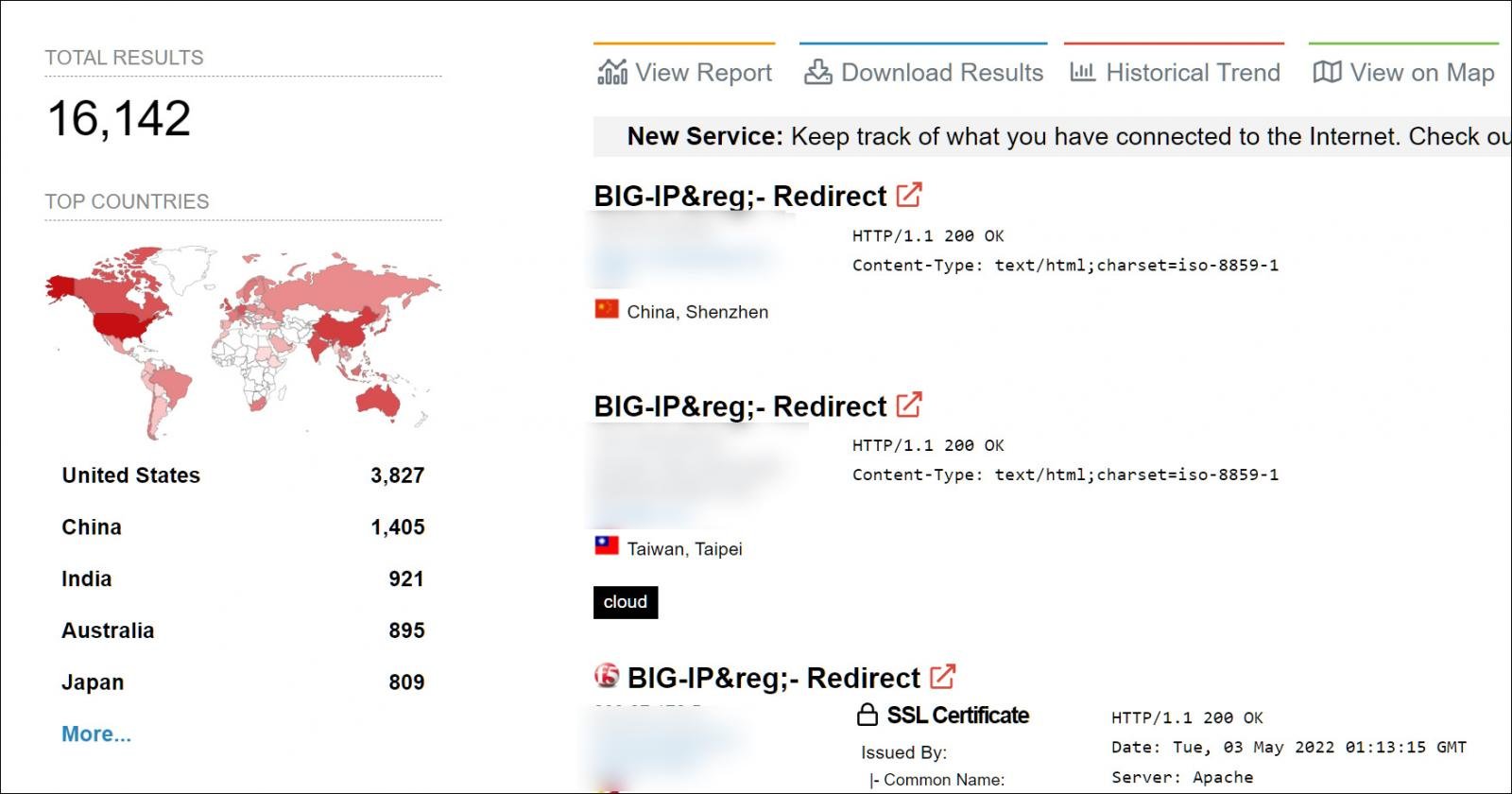

Pour aggraver les choses, au lieu que l’entreprise sécurise correctement les appareils BIG-IP, le chercheur en sécurité Nate Warfield a vu le nombre d’appareils exposés publiquement augmenter de manière significative depuis 2020.

https://t.co/80tShneNwK – Lorsque CVE-2020-5902 a été abandonné, environ 10 000 interfaces de gestion F5 étaient exposées en ligne.

Aujourd’hui il y a 16k (https://t.co/2JPkVZwH5X est le @shodanhq requête que j’utilise)

Les données de tendance de Shodan impliqueraient que personne n’a appris à verrouiller ces choses pic.twitter.com/yC1oEbEZk9

—Nate Warfield | #StandWithUkraine (@n0x08) 4 mai 2022

En utilisant la requête partagée par Warfield, Spectacles Shodan qu’il existe actuellement 16 142 appareils F5 BIG-IP exposés publiquement à Internet. La plupart de ces appareils sont situés aux États-Unis, suivis de la Chine, de l’Inde, de l’Australie et du Japon.

Les chercheurs en sécurité ont déjà commencé à déterminer l’emplacement de la vulnérabilité, et il ne serait pas surprenant de voir les acteurs de la menace commencer à rechercher les appareils vulnérables sous peu.

Par conséquent, les administrateurs réseau doivent corriger ces appareils dès que possible ou au moins appliquer les mesures d’atténuation fournies.