Les chercheurs en sécurité avertissent les administrateurs de F5 BIG-IP d’installer immédiatement les dernières mises à jour de sécurité après avoir créé des exploits pour une vulnérabilité critique d’exécution de code à distance CVE-2022-1388 récemment révélée.

La semaine dernière, F5 a révélé une nouvelle exécution de code à distance critique dans les appareils de réseau BIG-IP suivis comme CVE-2022-1388. Cette vulnérabilité affecte le composant d’authentification BIG-IP iControl REST et permet aux pirates distants de contourner l’authentification et d’exécuter des commandes sur l’appareil avec des privilèges élevés.

Comme les appareils F5 BIG-IP sont couramment utilisés dans l’entreprise, cette vulnérabilité représente un risque important car elle permettrait aux pirates d’exploiter le bug pour obtenir un accès initial aux réseaux, puis de se propager latéralement à d’autres appareils.

Ces types d’attaques pourraient être utilisés pour voler des données d’entreprise ou déployer des rançongiciels sur tous les appareils du réseau.

Exploits facilement créés

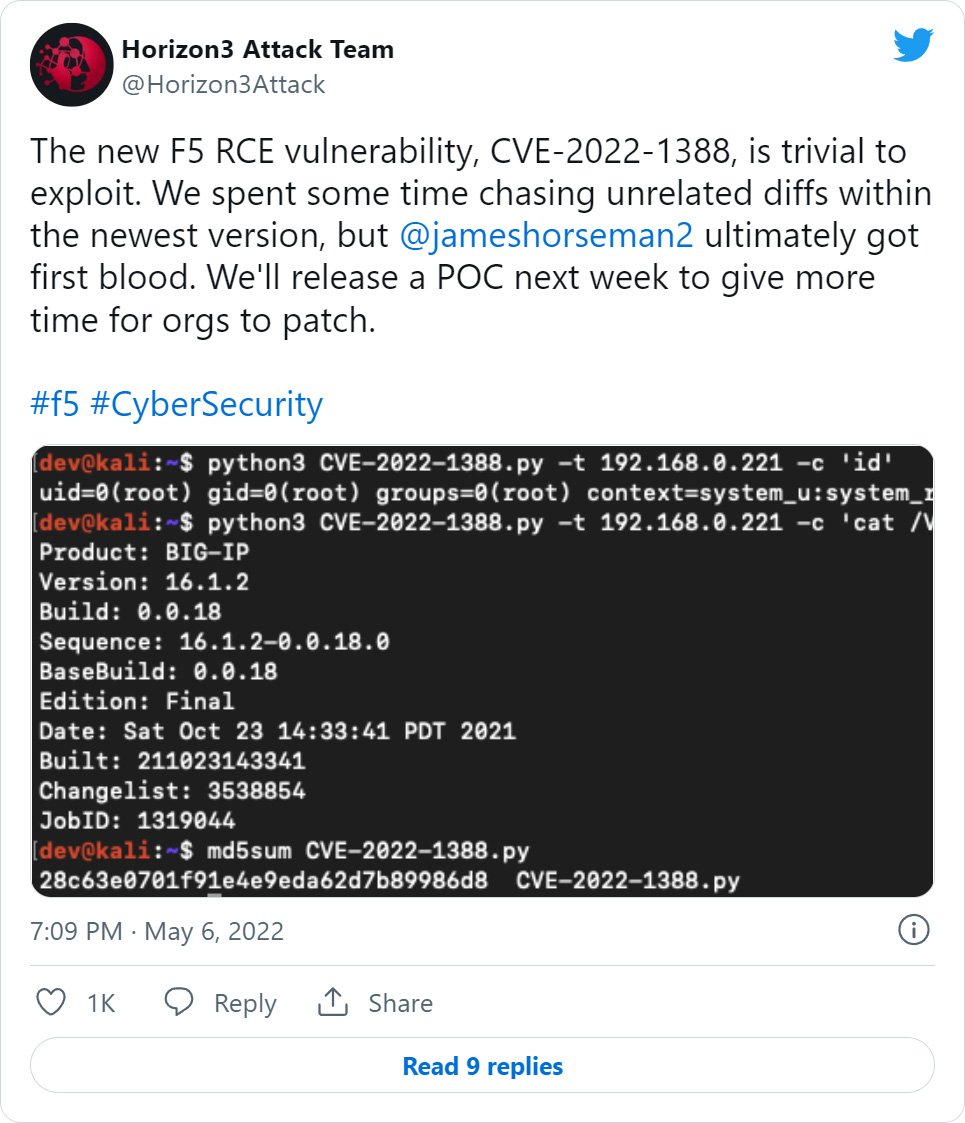

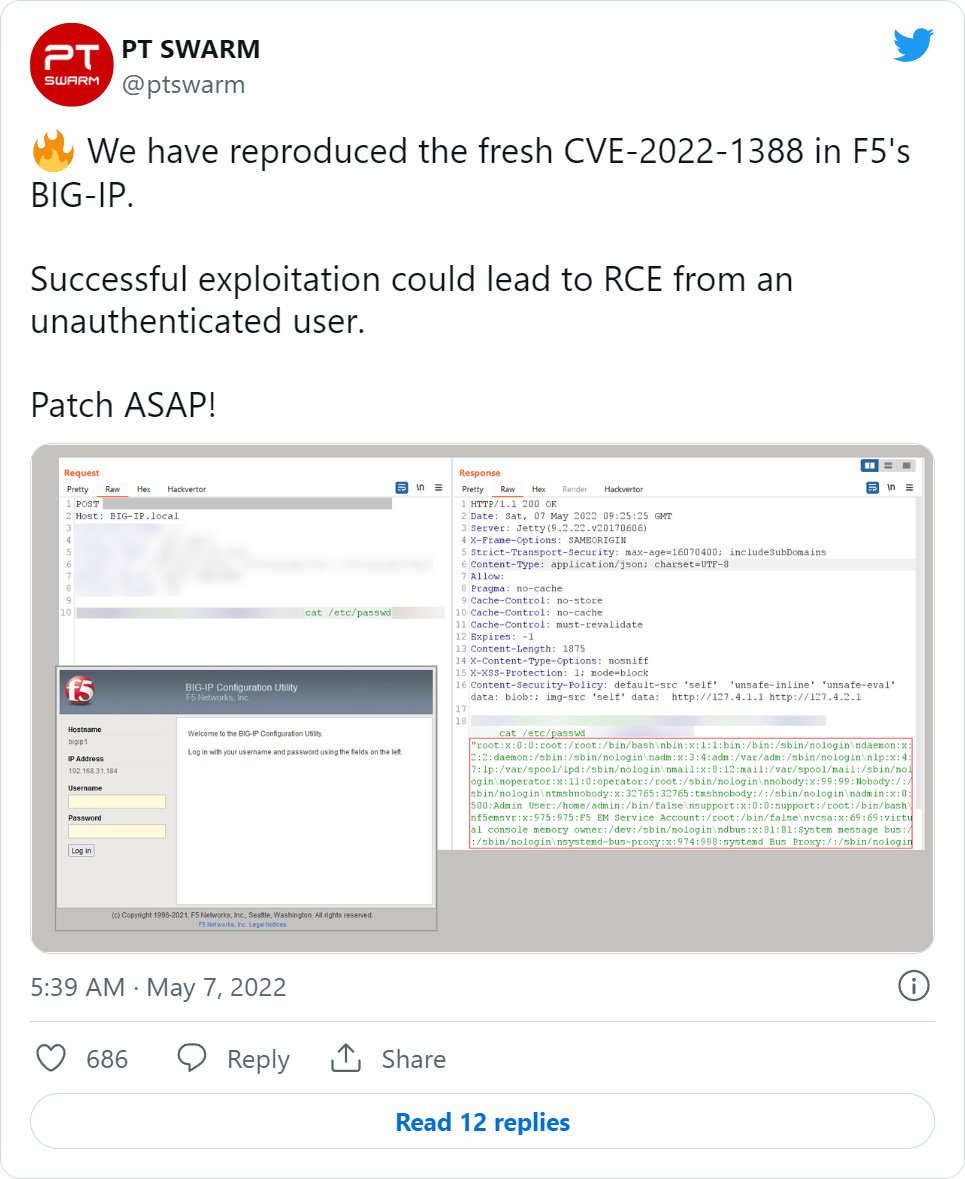

Ce week-end, les chercheurs en cybersécurité d’Horizon3 et de Positive Technologies ont tous deux pu créer des exploits pour la nouvelle vulnérabilité F5 BIG-IP. Ils ont averti que tous les administrateurs devraient immédiatement mettre à jour leurs appareils dès que possible en raison de la nature triviale de l’exploit.

Zach Hanley, ingénieur en chef des attaques chez Horizon3, a déclaré à EZpublish-france.fr qu’il ne leur avait fallu que deux jours pour découvrir l’exploit et s’attendre à ce que les acteurs de la menace commencent bientôt à exploiter les appareils.

« Étant donné que les atténuations publiées par F5 pour CVE-2022-1388 étaient un très grand indice sur où chercher lors de l’inversion de l’application, nous nous attendons à ce que les acteurs de la menace aient également découvert la cause première », a déclaré Hanley à EZpublish-france.fr par e-mail.

« Il a fallu deux jours à l’équipe d’attaque d’Horizon3.ai composée de deux chercheurs en sécurité pour rechercher la cause profonde, nous nous attendons donc à ce que d’ici la fin de la semaine prochaine, les acteurs de la menace en profitent. »

Hanley a également averti que l’impact de cet exploit serait important car il permet aux acteurs de la menace d’obtenir un accès root aux appareils, que les pirates utiliseront pour un accès initial aux réseaux d’entreprise.

« La grâce salvatrice ici est que cette vulnérabilité n’affecte que le côté gestion de l’appareil, qui ne doit pas être exposé à Internet », a poursuivi Hanley.

Cependant, le chercheur de Rapid7 Jacob Baines a tweeté qu’il y a encore 2 500 appareils exposés à Internet, ce qui en fait un risque substantiel pour l’entreprise.

Horizon3 dit qu’ils publieront cette semaine leur exploit de preuve de concept pour pousser les organisations à patcher leurs appareils.

Installez les mises à jour de sécurité immédiatement

La bonne nouvelle est que F5 a déjà a publié des mises à jour de sécurité BIG-IP que les administrateurs peuvent appliquer pour les versions de firmware suivantes :

- BIG-IP versions 16.1.0 à 16.1.2 (correctif publié)

- BIG-IP versions 15.1.0 à 15.1.5 (correctif publié)

- BIG-IP versions 14.1.0 à 14.1.4 (correctif publié)

- BIG-IP versions 13.1.0 à 13.1.4 (correctif publié)

- BIG-IP versions 12.1.0 à 12.1.6 (Fin du support)

- BIG-IP versions 11.6.1 à 11.6.5 (Fin du support)

Ceux qui exécutent les versions 11.x et 12.x du micrologiciel ne recevront pas les mises à jour de sécurité et doivent passer à une version plus récente dès que possible.

F5 a également publié trois atténuations qui peuvent être utilisées par les administrateurs qui ne peuvent pas mettre à niveau leurs appareils BIG-IP immédiatement :

Cependant, même après avoir appliqué des mesures d’atténuation, il est fortement conseillé aux administrateurs de programmer l’installation des mises à jour de sécurité dès que possible.