Le gang de logiciels malveillants Muhstik cible et exploite désormais activement une vulnérabilité d’échappement de bac à sable Lua dans Redis après la publication d’un exploit de preuve de concept.

La vulnérabilité est identifiée comme CVE-2022-0543 et a été découverte en février 2022, affectant à la fois les distributions Debian et Ubuntu Linux.

Peu de temps après, le 10 mars, un exploit de preuve de concept (PoC) a été rendu public sur GitHubpermettant aux acteurs malveillants d’exécuter à distance des scripts Lua arbitraires, réalisant une évasion du bac à sable sur l’hôte cible.

Bien que la vulnérabilité ait été corrigée dans le package Redis version 5.6.0.16.-1, il est courant que les serveurs ne soient pas mis à jour immédiatement en raison de problèmes opérationnels ou simplement parce que l’administrateur ne connaît pas la nouvelle version.

Selon un rapport de Laboratoires de menaces Juniperjuste un jour après la publication du PoC, le gang Muhstik a commencé à exploiter activement la faille pour supprimer les logiciels malveillants qui prennent en charge ses opérations DDoS (déni de service).

Un botnet chinois de longue date

On pense que le botnet Muhstik est exploité depuis la Chine, car les chercheurs ont précédemment lié son infrastructure de contrôle à une société médico-légale chinoise.

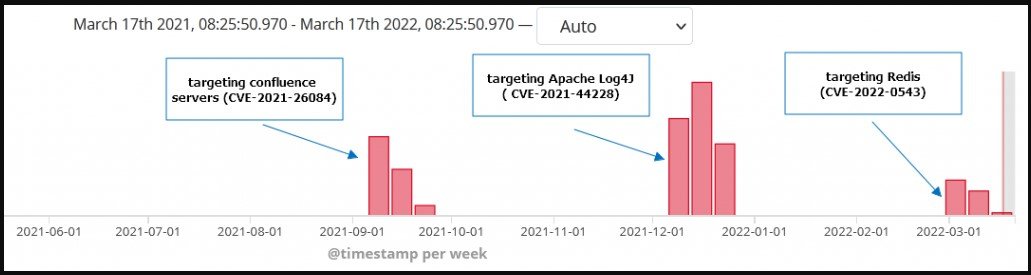

Il existe depuis au moins 2018, survivant par adaptation, passant régulièrement à l’exploitation de nouvelles vulnérabilités de manière cohérente pour cibler un grand nombre d’appareils vulnérables.

Dans le passé, il ciblait les bugs Oracle WebLogic Server (CVE-2019-2725 et CVE-2017-10271) et une faille Drupal RCE (CVE-2018-7600).

En septembre, Muhstik est passé à l’attaque des serveurs Confluence via CVE-2021-26084, et en décembre, il s’est concentré sur l’exploitation des déploiements Apache Log4j vulnérables.

L’exploitation de CVE-2022-0543 commencé au début de ce mois et est toujours en cours.

Une charge utile « russe »

Muhstik a nommé leur charge utile « russia.sh », qui est téléchargée depuis le C2 à l’aide de wget ou curl, enregistrée sous « /tmp.russ », et finalement exécutée.

Le script récupérera des variantes du bot Muhstik à partir d’un serveur IRC, tandis que le bot prend en charge la réception et l’analyse des commandes shell, des commandes d’inondation et de la force brute SSH.

Dans le passé, Muhstik a également téléchargé un mineur XMRig sur l’hôte compromis, mais cela n’apparaît pas dans la campagne récente.

Pour protéger vos systèmes contre le gang Muhstik, assurez-vous de mettre à jour votre package Redis vers la dernière version disponible ou de passer à des outils non vulnérables tels que Bionic ou Trusty.

Pour plus d’informations sur l’atténuation et des conseils de sécurité, consultez le Avis de sécurité Debian ou Bulletin de sécurité d’Ubuntu sur la question.