Les pirates de l’État nord-coréen ont exploité une vulnérabilité d’exécution de code à distance du jour zéro dans le navigateur Web Google Chrome pendant plus d’un mois avant qu’un correctif ne soit disponible, dans des attaques ciblant les médias d’information, les sociétés informatiques, la crypto-monnaie et les organisations fintech.

Le groupe d’analyse des menaces (TAG) de Google a attribué deux campagnes exploitant le CVE-2022-0609 récemment corrigé (décrit uniquement comme « utilisation après gratuit dans l’animation » pour le moment) à deux groupes d’attaquants distincts soutenus par le gouvernement nord-coréen.

Exploit activement déployé depuis début janvier

Dans un rapport partagé à l’avance avec EZpublish-france.fr, Google TAG détaille les tactiques, techniques et procédures (TTP) liées à ces activités, qui ont ciblé plus de 330 individus.

Les victimes ont été ciblées via des e-mails, de faux sites Web ou des sites Web légitimes compromis qui finiraient par activer le kit d’exploitation pour CVE-2022-0609.

Google TAG a découvert les campagnes le 10 février et a corrigé la vulnérabilité dans une mise à jour d’urgence de Google Chrome quatre jours plus tard.

Cependant, les chercheurs affirment que les premiers signes de l’exploitation active de la vulnérabilité du jour zéro ont été trouvés le 4 janvier 2022.

Le lien avec les pirates nord-coréens, également appelés le groupe Lazarus, est donné par l’une des campagnes, qui a un chevauchement direct de l’infrastructure avec une autre activité attribuée au même acteur de la menace l’année dernière : cibler les chercheurs en sécurité à l’aide de faux réseaux sociaux Twitter et LinkedIn. comptes médias.

Violer des sites légitimes pour servir l’exploit

L’un des deux sous-groupes de menaces nord-coréens s’est concentré sur plus de « 250 personnes travaillant pour 10 médias d’information, registraires de domaine, fournisseurs d’hébergement Web et éditeurs de logiciels différents ».

Google TAG note que cette activité est cohérente avec Opération Emploi de Rêveune campagne de cyberespionnage nord-coréenne détaillée par des chercheurs de ClearSky en août 2020.

L’opération Dream Job a attiré les victimes avec de fausses offres d’emploi d’importantes sociétés de défense et d’aérospatiale aux États-Unis, parmi lesquelles Boeing, McDonnell Douglas et BAE.

Google TAG note que dans la campagne, il a découvert que les cibles avaient reçu des e-mails de phishing avec de fausses opportunités d’emploi de la part de recruteurs de Disney, Google et Oracle.

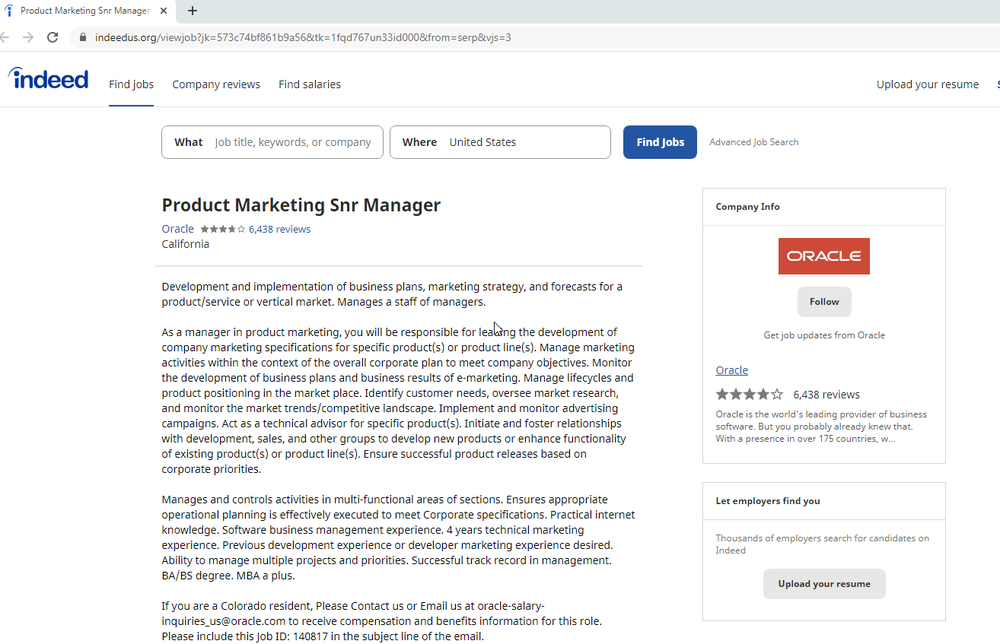

« Les e-mails contenaient des liens usurpant des sites Web de recherche d’emploi légitimes comme Indeed et ZipRecruiter », a déclaré le les chercheurs expliquentajoutant que cliquer dessus donnerait aux victimes une iframe cachée déclenchant le kit d’exploitation.

Dans le cadre de cette campagne, l’attaquant a enregistré certains domaines, tels que disneycareers[.]net et trouver dreamjob[.]com, mais a également compromis au moins un site Web légitime.

La deuxième campagne découverte par Google TAG pour utiliser le même kit d’exploitation pour CVE-2022-0609 ciblait plus de 85 utilisateurs dans les secteurs de la crypto-monnaie et de la fintech et est attribuée au même groupe derrière l’opération AppleJeus [1, 2, 3]détaillé par Kaspersky en 2018.

« Cela comprenait la compromission d’au moins deux sites Web légitimes de sociétés de technologie financière et l’hébergement d’iframes cachés pour servir le kit d’exploit aux visiteurs. Dans d’autres cas, nous avons observé de faux sites Web – déjà mis en place pour distribuer applications de crypto-monnaie cheval de Troie – héberger des iframes et rediriger leurs visiteurs vers le kit d’exploitation » – Google TAG

Tout comme lors de la campagne précédente, ce groupe a également enregistré de nouveaux domaines et compromis quelques domaines légitimes.

Protéger la chaîne d’exploitation

En analysant l’exploit, les chercheurs ont découvert que l’attaquant avait intégré plusieurs fonctionnalités de protection qui rendaient plus difficile la récupération des multiples étapes d’exploit nécessaires pour compromettre les cibles.

Par exemple, l’iframe avec le lien vers le kit d’exploit a été servi à des moments précis, certaines cibles ont reçu des identifiants uniques (pour ne servir l’exploit qu’une seule fois), chaque étape du kit a été cryptée (les réponses des clients également) et le passage au secondaire étapes dépendraient du succès de la précédente.

Les chercheurs affirment que l’activité initiale du kit consistait à identifier le système cible en collectant des détails tels que l’agent utilisateur et la résolution de l’écran.

Si ces données correspondaient à un ensemble d’exigences spécifiques (inconnues à l’heure actuelle), le client recevait une exécution de code à distance Chrome (RCE) et un code Javascript qui demandaient un échappement de bac à sable, pour sortir des limites du navigateur Web, sur le système.

Cependant, Google TAG n’a pu récupérer aucune des étapes qui ont suivi l’étape initiale d’exécution du code à distance.

Les chercheurs ont trouvé des preuves que les pirates nord-coréens ne s’intéressaient pas uniquement aux utilisateurs de Google Chrome et ils ont également vérifié les utilisateurs de Safari sur macOS et Firefox, les dirigeant « vers des liens spécifiques sur des serveurs d’exploitation connus ».

Au moment de l’analyse, cependant, les URL observées n’ont renvoyé aucune réponse.

Une liste complète des indicateurs de compromis, y compris les URL d’exploitation et les domaines enregistrés par l’attaquant, est disponible dans Le rapport de Google TAG.