Des pirates censés travailler pour le gouvernement nord-coréen ont compromis le compte de messagerie d’un membre du personnel du ministère russe des Affaires étrangères (MID) et déployé des attaques de harponnage contre les diplomates du pays dans d’autres régions.

L’une des cibles était Sergueï Alexeïevitch Ryabko, vice-ministre des Affaires étrangères de la Fédération de Russie, notamment responsable des relations bilatérales avec l’Amérique du Nord et du Sud.

La campagne de phishing a commencé depuis au moins le 19 octobre 2021, déployant le malware Konni, un outil d’administration à distance (RAT) associé à la cyberactivité des pirates informatiques nord-coréens connus sous le nom d’APT37 (ou StarCruft, Group123, Operation Erebus et Operation Daybreak).

Objectifs diplomatiques russes

La société de cybersécurité Cluster25 la semaine dernière recherche publiée à propos d’une campagne de phishing vers la fin décembre 2021 qui a livré Konni RAT à des individus de l’appareil diplomatique russe.

Les chercheurs ont découvert que les pirates utilisaient le thème du Nouvel An comme leurre dans les e-mails adressés au personnel de l’ambassade de Russie en Indonésie.

C’était un message de félicitations qui semblait provenir de collègues diplomates de l’ambassade de Russie en Serbie envoyant une archive ZIP avec un économiseur d’écran de vacances.

Une fois extrait, le fichier était un exécutable qui a finalement livré le Konni RAT déguisé en service Windows « scrnsvc.dll ».

Les chercheurs des Black Lotus Labs de Lumen suivaient également ces campagnes de spear-phishing qui avaient commencé au moins deux mois plus tôt, l’objectif probable étant de récolter les informations d’identification d’un compte MID actif.

Pour atteindre leur objectif, les attaquants se sont appuyés sur des noms d’hôte usurpés pour les services de messagerie courants en Russie, Mail.ru et Yandex.

Une autre campagne a commencé vers le 7 novembre, fournissant des URL pour télécharger une archive avec des documents demandant des informations sur le statut de vaccination.

L’archive comprenait également un exécutable se faisant passer pour un logiciel légitime utilisé pour vérifier l’état de la vaccination contre le Covid-19, qui exécutait un chargeur de logiciels malveillants qui infectait le système avec Konni.

Selon les chercheurs de Black Lotus Labs, la campagne de décembre également repérée par Cluster25 était la troisième du même acteur de menace et utilisait le compte MID compromis « mskhlystova@mid[.]ru » pour envoyer des e-mails malveillants.

Les destinataires des messages malveillants étaient l’ambassade de Russie en Indonésie et le politicien russe Sergey Alexeyevitch Ryabkov, actuellement vice-ministre des Affaires étrangères.

L’examen des en-têtes des e-mails a révélé que la source des messages était la même adresse IP, 152.89.247[.]26, utilisé pour la campagne de phishing en octobre, Black Lotus Labs trouvé.

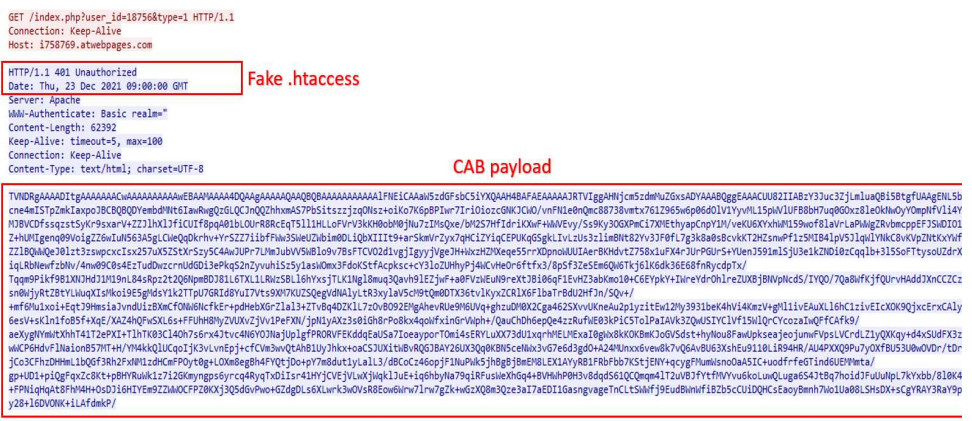

L’analyse technique de la chaîne d’infection par les chercheurs de Lumen a confirmé les découvertes de Cluster25, y compris la technique d’évasion consistant à cacher une charge utile dans une réponse d’erreur de serveur « 401 non autorisée ».

Les chercheurs de Black Lotus Labs disent qu’il s’agissait d’une campagne très ciblée qui « téléchargeait un agent de première étape qui est presque identique à l’agent » découvert par Malwarebytes dans une attaque de Konni contre des cibles russes.

Les deux groupes de cybersécurité sont convaincus d’attribuer les campagnes de spear-phishing contre les entités diplomatiques russes à la menace persistante avancée de Konni.