Les pirates sont restés cachés pendant neuf mois sur un serveur contenant des informations client pour un fournisseur d’eau du Queensland, illustrant le besoin de meilleures cyberdéfenses pour les infrastructures critiques.

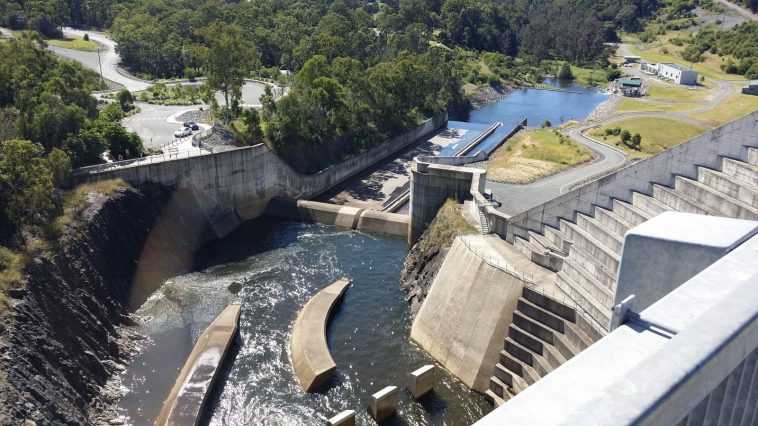

SunWater est un fournisseur d’eau appartenant au gouvernement australien, responsable de l’exploitation de 19 grands barrages, de 80 stations de pompage et de canalisations de 1 600 milles de long.

Selon le rapport d’audit financier annuel qui a été publié hier par le bureau d’audit du Queensland, SunWater a été violé pendant neuf mois, les acteurs étant restés non détectés tout le temps.

Bien que le rapport ne nomme pas directement l’entité, ABC Australie a interrogé l’autorité et a confirmé qu’il s’agissait de SunWater.

La brèche s’est produite entre août 2020 et mai 2021, et les acteurs ont réussi à accéder à un serveur Web utilisé pour stocker les informations client par le fournisseur d’eau.

Il semble que les pirates n’étaient pas intéressés par l’exfiltration de données sensibles, car ils ont simplement planté un logiciel malveillant personnalisé pour augmenter le trafic des visiteurs vers une plate-forme vidéo en ligne.

Les rapport d’audit mentionne qu’il n’y a aucune preuve que les acteurs de la menace ont volé des informations client ou financières, et la vulnérabilité utilisée par les acteurs a maintenant été corrigée.

Le rapport souligne que les acteurs ont compromis la version plus ancienne et plus vulnérable du système, laissant intacts les serveurs Web modernes et beaucoup plus sécurisés.

Enfin, le rapport soulève le problème de l’absence de bonnes pratiques de sécurité des comptes, telles que l’octroi aux utilisateurs d’un accès minimum requis pour effectuer leur travail.

Au lieu de cela, SunWater avait plusieurs comptes d’utilisateurs avec accès à plusieurs systèmes, augmentant le risque en cas de compromission d’un seul point.

Un problème répandu

Les auditeurs ont examiné les contrôles internes de six autorités australiennes de l’eau et ont trouvé des lacunes dans trois sans les nommer spécifiquement.

De l’absence de garanties anti-fraude qui sécuriseraient les transactions financières des acteurs du BEC à la présence de nombreuses vulnérabilités dans les systèmes informatiques, le rapport a mis en évidence plusieurs problèmes clés.

En résumé, les auditeurs ont constaté que les entités publiques ont pris des mesures positives sur la base des recommandations de l’année dernière mais doivent encore :

- Mettre en œuvre des systèmes de détection et de signalement des menaces de sécurité

- Activer l’authentification multifacteur sur tous les systèmes externes accessibles au public

- Définir une longueur de mot de passe minimale de huit caractères

- Organiser une formation de sensibilisation à la sécurité

- Mettre en œuvre des processus d’identification des vulnérabilités de sécurité critiques

« Nous continuons d’identifier plusieurs déficiences de contrôle relatives aux systèmes d’information. Les cyberattaques restent un risque important, avec des changements continus dans les environnements de travail des entités en raison de COVID-19. – lit le rapport des commissaires aux comptes.

Bien qu’une perte financière soit toujours un scénario désastreux, comme nous l’avons vu lors d’une attaque en 2017 contre un fournisseur d’eau basé au Royaume-Uni qui a perdu 645 000 $, ce n’est pas aussi grave que de menacer la sécurité publique.

En février 2021, un pirate informatique a eu accès à un système de traitement d’eau à Oldsmar, en Floride, et a tenté d’augmenter la concentration de soude caustique dans le réseau d’approvisionnement public.

Il s’agissait d’un signal d’alarme pour les autorités américaines qui ont pris des mesures méthodiques pour améliorer la sécurité de ces installations critiques, qui sont ciblées plus souvent que le public ne le pense.