Le cheval de Troie d’accès à distance (RAT) Android BRATA a été repéré en Italie, avec des acteurs malveillants appelant les victimes d’attaques par SMS pour voler leurs informations d’identification bancaires en ligne.

La variante actuellement en circulation est nouvelle et, selon un rapport de chercheurs de Cleafy, elle peut passer inaperçue par la grande majorité des scanners AV.

BRATA a déjà été vu au Brésil, livré via des applications sur le Google Play Store, mais il semble que ses auteurs le vendent désormais à des opérateurs étrangers, ce qui n’est pas inhabituel dans ce domaine.

Utiliser de fausses applications anti-spam

La campagne italienne a été repérée pour la première fois en juin 2021, délivrant plusieurs applications Android via le phishing par SMS, également connu sous le nom de smishing.

La plupart des applications malveillantes s’appelaient « Sicurezza Dispositivo » (Sécurité des appareils) et étaient présentées comme des outils anti-spam.

Cette première vague a échoué dans la détection AV, avec un taux de furtivité de 50% dans Virus Total. Ces taux de détection élevés ont conduit à une deuxième vague utilisant une nouvelle variante avec des taux de détection extrêmement faibles à la mi-octobre.

Dans la deuxième vague, les acteurs ont également élargi leur champ de ciblage, faisant passer le nombre d’instituts financiers ciblés de un à trois.

Source : Cleafy

Travail manuel requis

L’attaque commence par un SMS non sollicité reliant un site Web malveillant. Ce texte prétend être un message de la banque invitant le destinataire à télécharger une application anti-spam.

Le lien mène à une page à partir de laquelle la victime télécharge elle-même le logiciel malveillant BRATA ou la dirige vers une page de phishing pour saisir ses informations d’identification bancaires.

Au cours de cette étape, les acteurs de la menace appellent la victime au téléphone et prétendent être un employé de la banque, offrant de l’aide pour installer l’application.

Source : Cleafy

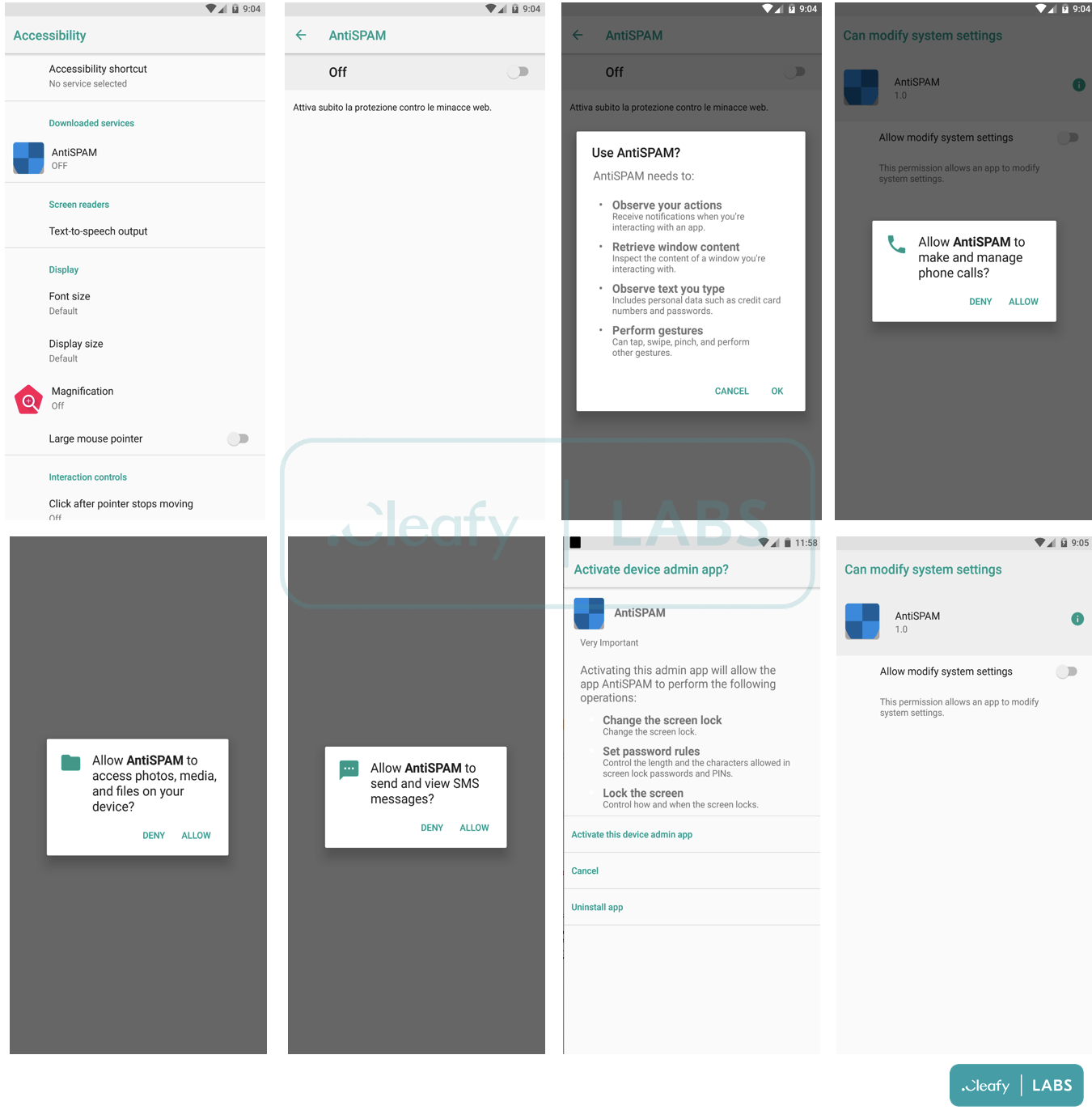

L’application nécessite plusieurs autorisations pour permettre à l’acteur de prendre le contrôle total de l’appareil compromis, y compris les services d’accessibilité, d’afficher et d’envoyer des SMS, de passer des appels téléphoniques et d’effectuer un enregistrement d’écran.

La liste complète des capacités de BRATA comprend :

- Interceptez les messages SMS et transférez-les vers un serveur C2. Cette fonctionnalité est utilisée pour obtenir 2FA envoyé par la banque via SMS pendant la phase de connexion ou pour confirmer les transactions d’argent.

- Capacités d’enregistrement d’écran et de diffusion qui permettent au malware de capturer toutes les informations sensibles affichées à l’écran. Cela inclut l’audio, les mots de passe, les informations de paiement, la photo et les messages. Grâce au service d’accessibilité, le malware clique automatiquement sur le bouton « démarrer maintenant » (de la fenêtre contextuelle), de sorte que la victime ne peut pas refuser l’enregistrement/la diffusion de l’appareil détenu.

- Se retirer de l’appareil compromis pour réduire la détection.

- Désinstallez des applications spécifiques (par exemple, antivirus).

- Cachez sa propre application d’icône pour être moins traçable par les utilisateurs non avancés.

- Désactivez Google Play Protect pour éviter d’être signalé par Google comme application suspecte.

- Modifiez les paramètres de l’appareil pour obtenir plus de privilèges.

- Déverrouillez l’appareil s’il est verrouillé avec une épingle ou un motif secret.

- Affichez la page d’hameçonnage.

- Abusez du service d’accessibilité pour lire tout ce qui est affiché sur l’écran de l’appareil infecté ou pour simuler des clics (tapotements) sur l’écran. Ces informations sont ensuite envoyées au serveur C2 des attaquants.

Source : Cleafy

Les acteurs abusent de ces autorisations pour accéder au compte bancaire de la victime, récupérer le code 2FA et finalement effectuer des transactions frauduleuses.

Les comptes muletiers utilisés comme points intermédiaires dans cette campagne sont basés en Italie, en Lituanie et aux Pays-Bas.

Être prudent

Comme il s’agit d’une campagne mobile, les utilisateurs d’ordinateurs de bureau sont exclus des infections afin de restreindre la portée du ciblage aux victimes potentielles.

Si vous essayez d’ouvrir le lien contenu dans le SMS sur un PC ou un ordinateur portable, le site Web ne sera pas visible. C’est une méthode de vérification simple pour confirmer la validité des messages entrants.

Deuxièmement, aucune banque ne suggère d’installer une application autre que l’application officielle de banque en ligne, qui se trouve sur le Play Store/App Store et est liée au site Web officiel de la banque.

Enfin, chaque fois que vous installez une application, faites attention au type d’autorisation demandée et tenez compte de sa pertinence par rapport aux fonctionnalités de l’application. N’installez pas l’application si une application demande trop d’autorisations sans rapport avec sa fonctionnalité.