Une nouvelle campagne Zloader exploite la vérification de signature numérique de Microsoft pour déployer des charges utiles de logiciels malveillants et voler les informations d’identification de milliers de victimes dans 111 pays.

La campagne orchestrée par un groupe menaçant connu sous le nom de MalSmoke semble avoir commencé en novembre 2021, et elle se poursuit toujours, selon les chercheurs de Check Point qui l’ont repérée.

Zloader (alias Terdot et DELoader) est un malware bancaire repéré pour la première fois en 2015 qui peut voler les identifiants de compte et divers types d’informations privées sensibles à partir de systèmes infiltrés.

Plus récemment, Zloader a été utilisé pour supprimer d’autres charges utiles sur les appareils infectés, y compris les charges utiles de ransomware telles que Ryûk et Égrégor,

MalSmoke a exploré diverses manières de distribuer les logiciels malveillants de vol d’informations, allant du courrier indésirable et de la publicité malveillante à l’utilisation de leurres de contenu pour adultes.

Abus du logiciel de gestion à distance Atera

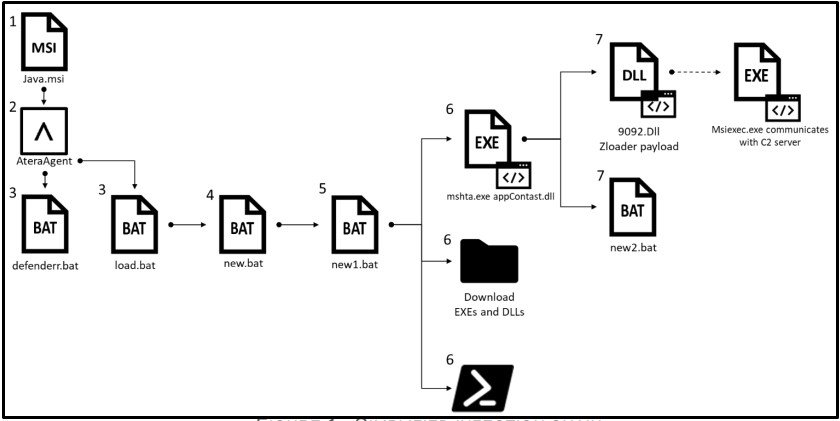

Dans la campagne la plus récente, suivie et analysée par les chercheurs de Check Point, l’infection commence par la livraison d’un fichier « Java.msi » qui est un programme d’installation modifié d’Atera.

Atera est un logiciel légitime de surveillance et de gestion à distance d’entreprise largement utilisé dans le secteur informatique. En tant que tels, les outils AV sont peu susceptibles d’avertir la victime, même si le programme d’installation est légèrement modifié.

On ne sait pas comment les auteurs de la menace ont amené les victimes à télécharger le fichier malveillant, mais cela pourrait être dû à des fissures trouvées sur des ressources logicielles piratées ou à des e-mails de phishing.

Source : point de contrôle

Lors de l’exécution, Atera crée un agent et attribue le point de terminaison à une adresse e-mail sous le contrôle de l’acteur de la menace.

Les attaquants obtiennent alors un accès à distance complet au système, ce qui leur permet d’exécuter des scripts et de télécharger ou de télécharger des fichiers, notamment des charges utiles de logiciels malveillants Zloader.

La solution de surveillance à distance d’Atera est livrée avec 30 jours d’essai gratuit, ce qui est plus que suffisant pour que les adversaires mènent l’attaque.

Suppression de Zloader

Les scripts batch inclus dans le programme d’installation malveillant effectuent des vérifications au niveau de l’utilisateur pour s’assurer qu’ils disposent de privilèges d’administrateur, ajoutent des exclusions de dossiers à Windows Defender et désactivent des outils tels que « cmd.exe » et le gestionnaire de tâches.

Ensuite, les fichiers supplémentaires suivants sont téléchargés dans le dossier %AppData% :

- 9092.dll – la charge utile principale, Zloader.

- adminpriv.exe – Nsudo.exe, qui permet d’exécuter des programmes avec des privilèges élevés.

- appContast.dll – utilisé pour exécuter 9092.dll et new2.bat.

- reboot.dll – également utilisé pour exécuter 9092.dll.

- new2.bat – désactive le « Mode d’approbation administrateur » et éteint l’ordinateur.

- auto.bat – placé dans le dossier de démarrage pour la persistance du démarrage.

Zloader est exécuté avec « regsvr32.exe » et injecté dans le processus « msiexec.exe », qui communique avec le serveur C2 (lkjhgfgsdshja[.]com).

Enfin, le script « new2.bat » édite le registre pour définir les privilèges de toutes les applications au niveau administrateur. Pour que cette modification prenne effet, un redémarrage est requis, de sorte que le malware force le système infecté à redémarrer à ce stade.

Contrôles de signature de code Microsoft contournés

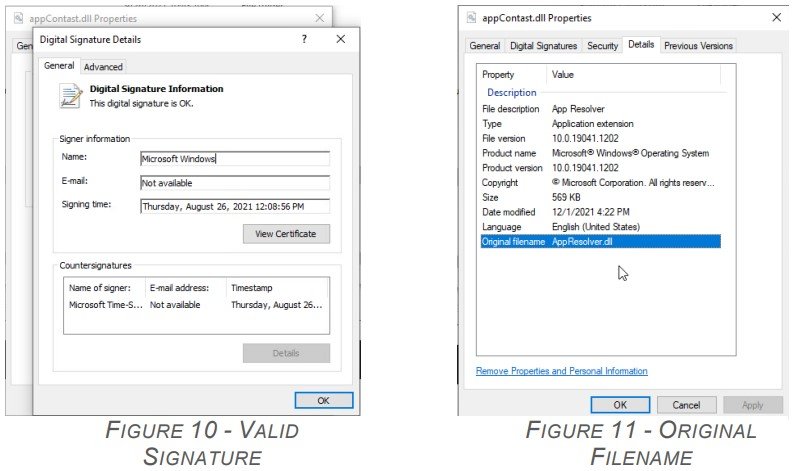

Analystes Check Point ont confirmé que appContast.dll, qui exécute la charge utile Zloader et le script d’édition de registre, porte une signature de code valide, de sorte que le système d’exploitation lui fait essentiellement confiance.

Source : point de contrôle

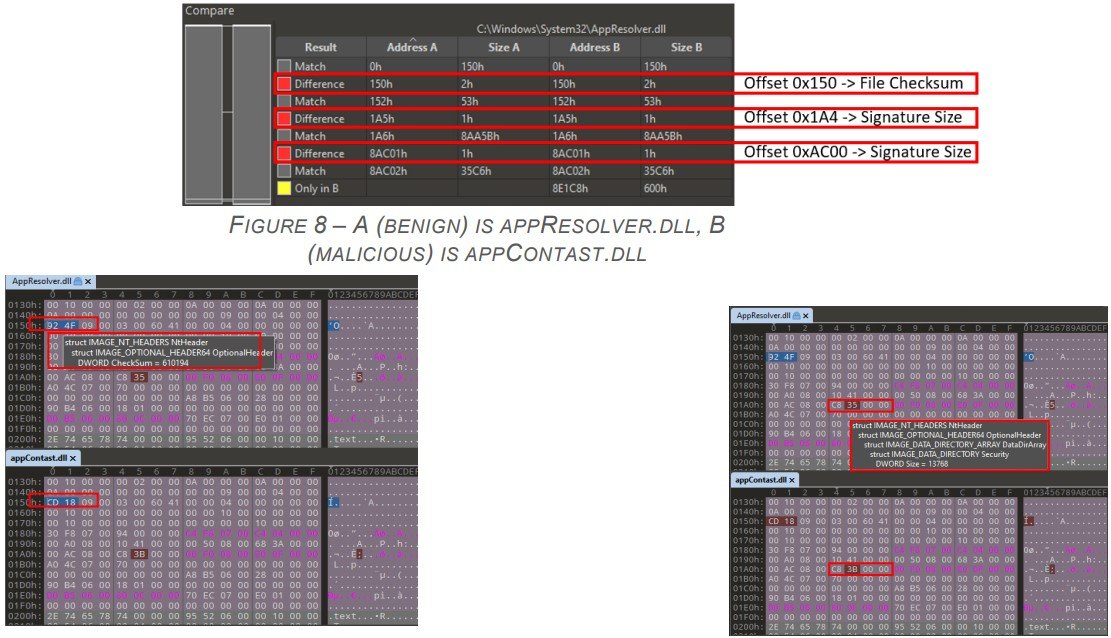

Les analystes ont comparé la DLL modifiée avec celle d’origine (celle d’Atera) et ont trouvé de légères modifications dans la somme de contrôle et la taille de la signature.

Ces changements subtils ne suffisent pas à révoquer la validité de la signature électronique, mais permettent en même temps à quelqu’un d’ajouter des données dans la section de signature d’un fichier.

Source : point de contrôle

Microsoft est au courant de cette faille de sécurité depuis 2012 (CVE-2020-1599, CVE-2013-3900, et CVE-2012-0151) et a tenté de le corriger en publiant des politiques de vérification de fichiers de plus en plus strictes. Cependant, pour une raison quelconque, ceux-ci restent désactivés par défaut.

Vous pouvez trouver des instructions sur la résolution de ce problème vous-même en activant des politiques plus strictes comme détaillé dans ce conseil en héritage.

Vous pouvez également coller les lignes ci-dessous dans le Bloc-notes, enregistrer le fichier avec l’extension .reg et l’exécuter.

Windows Registry Editor Version 5.00 [HKEY_LOCAL_MACHINESoftwareMicrosoftCryptographyWintrustConfig] "EnableCertPaddingCheck"="1" [HKEY_LOCAL_MACHINESoftwareWow6432NodeMicrosoftCryptographyWintrustConfig] "EnableCertPaddingCheck"="1"

Victimes principalement touchées d’Amérique du Nord

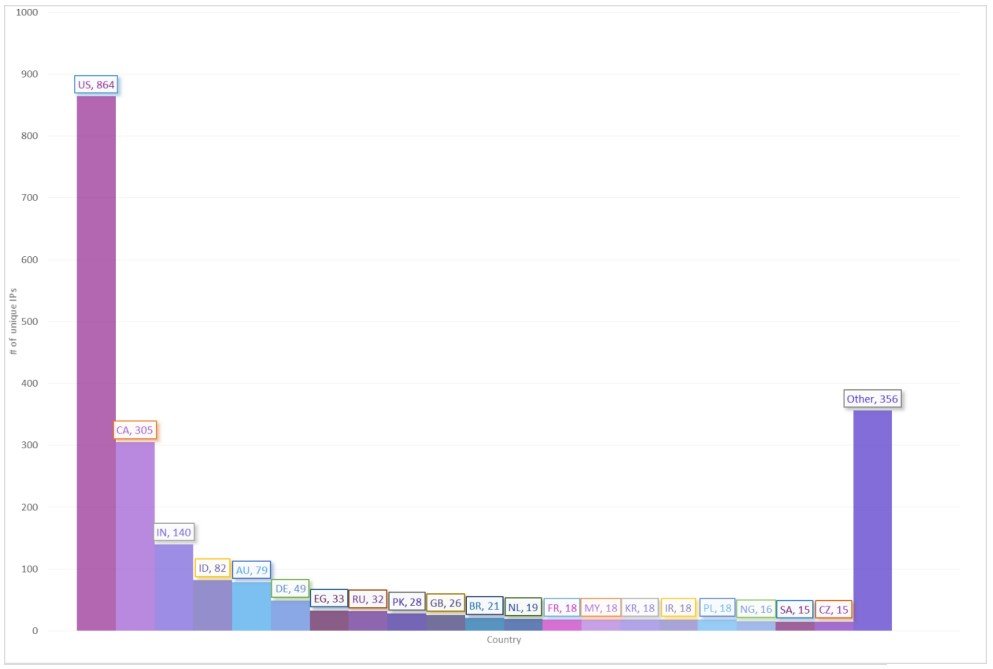

Au 2 janvier 2021, la dernière campagne Zloader avait infecté 2 170 systèmes uniques, dont 864 avaient des adresses IP basées aux États-Unis et 305 autres au Canada.

Source : point de contrôle

Bien que le nombre de victimes ne semble pas alarmant, ces attaques sont très ciblées et peuvent causer des dommages importants à chaque victime.

Le vecteur d’infection étant inconnu, le meilleur moyen de se protéger contre cette menace est de suivre les recommandations de resserrement des politiques et d’utiliser les IoC (indicateurs de compromission) fournis par les chercheurs de Check Point pour une détection proactive des menaces.