Les chercheurs ont publié un code d’exploitation public et un outil de preuve de concept pour tester les appareils Bluetooth contre les bugs de sécurité System-on-a-Chip (SoC) affectant plusieurs fournisseurs, notamment Intel, Qualcomm, Texas Instruments et Cypress.

Collectivement connus sous le nom de BrakTooth, ces 16 défauts ont un impact sur les piles Bluetooth commerciales sur plus de 1 400 chipsets utilisés dans des milliards d’appareils tels que les smartphones, les ordinateurs, les appareils audio, les jouets, les appareils IoT et les équipements industriels.

La liste des appareils avec des SoC vulnérables comprend les ordinateurs de bureau et ordinateurs portables Dell, les MacBooks et iPhones, plusieurs modèles d’ordinateurs portables Microsoft Surface, les smartphones Sony et Oppo, les systèmes d’infodivertissement Volo,

CISA demandé aux vendeurs Jeudi pour corriger ces vulnérabilités après que les chercheurs en sécurité ont publié l’outil de preuve de concept pour tester les appareils Bluetooth contre les exploits BrakTooth.

L’agence fédérale a également encouragé les fabricants et les développeurs à examiner les détails de la vulnérabilité publiés par les chercheurs en août et à « mettre à jour les applications Bluetooth System-on-a-Chip (SoC) vulnérables ou appliquer des solutions de contournement appropriées ».

L’outil BrakTooth est désormais disponible pour les fournisseurs afin de tester et de se prémunir contre les vulnérabilités Bluetooth. En savoir plus sur https://t.co/nzMXTw1nYE. #La cyber-sécurité #InfoSec

– US-CERT (@USCERT_gov) 4 novembre 2021

Les fournisseurs travaillent toujours sur les correctifs BrakTooth

L’impact associé aux bugs BrakTooth va du déni de service (DoS) en plantant le micrologiciel de l’appareil ou se bloque via des conditions de blocage qui bloquent la communication Bluetooth à l’exécution de code arbitraire qui peut conduire à une prise de contrôle complète en fonction du SoC vulnérable utilisé dans le dispositif.

Les acteurs de la menace qui pourraient vouloir lancer une attaque BrakTooth n’auraient besoin que d’une carte ESP32 standard qui coûte moins de 15 $, d’un micrologiciel personnalisé Link Manager Protocol (LMP) et d’un ordinateur pour exécuter le outil de preuve de concept (PoC).

Alors que certains fournisseurs ont déjà publié des correctifs de sécurité pour corriger les vulnérabilités de BrakTooth, il faudra des mois pour se propager à tous les appareils non corrigés.

Dans d’autres cas, les fournisseurs étudient toujours les problèmes, travaillent toujours sur un correctif ou n’ont pas encore annoncé le statut de leur correctif.

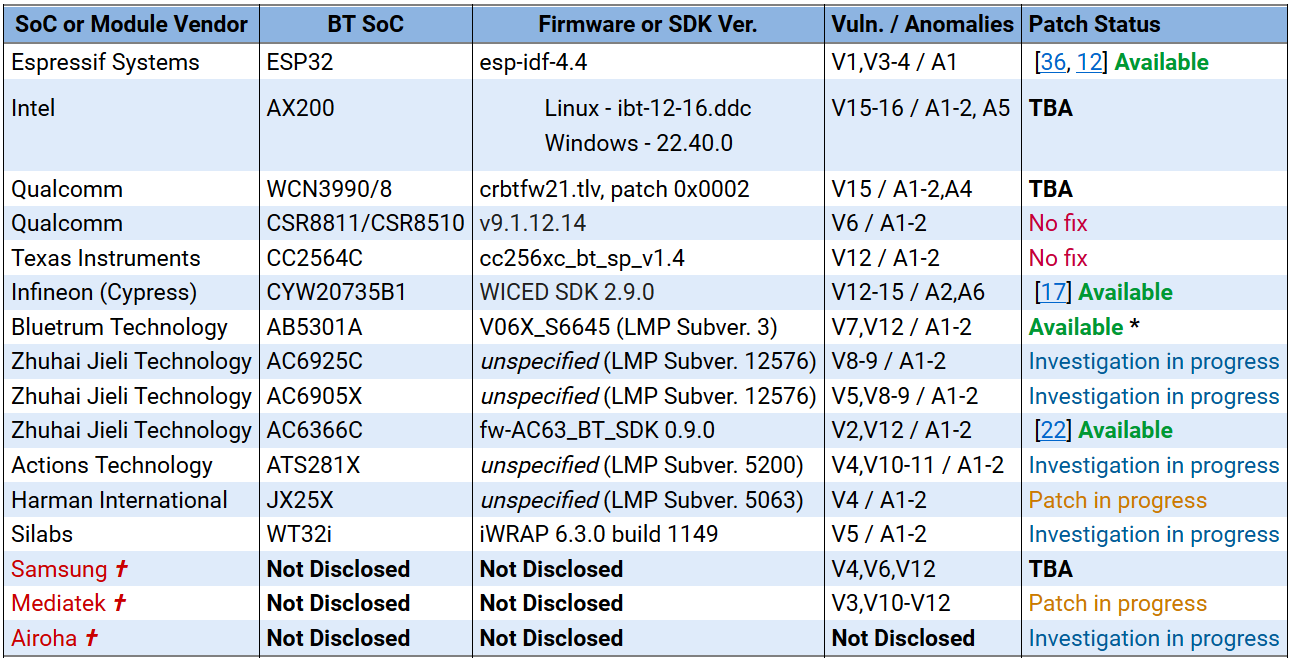

Une liste des fournisseurs impactés suivis par les chercheurs et leur statut de correctif peut être trouvée ici ou dans le tableau intégré ci-dessous.