La Cybersecurity and Infrastructure Security Agency (CISA) des États-Unis a ajouté sept vulnérabilités à sa liste de problèmes de sécurité activement exploités, notamment ceux de Microsoft, Linux et Jenkins.

Le « catalogue des vulnérabilités exploitées connues » est une liste de vulnérabilités connues pour être activement exploitées dans des cyberattaques et devant être corrigées par les agences du Federal Civilian Executive Branch (FCEB).

« Directive opérationnelle contraignante (BOD) 22-01 : Réduction du risque significatif de vulnérabilités exploitées connues a établi le catalogue des vulnérabilités exploitées connues comme une liste vivante des CVE connus qui présentent un risque important pour l’entreprise fédérale », explique CISA.

« BOD 22-01 exige que les agences FCEB corrigent les vulnérabilités identifiées avant la date d’échéance pour protéger les réseaux FCEB contre les menaces actives. Voir le Fiche d’information DBO 22-01 pour plus d’informations. »

« Les vulnérabilités répertoriées dans le catalogue permettent aux acteurs de la menace d’effectuer diverses attaques, notamment le vol d’informations d’identification, l’accès aux réseaux, l’exécution de commandes à distance, le téléchargement et l’exécution de logiciels malveillants ou le vol d’informations sur des appareils. »

Avec l’ajout de ces sept vulnérabilités, le catalogue contient désormais 654 vulnérabilités, y compris la date à laquelle les agences fédérales doivent appliquer les correctifs et mises à jour de sécurité associés.

Les sept nouvelles vulnérabilités ajoutées cette semaine sont répertoriées ci-dessous, la CISA exigeant qu’elles soient toutes corrigées d’ici le 16 mai 2022.

| Numéro CVE | Titre de vulnérabilité | Date d’échéance |

|---|---|---|

| CVE-2022-29464 | WSO2 Téléchargement sans restriction de plusieurs produits de vulnérabilité de fichier | 2022-05-16 |

| CVE-2022-26904 | Vulnérabilité d’escalade des privilèges du service de profil utilisateur Microsoft Windows | 2022-05-16 |

| CVE-2022-21919 | Vulnérabilité d’escalade des privilèges du service de profil utilisateur Microsoft Windows | 2022-05-16 |

| CVE-2022-0847 | Vulnérabilité d’escalade des privilèges du noyau Linux | 2022-05-16 |

| CVE-2021-41357 | Vulnérabilité d’escalade de privilèges Microsoft Win32k | 2022-05-16 |

| CVE-2021-40450 | Vulnérabilité d’escalade de privilèges Microsoft Win32k | 2022-05-16 |

| CVE-2019-1003029 | Vulnérabilité de contournement du bac à sable du plug-in de sécurité Jenkins Script | 2022-05-16 |

Comment ces bugs sont-ils utilisés dans les attaques ?

Bien qu’il soit utile de savoir qu’un bug est exploité, il est encore plus utile de comprendre comment il est activement utilisé dans les attaques.

La vulnérabilité WSO2 identifiée comme CVE-2022-29464 a été divulguée le 18 avril 2022, et quelques jours après, un exploit public a été publié. Bientôt les chercheurs de Rapid7 vu le PoC public utilisé dans les attaques pour déployer des shells Web et des coinminers.

Les vulnérabilités Windows « User Profile Service Privilege Escalation » suivies comme CVE-2022-21919 et CVE-2022-26904 ont toutes deux été découvertes par Abdelhamid Naceri et sont des contournements ultérieurs d’un original CVE-2021-34484 vulnérabilité corrigée en août 2021. Toutes ces vulnérabilités ont fait l’objet d’une divulgation publique d’exploitation de PoC, et EZpublish-france.fr a été informé que des gangs de rançongiciels les utilisent pour se propager latéralement via un domaine Windows.

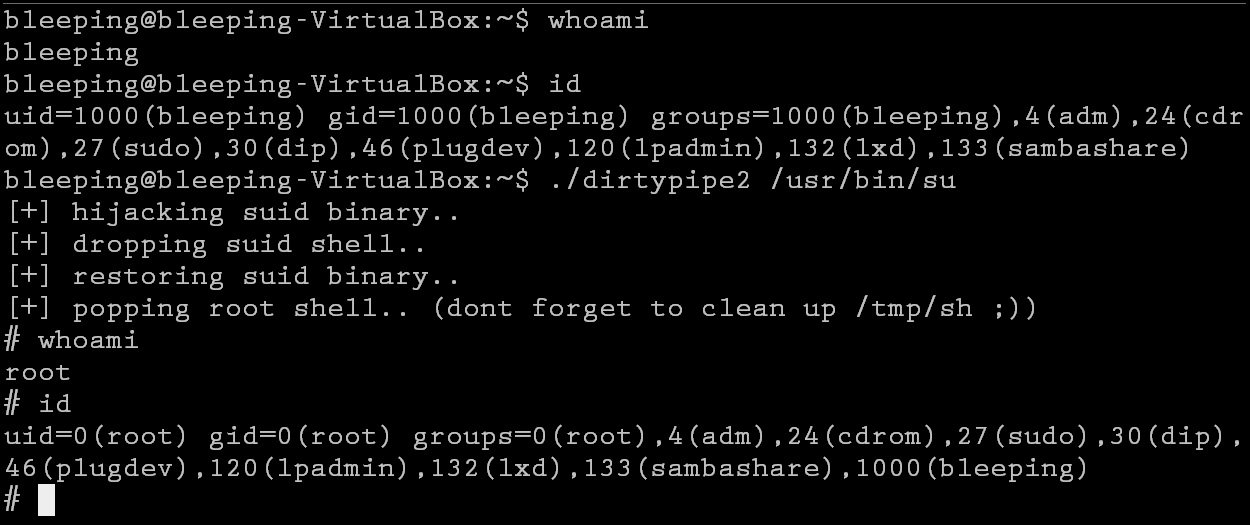

La vulnérabilité d’escalade de privilèges Linux connue sous le nom de « DirtyPipe » est suivie sous le nom de CVE-2022-0847 et a été divulguée en mars 2022. Peu de temps après sa divulgation, de nombreux exploits de preuve de concept ont été publiés, permettant aux utilisateurs d’obtenir rapidement les privilèges root, comme illustré. au dessous de.

La source: EZpublish-france.fr

Les vulnérabilités CVE-2021-40450 et CVE-2021-41357 « Microsoft Win32k Privilege Escalation » ont été corrigées en octobre 2021 et constituent un ajout intéressant à la liste, car il n’y a aucune mention publique de leur exploitation dans la nature.

Enfin, la vulnérabilité la plus ancienne est le bug ‘Jenkins Script Security Plugin Sandbox Bypass’ suivi comme CVE-2019-1003029, qui a été utilisé dans le passé par Capoae Malware pour déployer les cryptomineurs XMRig.

Il est fortement recommandé que tous les professionnels de la sécurité et les administrateurs examinent le Catalogue des vulnérabilités exploitées connues et corrigez tout dans leur environnement.