La nouvelle opération de ransomware ALPHV, alias BlackCat, a été lancée le mois dernier et pourrait être le ransomware le plus sophistiqué de l’année, avec un ensemble de fonctionnalités hautement personnalisable permettant des attaques sur un large éventail d’environnements d’entreprise.

L’exécutable du ransomware est écrit en Rust, ce qui n’est pas typique des développeurs de logiciels malveillants, mais sa popularité augmente lentement en raison de ses performances élevées et de la sécurité de sa mémoire.

MalwareHunterTeam a trouvé le nouveau ransomware et a déclaré à EZpublish-france.fr que la première soumission ID Ransomware pour la nouvelle opération avait eu lieu le 21 novembre.

Il existe un nouveau ransomware codé Rust très intéressant (le premier ITW ?), BlackCat.

Un autre utilisé pour crypter les réseaux des entreprises.

Déjà vu quelques victimes de différents pays, dès la seconde quinzaine de novembre dernier.

Regardez aussi cette interface utilisateur. Returnal dans les années 80 ?

@demonslay335 @VK_Intel pic.twitter.com/YttzWWUD3c– MalwareHunterTeam (@malwrhunterteam) 8 décembre 2021

Le ransomware est nommé par les développeurs ALPHV et est promu sur les forums de piratage russophones.

La source: Twitter

MalwareHunterTeam a nommé le ransomware BlackCat en raison du même favicon d’un chat noir utilisé sur le site de paiement Tor de chaque victime, tandis que le site de fuite de données utilise un poignard sanglant, illustré ci-dessous.

Comme toutes les opérations de ransomware-as-a-service (RaaS), les opérateurs ALPHV BlackCat recrutent des affiliés pour commettre des violations d’entreprise et chiffrer les appareils.

En retour, les affiliés gagneront des parts de revenus variables en fonction du montant d’un paiement de rançon. Par exemple, pour les paiements de rançon jusqu’à 1,5 million de dollars, l’affilié gagne 80 %, 85 % jusqu’à 3 millions de dollars et 90 % des paiements supérieurs à 3 millions de dollars.

Pour illustrer le type d’argent qu’un affilié peut gagner grâce à ces programmes RaaS, L’AIIC aurait payé une rançon de 40 millions de dollars au groupe de piratage russe Evil Corp. Selon la part des revenus d’ALPHV, cela équivaudrait à 36 millions de dollars versés à la filiale.

Explorer les fonctionnalités du ransomware ALPHV BlackCat

Le ransomware ALPHV BlackCat comprend de nombreuses fonctionnalités avancées qui lui permettent de se démarquer des autres opérations de ransomware. Dans cette section, nous examinerons le ransomware et son fonctionnement, et démontrerons un test de cryptage à partir d’un échantillon partagé avec EZpublish-france.fr.

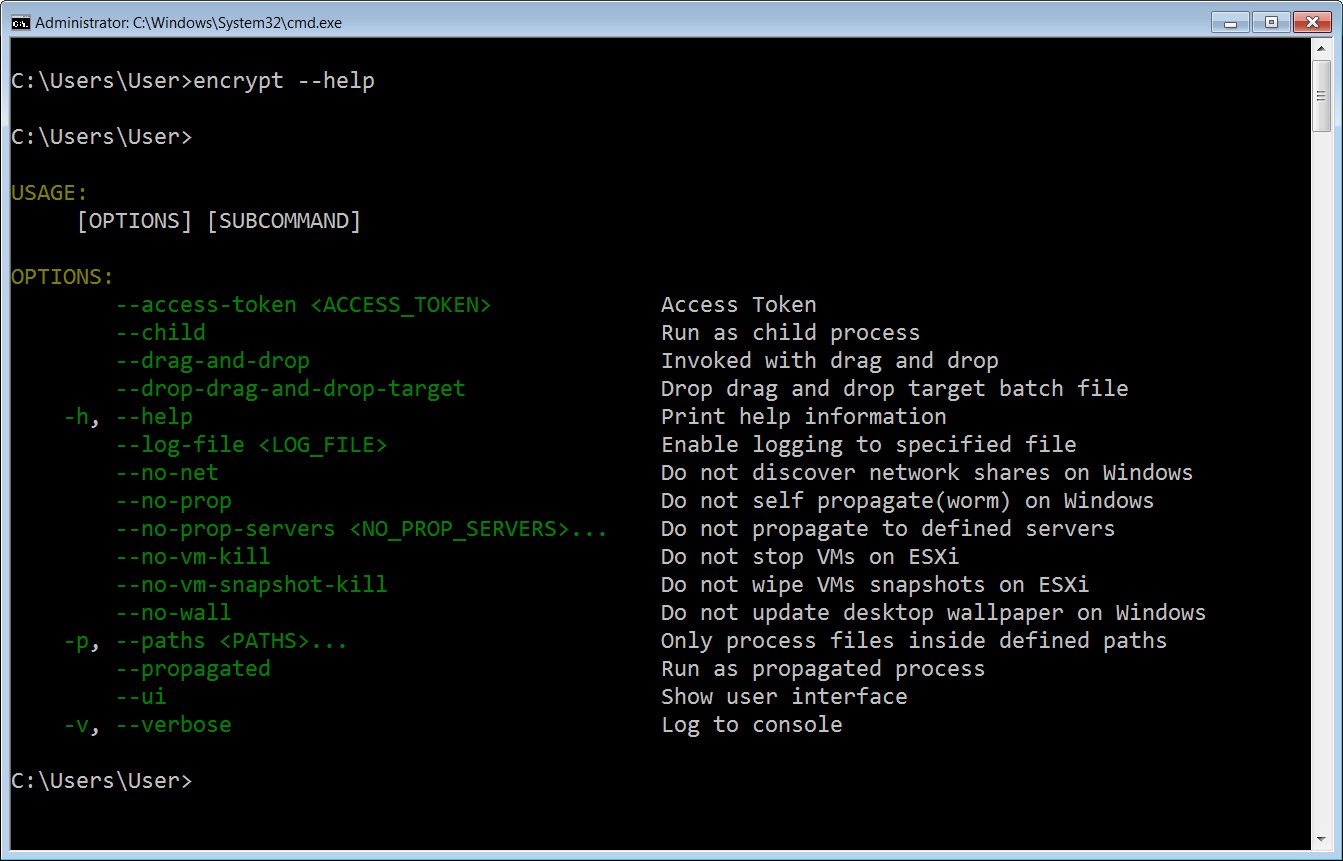

Le ransomware est entièrement piloté par ligne de commande, actionné par l’homme et hautement configurable, avec la possibilité d’utiliser différentes routines de chiffrement, de se propager entre les ordinateurs, de tuer les machines virtuelles et les machines virtuelles ESXi, et d’effacer automatiquement les instantanés ESXi pour empêcher la récupération.

Ces options configurables peuvent être trouvées à l’aide de l’argument de ligne de commande –help, illustré ci-dessous.

Source : BleepingOrdinateur

Chaque exécutable du ransomware ALPHV comprend un Configuration JSON qui permet la personnalisation des extensions, les notes de rançon, la façon dont les données seront cryptées, les dossiers/fichiers/extensions exclus et les services et processus à terminer automatiquement.

Selon l’acteur de la menace, le ransomware peut être configuré pour utiliser quatre modes de cryptage différents, comme décrit dans leur article de « recrutement » sur un forum de piratage du dark web.

Le logiciel est écrit à partir de zéro sans utiliser de modèles ou de codes source précédemment divulgués d’autres ransomwares. Le choix est offert :

4 modes de cryptage :

-Full – cryptage complet des fichiers. Le plus sûr et le plus lent.

-Fast – cryptage des N premiers mégaoctets. Utilisation non recommandée, la solution la plus dangereuse possible, mais la plus rapide.

-DotPattern – chiffrement de N mégaoctets à l’étape M. S’il est mal configuré, Fast peut fonctionner moins bien à la fois en termes de vitesse et de force cryptographique.

-Auto. En fonction du type et de la taille du fichier, le casier (aussi bien sur Windows que sur *nix/esxi) choisit la stratégie la plus optimale (en termes de vitesse/sécurité) pour le traitement des fichiers.

-SmartPattern – cryptage de N mégaoctets par incréments de pourcentage. Par défaut, il crypte 10 mégaoctets tous les 10 % du fichier à partir de l’en-tête. Le mode le plus optimal dans le rapport vitesse/force cryptographique.

2 algorithmes de cryptage :

-ChaCha20

-AES

En mode automatique, le logiciel détecte la présence du support matériel AES (existe dans tous les processeurs modernes) et l’utilise. S’il n’y a pas de support AES, le logiciel crypte les fichiers ChaCha20.

ALPHV BlackCat peut également être configuré avec des informations d’identification de domaine qui peuvent être utilisées pour diffuser le ransomware et chiffrer d’autres appareils sur le réseau. L’exécutable extraira ensuite PSExec dans le dossier %Temp% et l’utilisera pour copier le ransomware sur d’autres appareils du réseau et l’exécuter pour chiffrer la machine Windows distante.

Lors du lancement du ransomware, l’affilié peut utiliser une interface utilisateur basée sur une console qui lui permet de surveiller la progression de l’attaque. Dans l’image ci-dessous, vous pouvez voir cette interface s’afficher pendant que EZpublish-france.fr a chiffré un périphérique de test à l’aide d’un exécutable modifié pour ajouter l’extension .bleepin.

Source : BleepingOrdinateur

Dans l’échantillon testé par EZpublish-france.fr, le ransomware mettra fin aux processus et aux services Windows qui pourraient empêcher le cryptage des fichiers. Ces processus terminés incluent Veeam, le logiciel de sauvegarde, les serveurs de base de données, Microsoft Exchange, les applications Office, les clients de messagerie et le processus Steam pour ne pas laisser les joueurs de côté.

Les autres actions entreprises au cours de ce processus de « configuration » incluent la suppression de la corbeille, la suppression des clichés instantanés de volumes, la recherche d’autres périphériques réseau et la connexion à un cluster Microsoft s’il en existe un.

ALPHV BlackCat utilise également le Gestionnaire de redémarrage de Windows API pour fermer les processus ou arrêter les services Windows en gardant un fichier ouvert pendant le cryptage.

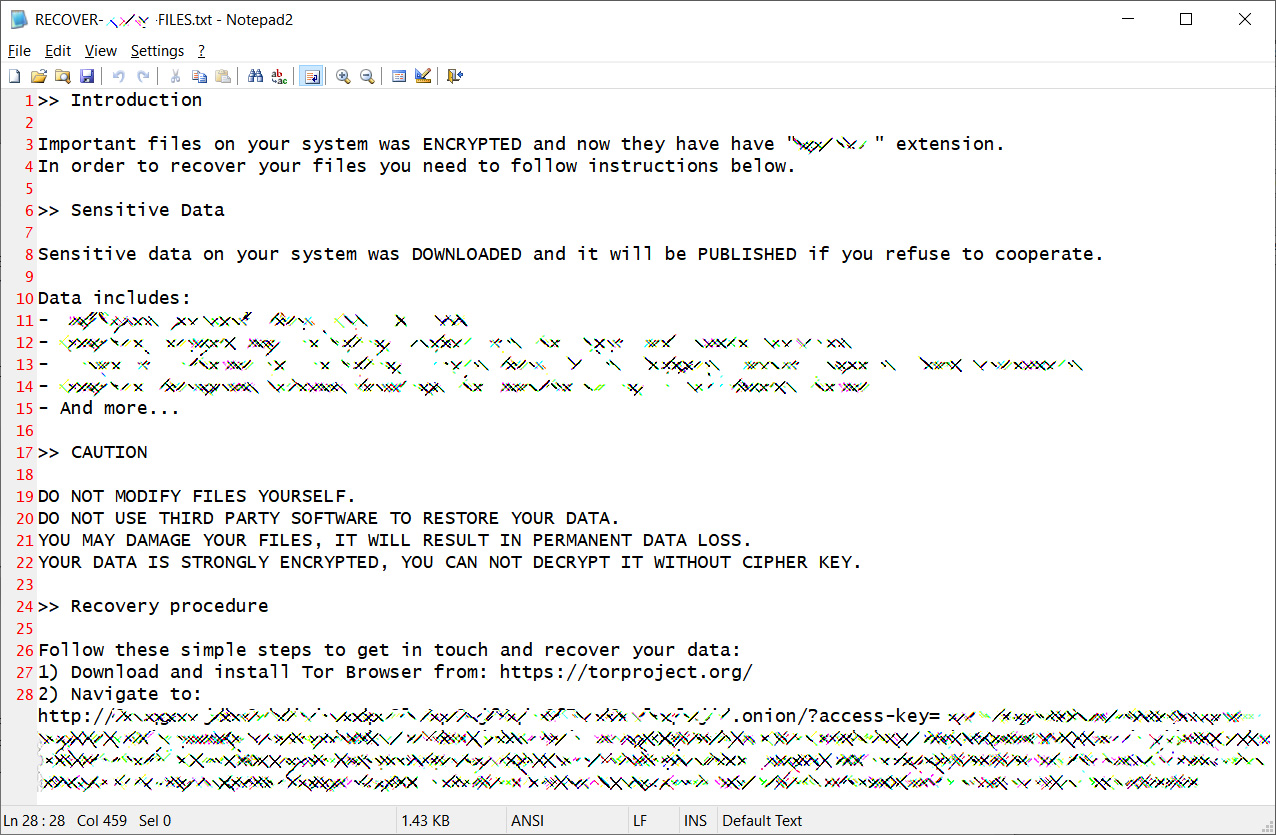

Habituellement, lors du cryptage d’un appareil, le ransomware utilise une extension de nom aléatoire, qui est ajoutée à tous les fichiers et incluse dans la note de rançon. Les notes de rançon sont nommées dans le format « RECOVER-[extension]-FILES.txt’, qui dans notre exemple ci-dessus est RECOVER-bleepin-FILES.txt.

Source : BleepingOrdinateur

Les notes de rançon sont préconfigurées par l’affilié effectuant l’attaque et sont différentes pour chaque victime. Certaines notes de rançon incluent les types de données volées et un lien vers un site de fuite de données Tor où les victimes peuvent prévisualiser les données volées.

Chaque victime dispose également d’un site Tor unique et parfois d’un site de fuite de données unique, permettant à l’affilié de mener ses propres négociations.

Enfin, BlackCat prétend être multiplateforme et prendre en charge plusieurs systèmes d’exploitation.

Logiciel multiplateforme, c’est-à-dire si vous montez des disques Windows sous Linux ou vice versa, le décrypteur pourra décrypter les fichiers. – Opérateur ALPHV.

Les systèmes d’exploitation sur lesquels les acteurs malveillants auraient testé leur ransomware sont inclus ci-dessous :

- Toute la gamme de Windows à partir de 7 (testé sur 7, 8.1, 10, 11 ; 2008r2, 2012, 2016, 2019, 2022); XP et 2003 peuvent être cryptés via SMB.

- ESXI (testé sur 5.5, 6.5, 7.0.2u)

- Debian (testé sur 7, 8, 9);

- Ubuntu (testé les 18.04, 20.04)

- ReadyNAS, Synology

Michael Gillespie, expert en ransomware et créateur d’ID Ransomware, a analysé la routine de cryptage utilisée par le ransomware et, malheureusement, n’a pu trouver aucune faiblesse permettant un décryptage gratuit.

J’ai analysé un autre échantillon il n’y a pas si longtemps, mais je n’ai pas pu en parler en raison de la confidentialité du client… utilise AES128-CTR et RSA-2048, est sécurisé. Filemarker 19 47 B7 4D à EOF et avant la clé cryptée, qui est JSON avec certains paramètres. Ransomware très sophistiqué.

– Michael Gillespie (@demonslay335) 9 décembre 2021

La fonction de jeton d’accès rend les négociations secrètes

Un problème de longue date affectant à la fois les victimes et les opérations de ransomware est que les échantillons sont généralement divulgués via des sites d’analyse de logiciels malveillants, permettant un accès complet au chat de négociation entre un gang de ransomware et sa victime.

Dans certains cas, cela a conduit des parties non liées à commenter dans le chat et à perturber les négociations.

Pour éviter que cela ne se produise, les développeurs du ransomware ALPHV BlackCat ont introduit un –access-token=[access_token] argument de ligne de commande qui doit être utilisé lors du lancement du crypteur.

Ce jeton d’accès est utilisé pour créer la clé d’accès nécessaire pour entrer dans un chat de négociation sur le site de paiement Tor du gang de ransomware. Comme ce jeton n’est pas inclus dans l’échantillon de malware, même s’il est téléchargé sur un site d’analyse de malware, les chercheurs ne l’utiliseront pas pour accéder à un site de négociation sans la demande de rançon de l’attaque réelle.

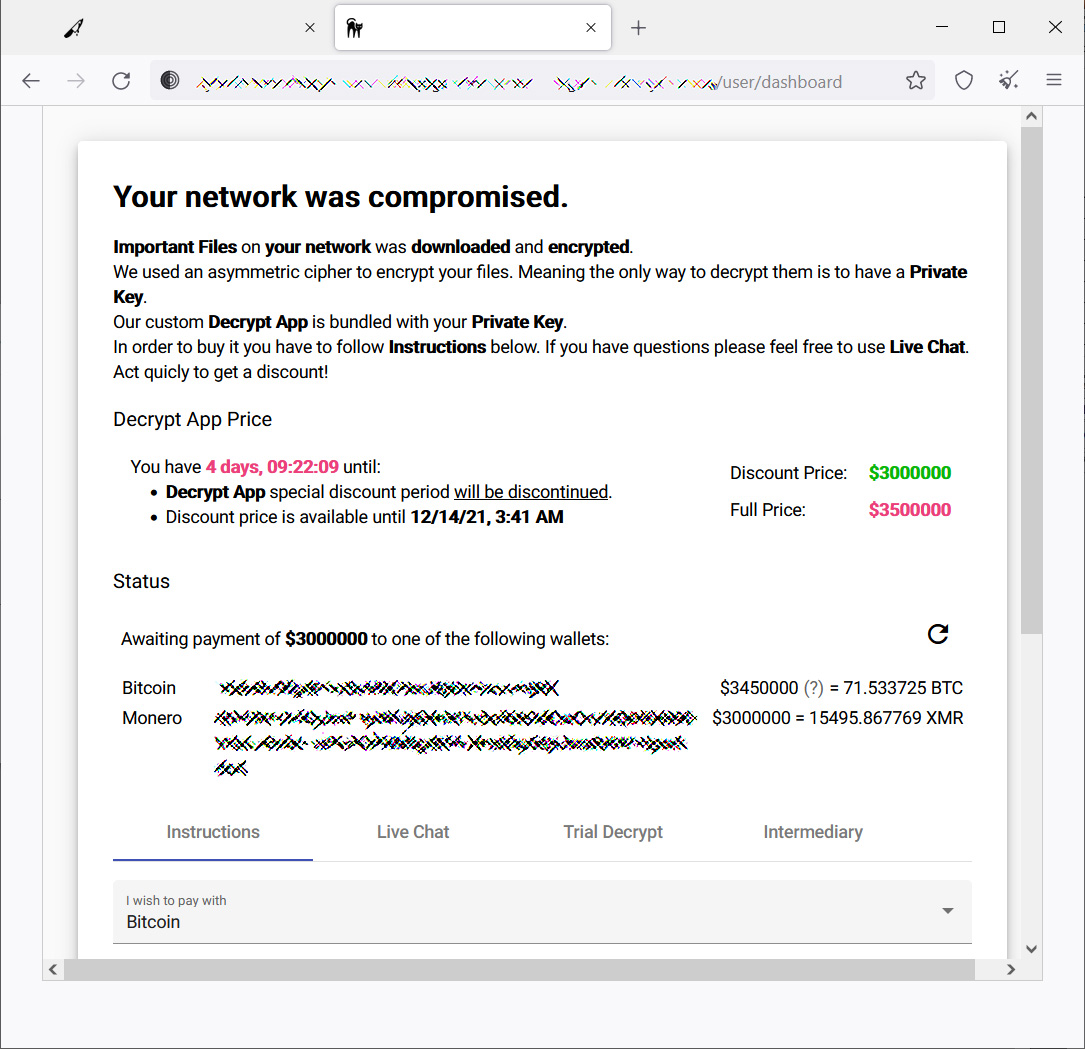

Les rançons vont de 400 000 $ à des millions de dollars

EZpublish-france.fr est au courant de plusieurs victimes ciblées par ce ransomware depuis novembre dans de nombreux pays, dont les États-Unis, l’Australie et l’Inde.

Les demandes de rançon varient entre 400 000 et 3,45 millions de dollars payables en Bitcoin ou Monero. Cependant, si les victimes paient en bitcoin, des frais supplémentaires de 15 % sont ajoutés à la rançon.

Source : BleepingOrdinateur

Cependant, comme Monero est considéré comme une pièce de monnaie privée et désapprouvé par le gouvernement américain, il n’est pas aussi facilement accessible aux victimes.

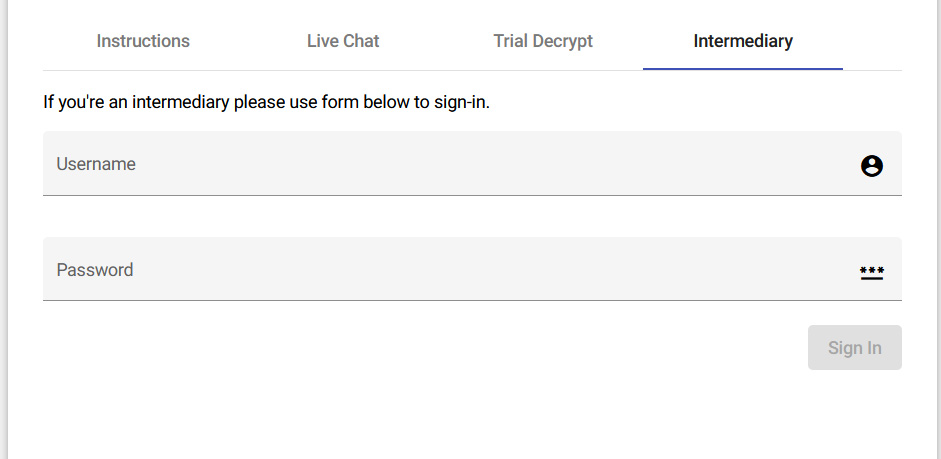

Contrairement à d’autres opérations de ransomware qui ont menacé d’effacer ou de publier des données si des sociétés de négociation sont embauchées, ALPHV s’adresse aux négociateurs de ransomware avec une page de connexion « intermédiaire » pour mener des négociations privées.

Source : BleepingOrdinateur

Dans l’ensemble, il s’agit d’un ransomware très sophistiqué, les acteurs de la menace prenant clairement en compte tous les aspects des attaques.

Avec la fermeture des opérations de ransomware BlackMatter et REvil sous la pression des forces de l’ordre, cela a laissé un grand vide dans l’attente d’un autre acteur de menace à combler.

Il est très probable que ALPHV BlackCat soit celui qui a de bonnes chances de le remplir.