Les données d’environ 7 millions de clients Robinhood volés lors d’une récente violation de données sont vendues sur un forum et un marché de piratage populaires.

La semaine dernière, Robinhood a révélé une violation de données après le piratage d’un de ses employés, et l’acteur de la menace a utilisé son compte pour accéder aux informations d’environ 7 millions d’utilisateurs via des systèmes de support client.

Les données volées lors de l’attaque incluent les informations personnelles suivantes pour les utilisateurs de Robinhood :

- Adresses e-mail de 5 millions de clients.

- Noms complets de 2 millions d’autres clients.

- Nom, date de naissance et code postal pour 300 personnes.

- Informations de compte plus complètes pour dix personnes.

En plus de voler les données, Robinhood a déclaré que le pirate avait tenté d’extorquer l’entreprise pour empêcher la divulgation des données.

Les adresses e-mail volées, en particulier celles destinées aux services financiers, sont particulièrement populaires parmi les acteurs de la menace, car elles peuvent être utilisées dans des attaques de phishing ciblées pour voler des données plus sensibles.

Données volées de Robinhood vendues sur un forum de piratage

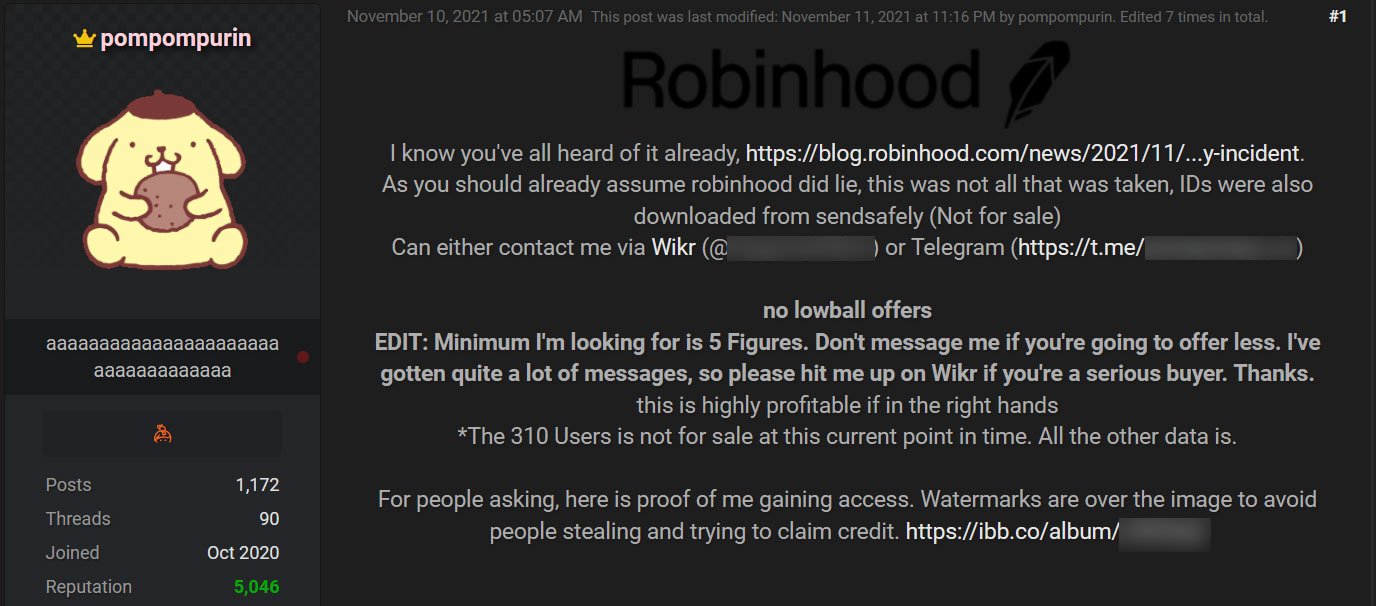

Deux jours après que Robinhood a révélé l’attaque, un acteur menaçant nommé « pompompurin » a annoncé qu’il vendait les données sur un forum de piratage.

Dans un message sur le forum, Pompompurin a déclaré qu’il vendait 7 millions d’informations volées à des clients de Robinhood pour au moins cinq chiffres, soit 10 000 $ ou plus.

Source : BleepingOrdinateur

Les données vendues comprennent 5 millions d’adresses e-mail et pour un autre lot de clients Robinhood, 2 millions d’adresses e-mail et leurs noms complets. Cependant, Pompompurin a déclaré qu’ils ne vendaient pas les données de 310 clients qui se sont fait voler des informations plus sensibles, y compris des cartes d’identité pour certains utilisateurs.

Robinhood n’a pas initialement divulgué le vol de cartes d’identité, et l’acteur de la menace déclare les avoir téléchargées à partir de SendSafely, un service de transfert de fichiers sécurisé utilisé par la plateforme de trading lors de l’exécution des exigences Know Your Customer (KYC).

« Comme nous l’avons révélé le 8 novembre, nous avons connu un incident de sécurité des données et un sous-ensemble d’environ 10 clients a révélé des informations personnelles et des détails de compte plus complets », a déclaré Robinhood à EZpublish-france.fr après les avoir contactés au sujet de la vente de leurs données.

« Ces détails de compte plus détaillés comprenaient des images d’identification pour certaines de ces 10 personnes. Comme d’autres sociétés de services financiers, nous collectons et conservons des images d’identification pour certains clients dans le cadre de nos contrôles de connaissance du client requis par la réglementation. »

pompompurin a déclaré à EZpublish-france.fr qu’il avait eu accès aux systèmes de support client de Robinhood après avoir incité un employé du service d’assistance à installer un logiciel d’accès à distance sur son ordinateur.

Une fois le logiciel d’accès à distance installé sur un appareil, un acteur malveillant peut surveiller ses activités, prendre des captures d’écran et accéder à distance à l’ordinateur. De plus, tout en contrôlant à distance un appareil, les attaquants peuvent également utiliser les identifiants de connexion enregistrés de l’employé pour se connecter aux systèmes internes Robinhood auxquels ils avaient accès.

« J’ai pu voir toutes les informations de compte sur les personnes. J’ai vu quelques personnes pendant que l’agent de support travaillait », a déclaré Pompompurin à EZpublish-france.fr.

En réponse à d’autres questions sur la manière dont l’appareil de l’employé a été piraté, Robinhood nous a renvoyés à sa déclaration initiale indiquant que l’acteur de la menace « a conçu socialement un employé du service client par téléphone ». Cependant, ils ont confirmé à EZpublish-france.fr que les logiciels malveillants n’avaient pas été utilisés dans l’attaque

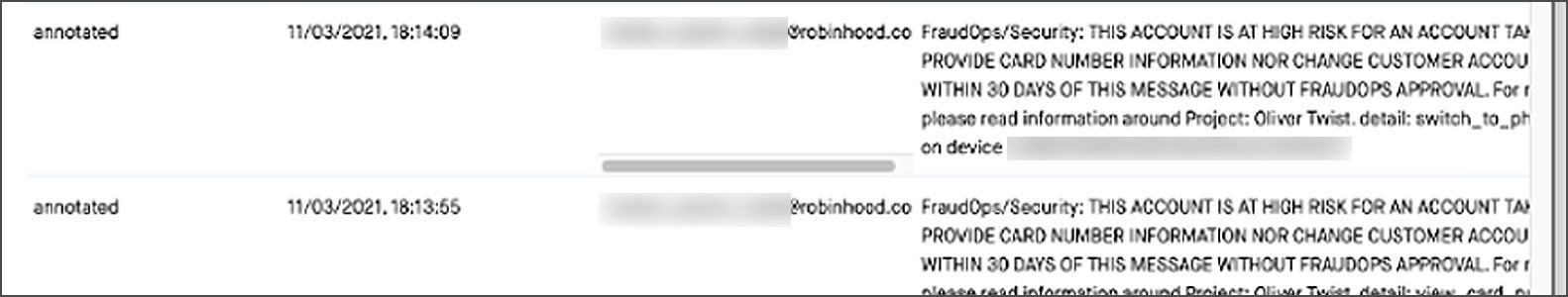

Comme preuve qu’ils ont mené l’attaque, Pompompurin a publié des captures d’écran vues par EZpublish-france.fr des attaquants accédant aux systèmes internes de Robinhood.

Ces captures d’écran comprenaient un système d’assistance interne utilisé pour rechercher des informations sur les membres de Robinhood par adresse e-mail, une page de base de connaissances interne sur une initiative « Project Oliver Twister » conçue pour protéger les clients à haut risque, et une page « annotations » affichant des notes pour un client.

Après avoir appris que les données étaient vendues, EZpublish-france.fr a contacté Robinhood et lui a demandé de confirmer si ces captures d’écran provenaient de leurs systèmes.

Bien qu’ils n’aient pas explicitement confirmé que les captures d’écran étaient de leurs systèmes, ils ont demandé que toutes les captures d’écran soient supprimées des informations privées, indiquant qu’elles ont probablement été prises lors de l’attaque.

Le même acteur de la menace responsable du récent piratage du FBI

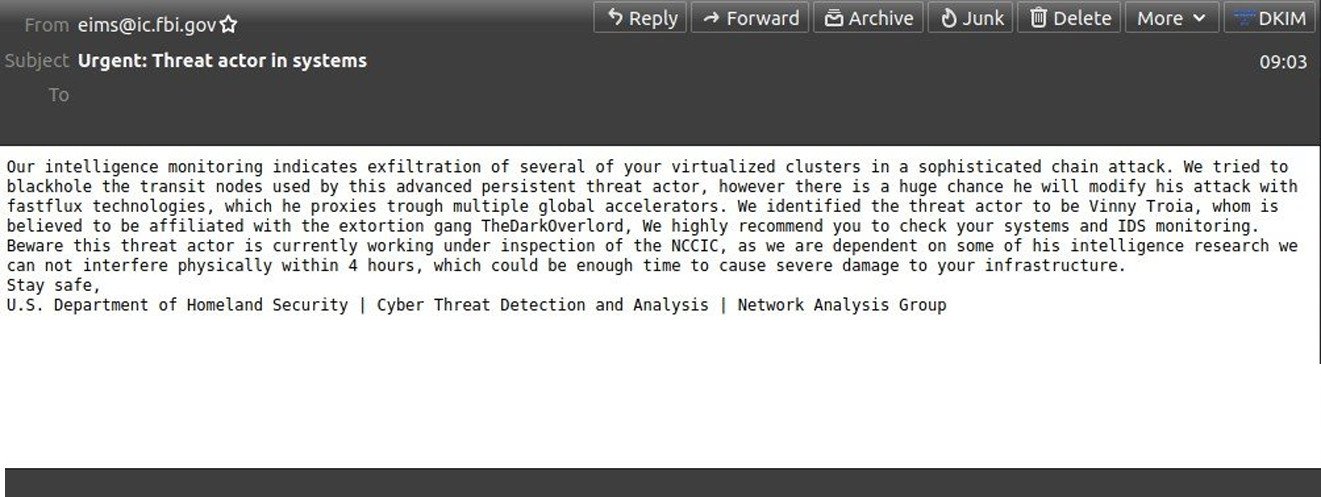

Cet acteur menaçant, pompompurin, était également responsable d’avoir abusé des serveurs de messagerie du FBI pour envoyer des e-mails menaçants au cours du week-end,

Ce week-end, les entités américaines ont commencé à recevoir des e-mails envoyés par l’infrastructure du FBI avertissant les destinataires que leurs « clusters virtualisés » étaient ciblés dans une « attaque en chaîne sophistiquée », comme indiqué dans l’e-mail ci-dessous.

Pour envoyer ces e-mails, pompompurin a trouvé un bug dans le portail FBI Law Enforcement Enterprise Portal (LEEP) que l’acteur pourrait exploiter pour envoyer des e-mails à partir d’adresses IP appartenant au FBI.

Comme les e-mails provenaient d’adresses IP appartenant au FBI, cela a ajouté de la légitimité aux e-mails, ce qui a inondé l’agence gouvernementale d’appels inquiets au sujet des faux avertissements.

Après avoir pris connaissance de l’attaque, le FBI a mis le serveur associé hors ligne pour résoudre le problème.