Un marché du Web sombre nommé « 2easy » est en train de devenir un acteur important dans la vente de « journaux » de données volées provenant d’environ 600 000 appareils infectés par des logiciels malveillants de vol d’informations.

Les « journaux » sont des archives de données volées à partir de navigateurs Web ou de systèmes compromis utilisant des logiciels malveillants, et leur aspect le plus important est qu’ils incluent généralement les informations d’identification de compte, les cookies et les cartes de crédit enregistrées.

2easy a été lancé en 2018 et a connu une croissance rapide depuis l’année dernière, lorsqu’il n’a vendu que les données de 28 000 appareils infectés et a été considéré comme un acteur mineur.

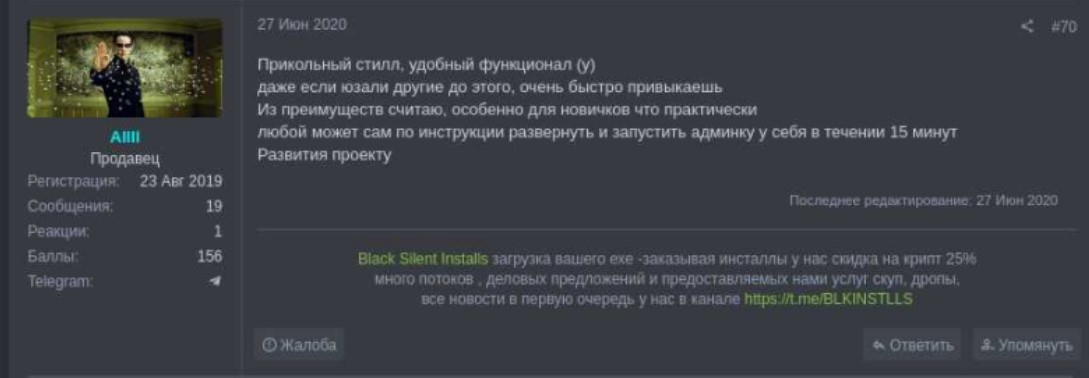

Sur la base d’une analyse réalisée par des chercheurs de la société israélienne de renseignement sur le dark web KELA, la croissance soudaine est attribuée au développement de la plate-forme du marché et à la qualité constante des offres qui ont donné lieu à des critiques favorables dans la communauté de la cybercriminalité.

Logs bon marché et valides

Le marché est entièrement automatisé, ce qui signifie que quelqu’un peut créer un compte, ajouter de l’argent à son portefeuille et effectuer des achats sans interagir directement avec les vendeurs.

Les journaux sont disponibles à l’achat pour aussi peu que 5 $ par article, environ cinq fois moins que les prix moyens de Genesis et trois fois moins que le coût moyen des journaux de bots sur le marché russe.

De plus, sur la base de l’analyse des commentaires des acteurs à partir de plusieurs forums Web sombres, les journaux 2easy offrent systématiquement des informations d’identification valides qui fournissent un accès réseau à de nombreuses organisations.

Source : KELA

Outre le coût et la validité, l’interface graphique de 2easy est à la fois conviviale et puissante, permettant aux acteurs d’effectuer les fonctions suivantes sur le site :

- afficher toutes les URL auxquelles les machines infectées se sont connectées

- rechercher des URL d’intérêt

- parcourir une liste de machines infectées à partir desquelles les informations d’identification dudit site Web ont été volées.

- vérifier l’évaluation du vendeur

- revoir les balises attribuées par les vendeurs, qui incluent la plupart du temps la date à laquelle la machine a été infectée et parfois des notes supplémentaires du vendeur

- acquérir des informations d’identification pour les cibles sélectionnées

Le seul inconvénient par rapport aux autres plateformes est que 2easy ne donne pas aux acheteurs potentiels un aperçu d’un article vendu, comme l’adresse IP ou la version du système d’exploitation de l’appareil dont les données ont été volées.

La peste RedLine

Chaque article acheté sur 2easy est livré dans un fichier d’archive contenant les logs volés du bot sélectionné.

Le type de contenu dépend du logiciel malveillant de vol d’informations utilisé pour le travail et de ses capacités, car chaque souche a un objectif différent.

Cependant, dans 50 % des cas, les vendeurs utilisent RedLine comme logiciel malveillant de choix, qui peut voler des mots de passe, des cookies, des cartes de crédit stockées dans des navigateurs Web, des informations d’identification FTP, etc., comme indiqué ci-dessous.

Source : KELA

Cinq des 18 vendeurs actifs sur 2easy utilisent exclusivement RedLine, tandis que quatre autres l’utilisent conjointement avec d’autres souches de logiciels malveillants comme Raccoon Stealer, Vidar et AZORult.

Source : KELA

Pourquoi c’est important

Les journaux contenant des informations d’identification sont essentiellement des clés d’accès, que ces portes mènent à vos comptes en ligne, à des informations financières ou même à l’accès aux réseaux d’entreprise.

Les acteurs de la menace vendent ces informations pour aussi peu que 5 $ par pièce, mais les dommages subis par les entités compromises pourraient se chiffrer en millions.

« Un tel exemple peut être observé à travers l’attaque d’Electronic Arts qui a été divulguée en juin 2021 », explique Le rapport de KELA

« L’attaque aurait commencé avec des pirates qui ont acheté des cookies volés vendus en ligne pour seulement 10 $ et a continué avec des pirates utilisant ces informations d’identification pour accéder à un canal Slack utilisé par EA. »

« Une fois sur le canal Slack, ces pirates ont réussi à tromper l’un des employés d’EA pour lui fournir un jeton d’authentification multifacteur, ce qui leur a permis de voler plusieurs codes sources pour les jeux EA. »

Source : KELA

Le marché des courtiers d’accès initial est en hausse et est directement lié aux infections catastrophiques de ransomware, tandis que les marchés de journaux comme 2easy font partie du même écosystème.

Des millions d’identifiants de compte sont proposés à l’achat sur le dark web, des mesures de sécurité appropriées qui traitent les comptes comme potentiellement compromis sont donc nécessaires.

Des exemples de ces mesures incluent des étapes d’authentification multifacteur, une rotation fréquente des mots de passe et l’application du principe du moindre privilège pour tous les utilisateurs.